Баг в WordPress-плагине WP Fastest Cache угрожает 600 000 сайтов - «Новости»

- 10:30, 17-ноя-2023

- Вёрстка / Новости / Добавления стилей / Сайтостроение / Текст / Преимущества стилей / Линии и рамки / Изображения

- Елена

- 0

Популярный плагин для WordPress, WP Fastest Cache, уязвим перед SQL-инъекциями, что позволяет неаутентифицированным злоумышленникам прочитать содержимое баз данных сайта.

WP Fastest Cache представляет собой плагин для кэширования, который используется для ускорения загрузки страниц, улучшения взаимодействия с посетителями и повышения рейтинга сайта в поиске Google. Согласно официальной статистике WordPress.org, он установлен более чем на миллионе сайтов.

При этом статистика загрузок показывает, что на данный момент более 600 000 сайтов используют уязвимую версию плагина, то есть они потенциально могут подвергаться атакам.

Команда специалистов компании Automattic раскрыла подробности уязвимости, которая имеет идентификатор CVE-2023-6063 и оценивается в 8,6 балла по шкале CVSS, затрагивая все версии плагина до 1.2.2.

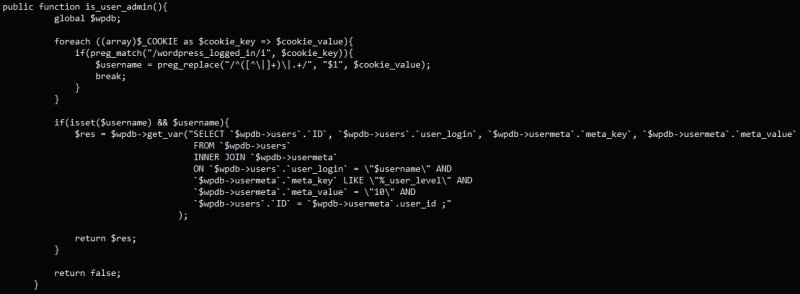

Как объяснили исследователи, проблема связана с функцией is_user_admin класса WpFastestCacheCreateCache, которая предназначена для проверки принадлежности пользователя к администраторам путем извлечения значения $username из файлов cookie.

Поскольку input $username не подвергается очистке, злоумышленник может манипулировать этим значением для изменения SQL-запроса, выполняемого плагином, что приведет к несанкционированному доступу к базе данных.

Уязвимая функция

Базы данных WordPress обычно содержат конфиденциальную информацию, включая данные о пользователях (IP-адреса, email, идентификаторы), пароли к учетным записям, настройки конфигурации плагинов и тем, а также другие данные, необходимые для функционирования сайта.

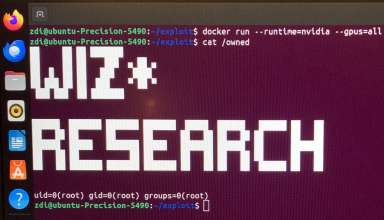

Эксперты обещают обнародовать PoC-эксплоит для CVE-2023-6063 27 ноября 2023 года, однако эксплуатацию этой уязвимости вряд ли можно назвать сложной, поэтому злоумышленники, скорее всего, начнут использовать ее еще до наступления этой даты.

Разработчики WP Fastest Cache уже выпустили исправленную версию 1.2.2, и всем пользователям плагина рекомендуется как можно скорее установить это обновление.

Комментарии (0)