Из-за бага в плагине Post SMTP 200 000 сайтов на WordPress уязвимы для атак - «Новости»

- 14:30, 29-июл-2025

- Вёрстка / Добавления стилей / Новости / Сайтостроение / Преимущества стилей / Линии и рамки / Изображения

- Парфений

- 0

Более 200 000 сайтов под управлением WordPress используют уязвимую версию плагина Post SMTP, которая позволяет захватить контроль над учетной записью администратора.

Post SMTP — популярный плагин доставки почты для WordPress, который насчитывает более 400 000 активных установок. Он позиционируется как замена стандартной функции wp_mail(), отличающаяся большей надежностью и широкими возможностями.

В мае 2025 года неназванный ИБ-исследователь сообщил об уязвимости специалистам по безопасности WordPress из компании PatchStack. В настоящее время проблеме присвоен идентификатор CVE-2025-24000 (8,8 балла по шкале CVSS).

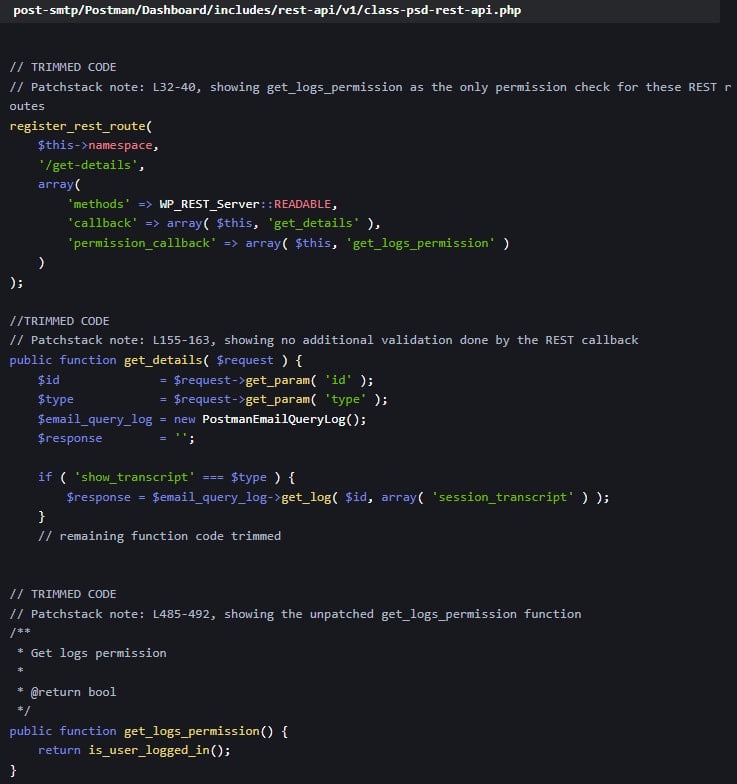

Баг затрагивает все версии Post SMTP вплоть до 3.2.0 и связан с некорректно работающим механизмом контроля доступа в эндпоинтах REST API. Так, механизм проверял только то, вошел ли пользователь в систему, но не проверял уровень его прав.

Таким образом, низкопривилегированные пользователи (например, уровня Subscriber) могли получить доступ к логам электронной почты, содержащим полные версии писем. Хуже того, на уязвимых сайтах пользователь с низкими привилегиями может инициировать сброс пароля для учетной записи администратора, перехватить письмо о сбросе пароля через логи и получить контроль над аккаунтом.

Разработчик плагина был проинформирован об уязвимости еще 26 мая, после чего представил на рассмотрение PatchStack патч. Решение проблемы заключалось во включении дополнительных проверок привилегий в функцию get_logs_permission, которая проверяет права пользователя перед предоставлением доступа к чувствительным функциям API.

В итоге исправление было включено в Post SMTP версии 3.3.0, которая была выпущена 11 июня 2025 года. Однако, согласно официальной статистике WordPress.org, пока менее половины пользователей плагина (48,5%) обновились до версии 3.3. Это означает, что более 200 000 сайтов по-прежнему уязвимы перед CVE-2025-24000.

Специалисты отмечают, что 24,2% пользователей Post SMTP до сих пор используют старые версии 2.x, которые уязвимы и перед другими багами.

Комментарии (0)