F6 помогла заблокировать инфраструктуру хак-группы NyashTeam - «Новости»

- 14:30, 23-июл-2025

- Видео уроки / Новости / Ссылки / Изображения / Преимущества стилей / Вёрстка

- Kennett

- 0

Аналитики компании F6 обнаружили сеть доменов группировки NyashTeam, которая распространяет малварь, а также предоставляет хостинг-услуги преступникам. Клиенты группы атаковали пользователей как минимум в 50 странах мира, включая Россию. Более 110 доменов в зоне .ru, которые использовала NyashTeam, заблокированы.

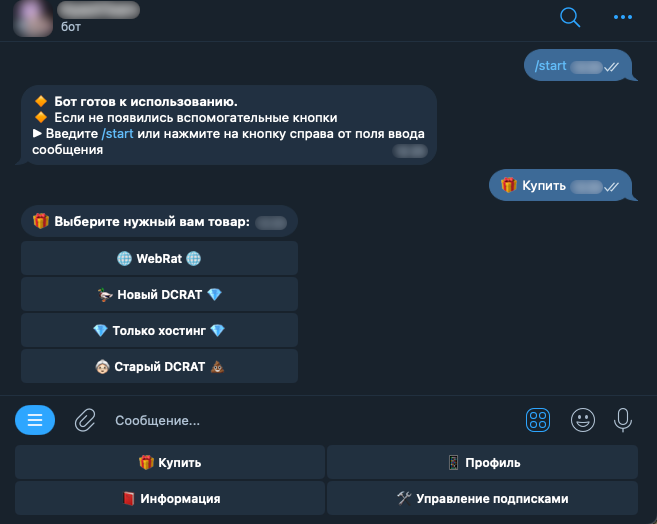

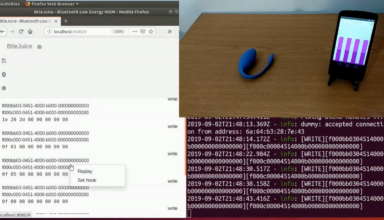

NyashTeam активна как минимум с 2022 года и «работает» в области MaaS (Malware-as-a-Service, «Малварь как услуга»). Группа продает через Telegram-боты и сайты малварь семейств DCRat и WebRat, а также предоставляет хостинг-услуги для киберпреступной инфраструктуры, осуществляя поддержку клиентов через плагины, гайды и инструменты обработки данных.

При этом отмечается, что большинство целей, которые злоумышленники атаковали с помощью инструментов NyashTeam, находились в России, и группировка в основном ориентируется на русскоязычную аудиторию.

NyashTeam завоевала популярность благодаря относительно низкой стоимости малвари. Так, стоимость подписки на бэкдор DCRat (предназначен для удаленного управления зараженными устройствами) составляет 349 рублей в месяц. Стоимость месячной подписки на WebRat (используется для кражи данных из браузеров, включая пароли, cookie и данные автозаполнения) – 1199 рублей, а веб-хостинга – 999 рублей на два месяца. Платежи злоумышленники принимают как с использованием российских платежных систем, так и через криптовалютные кошельки.

Исследователи рассказывают, что в большинстве случаев клиенты группы распространяют малварь через YouTube и GitHub. Атакам в основном подвергаются как геймеры, которые ищут читы, а также пользователи, желающие бесплатно скачать какой-либо софт.

На YouTube злоумышленники используют фальшивые или взломанные аккаунты для загрузки видео, рекламирующих читы для игр, кряки для лицензионного ПО и игровые боты. Ссылки под такими видео ведут на файлообменники, где под видом читов и кряков предлагается скачать архив с вредоносом. На GitHub вредоносный софт NyashTeam маскируется под взломанные версии лицензионного ПО, утилиты или читы, размещенные в публичных репозиториях.

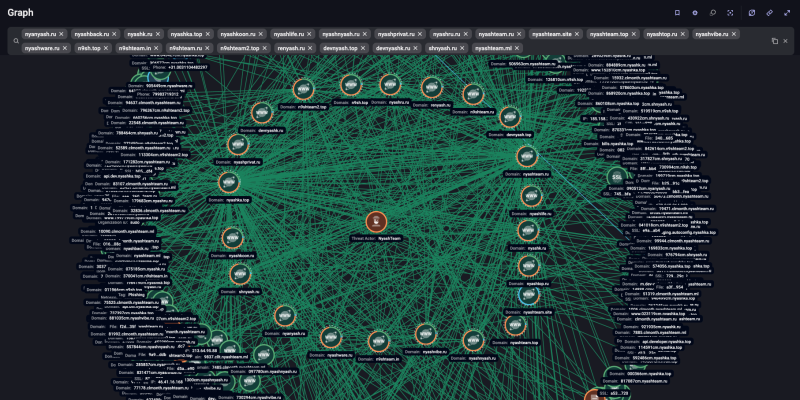

Для предоставления услуг хостинга под размещение малвари NyashTeam активно регистрирует домены второго уровня, в том числе в зоне .ru. В основном хакеры используют для доменов характерные названия, такие как «nyanyash[.]ru», «nyashback[.]ru», «nyashk[.]ru», «nyashka[.]top», «nyashkoon[.]ru», «nyashlife[.]ru», «nyashnyash[.]ru», «nyashprivat[.]ru», «nyashru[.]ru», «nyashteam[.]ru», «nyashteam[.]site», «nyashteam[.]top», «nyashtop[.]ru», «nyashvibe[.]ru», «nyashware[.]ru», «n9sh[.]top», «n9shteam[.]in», «n9shteam[.]ru», «n9shteam2[.]top», «renyash[.]ru», «devnyash[.]top», «devnyashk[.]ru», «shnyash[.]ru», «nyashteam[.]ml» или имена, содержащие названия малвари — «webrat» и «dcrat», а на их основе создают домены третьего уровня.

Сетевая инфраструктура NyashTeam,

По данным F6, с момента начала активности NyashTeam в 2022 году в ее инфраструктуре были задействованы более 350 доменов второго уровня. Наибольшая активность регистрации вредоносных доменов пришлась на декабрь 2024 года и январь-февраль 2025 года.

При этом специалисты фиксировали не только активный рост количества доменов, используемых NyashTeam, но и их применение в атаках. Например, в 2024 году клиенты группировки рассылали фишинговые письма с DCRat в адрес российских компаний, работающих в сферах логистики, нефтегазовой добычи, геологии и ИТ.

CERT-F6 направил информацию о доменах, связанных с NyashTeam, в Координационный центр доменов .RU/.РФ. В результате, по данным на 21 июля 2025 года, были заблокированы более 110 доменов в зоне .ru. Еще четыре домена в других зонах находятся в процессе блокировки. Также сообщается, что был заблокирован Telegram-канал с исходным кодом WebRat и четыре обучающих видео хакеров на популярном видеохостинге.

«Кейс NyashTeam наглядно доказывает: инфраструктуру MaaS-операторов, распространяющих вредоносное ПО, можно обнаружить и эффективно заблокировать. Анализ и последующая блокировка доменов, используемых группировкой NyashTeam, позволили как минимум на время существенно ограничить возможности распространения угроз и затруднить работу злоумышленников», — Владислав Куган, аналитик отдела исследования кибератак Threat Intelligence компании F6.

Комментарии (0)