Российский оборонный подрядчик атакован через свежий баг в MHTML - «Новости»

- 10:30, 26-сен-2021

- Заработок / Изображения / Новости / Формы / Преимущества стилей / Отступы и поля / Интернет и связь / Текст

- Флорентина

- 0

ИБ-компания Malwarebytes обратила внимание, что российские организации, включая крупного оборонного подрядчика, стали мишенью для кибершпионских атак с использованием недавно исправленной уязвимости в MHTML.

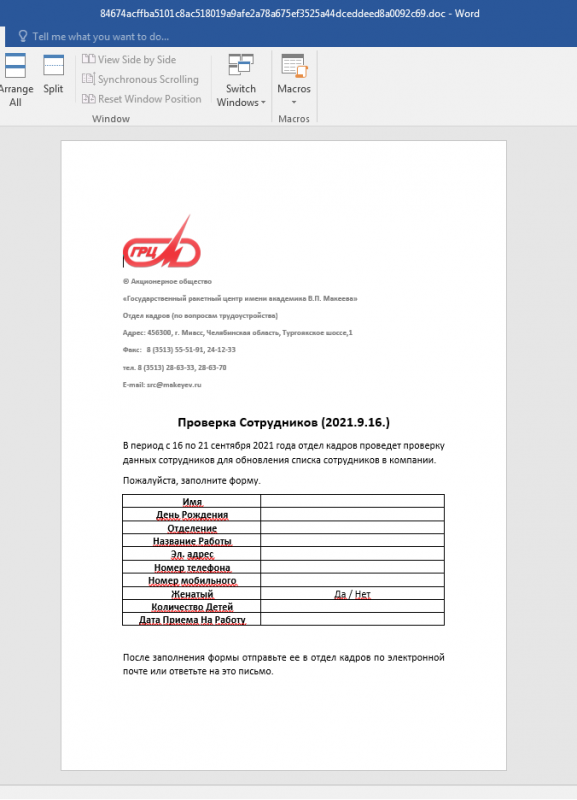

Исследователи пишут, что одной из целей неизвестных злоумышленников стало АО «Государственный ракетный центр имени академика В. П. Макеева» (АО «ГРЦ Макеева») — российский разработчик баллистических ракет подводных лодок, один из крупнейших научно-конструкторских центров России по разработке ракетно-космической техники.

Атаки представляли собой классический целевой фишинг: сотрудникам организации приходили письма с вредоносными документами Office. Приманки выглядели как файлы Word, якобы созданные кадровым департаментом компании. Сотрудников просили заполнить форму и отправить ее в отдел кадров или ответив на письмо.

«Когда получатель решит заполнить форму, он должен будет разрешить редактирование. И этого достаточно, чтобы запустить эксплоит», — объясняют специалисты.

Дело в том, что злоумышленники эксплуатировали проблему CVE-2021-40444, то есть 0-day баг в Microsoft MHTML (он же Trident), проприетарном движке браузера Internet Explorer. Эту уязвимость можно использовать через файлы Office для запуска вредоносного кода в незащищенных системах Windows. Напомню, что ранее сообщалось, что проблема уже используется в реальных атаках на пользователей Office 365 и Office 2019 в Windows 10, а вскоре стало известно, что для нее доступны публичные и простые в использовании эксплоиты. В настоящее время для уязвимости уже выпущен патч.

Также исследователи обнаружили и другие документы Office, содержащие тот же эксплоит, но приманки были написаны от лица МВД и замаскированы под штрафы за «незаконные преступления». Malwarebytes сообщает, что связать эти документы с конкретными целями не удалось. Предполагается, что за этими атаками стоят «правительственные» хакеры некой страны, но какой именно, неизвестно.

Комментарии (0)