Ботнет DreamBus атакует корпоративные приложения на Linux-серверах - «Новости»

- 00:00, 02-фев-2021

- Новости / Преимущества стилей / Изображения / Самоучитель CSS / Отступы и поля

- Натан

- 0

Аналитики компании Zscaler рассказали о новом ботнете DreamBus, который представляет собой вариацию малвари SystemdMiner, появившейся еще в 2019 году.

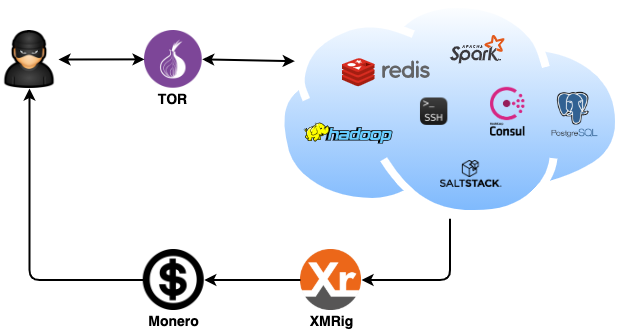

DreamBus получил ряд улучшений по сравнению SystemdMiner. Так, в основном ботнет нацелен на корпоративные приложения, работающие в Linux-системах, включая PostgreSQL, Redis, Hadoop YARN, Apache Spark, HashiCorp Consul, SaltStack и SSH. Некоторые из них подвергаются брутфос-атакам, в ходе которых малварь пытается использовать учетные данные по умолчанию, против других используются эксплоиты для старых уязвимостей.

Основная задача DreamBus — позволить своим операторам закрепиться на сервере, чтобы они могли загрузить и установить туда опенсорсный майнер для добычи криптовалюты Monero (XMR). Кроме того, часть зараженных серверов используется в качестве ботов для расширения ботнета: дальнейших брутфорс-атак и поисков других возможных целей.

Также эксперты Zscaler отмечают, что DreamBus неплохо защищен от обнаружения. К примеру, все зараженные малварью системы, обмениваются данными с управляющим сервером ботнета, используя новый протокол DNS-over-HTTPS (DoH), а сам C&C-сервер хакеров размещен в Tor.

Исследователи предупреждают, что пока ботнет может показаться неопасным, так как распространяет лишь криптовалютный майнер, но в будущем операторы DreamBus могут легко переключиться на использование более опасных пейлоадов, включая шифровальщики.

Комментарии (0)