Вымогатель DoppelPaymer переименован в Grief - «Новости»

- 10:30, 02-авг-2021

- Новости / Сайтостроение / Текст / Вёрстка / Изображения

- Watson

- 0

Издание Bleeping Computer пишет, что операторы вымогателя DoppelPaymer провели «ребрендинг», и теперь малварь носит имя Grief (или Pay or Grief).

Активность DoppelPaymer почти сошла на нет после скандальной атаки шифровальщика DarkSide на компанию Colonial Pipeline, после которой на крупнейших хак-форумах запретили рекламировать и обсуждать шифровальщики, и многие группировки предпочли на время уйти в тень.

Эксперт компании Emsisoft Фабиан Восар первым обратил внимание Bleeping Computer на тот факт, что Grief и DoppelPaymer – это одна и та же угроза. Хотя злоумышленники старались сделать Grief непохожим на DoppelPaymer, сходство все же оказалось для экспертов очевидным. В частности, хакеры использовали один и тот же формат для зашифрованных файлов и один и тот же канал распространения малвари — ботнет Dridex.

Первые новости о Grief появились в начале июня (хотя был найден образец, скомпилированный 17 мая), и тогда исследователи предполагали, что это новая угроза. Но теперь специалисты из компании Zscaler изучили ранний образец Grief и заметили, что записка о выкупе указывает на сайт DoppelPaymer, так как собственный сайт для Grief тогда, видимо, еще не был готов.

На данный момент на сайте Grief уже можно найти упоминания о двух десятках жертв, тогда как сайт DoppelPaymer не обновлялся с мая 2021 года.

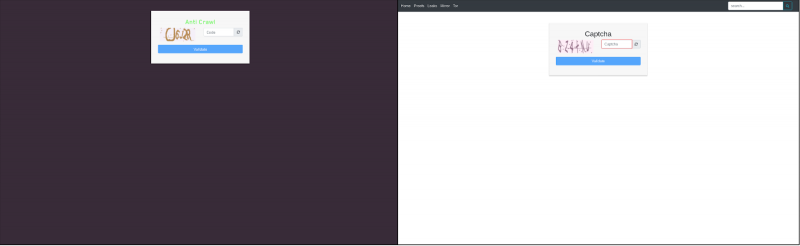

Даже капча на сайтах шифровальщиков одинаковая

Кроме того, отмечается, что оба вредоноса базируются на очень похожем коде, который, к примеру, имплементирует «идентичные алгоритмы шифрования (2048-битный RSA и 256-битный AES) и хеширование импорта». Также Grief и DoppelPaymer оба используют GDPR, чтобы оказать давление на жертв и напомнить им о том, что в случае утечки данных им придется столкнуться с юридическими последствиями.

«Программа-вымогатель Grief — это последняя версия программы-вымогателя DoppelPaymer с незначительными изменениями кода и новой внешностью», — говорят в Zscaler, добавляя, что в последнее время хакеры держалась в тени, чтобы избежать ненужного внимания, которое шифровальщик REvil получил после взлома клиентов Kaseya, а DarkSide после атаки на Colonial Pipeline.

Комментарии (0)