Уязвимости в STARTTLS угрожают популярным почтовым клиентам - «Новости»

- 10:30, 19-авг-2021

- Новости / Добавления стилей / Текст / Преимущества стилей / Линии и рамки / Самоучитель CSS / Отступы и поля

- Murray

- 0

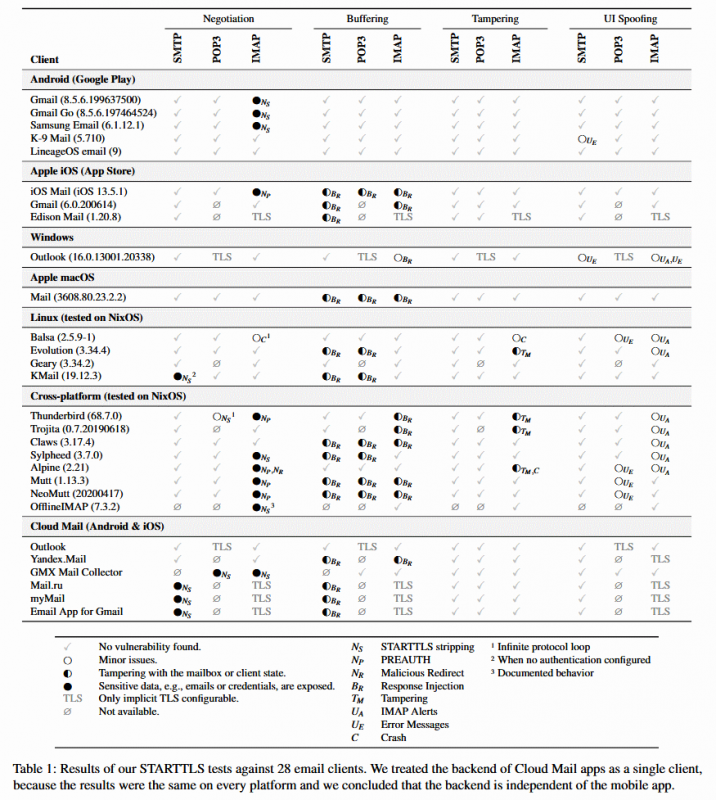

На конференции USENIX группа немецких ученых сообщила об обнаружении более 40 уязвимостей в имплементациях STARTTLS в популярных почтовых клиентах и серверах, включая Apple Mail, Gmail, Mozilla Thunderbird, Claws Mail, Mutt, Evolution, Exim, Mail.ru, Samsung Email, «Яндекс» и KMail. Эксплуатация этих проблем позволяет злоумышленнику похитить учетные данные, перехватить email-сообщения и так далее.

Исследователи рассказывают, что созданный в конце 90-х STARTTLS работал, проверяя, можно ли установить соединение через TLS, а затем согласовывал TLS-соединение со всеми вовлеченными сторонами перед отправкой email-данных. Хотя весь процесс согласования STARTTLS был не слишком надежен и подвержен ошибкам, STARTTLS появился в то время, когда в почтовых клиентах и серверах еще не было массовой поддержки зашифрованных соединений. Так как в то время не было лучших альтернатив, большинство пользователей и администраторов предпочли включить STARTTLS в качестве временного решения до тех пор, пока TLS не получит более широкое распространение.

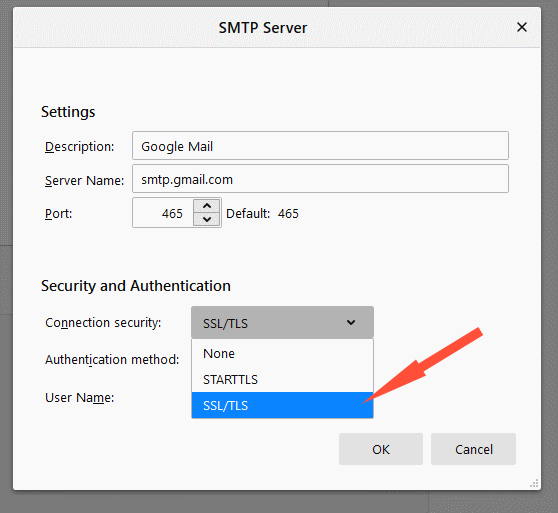

Сейчас все изменилось: почти все почтовые клиенты и серверы поддерживают режим TLS-only, в котором все старые протоколы, включая POP3, IMAP и SMTP, по умолчанию работают через зашифрованный канал, который защищает электронную почту от взлома или прослушивания, а почтовые клиенты отказываются отправлять письма, если не удается установить безопасное соединение TLS. Однако до сих пор существуют миллионы почтовых клиентов и сотни тысяч почтовых серверов, где STARTTLS поддерживается и до сих пор включен.

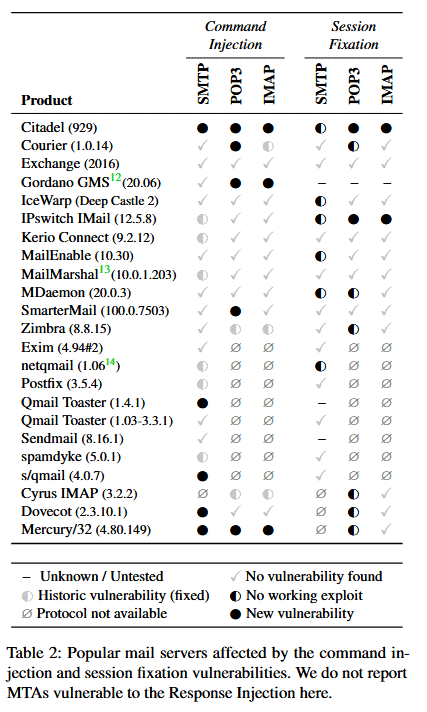

Теперь эксперты сообщают, что обнаружили более 40 уязвимостей в клиентских и серверных имплементациях STARTTLS. Проблемами можно злоупотреблять для даунгрейда соединений STARTTLS до уровня простого текста, перехвата email-сообщений, кражи паролей и так далее.

Хотя для реализации таких атак злоумышленник сначала должен осуществить MitM-атаку (чтобы иметь возможность вмешаться в процесс согласования STARTTLS, то есть атакующий должен вмешаться в соединение, установленное между почтовым клиентом и почтовым сервером, а также должен иметь учетные данные для входа в учетную запись на том же сервере), исследовательская группа настаивает на том, что «эти уязвимости настолько распространены, что мы рекомендуем по возможности избегать использования STARTTLS». То есть пользователям и администраторам рекомендуется как можно скорее обновить свои клиенты и серверы, и перейти на использование TLS-only.

Последние несколько месяцев исследователи активно сотрудничали с разработчиками почтовых клиентов и серверов, чтобы исправить 40 обнаруженных ими багов. Хотя теперь у пользователей есть возможность установить вышедшие в итоге патчи и продолжить использование STARTTLS, исследователи все же советуют перейти на TLS-only.

Комментарии (0)