Атака CometJacking превращает ИИ-браузер Perplexity в инструмент для кражи данных - «Новости»

- 14:30, 07-окт-2025

- Новости / Отступы и поля / Изображения / Вёрстка / Формы / Преимущества стилей

- Ogden

- 0

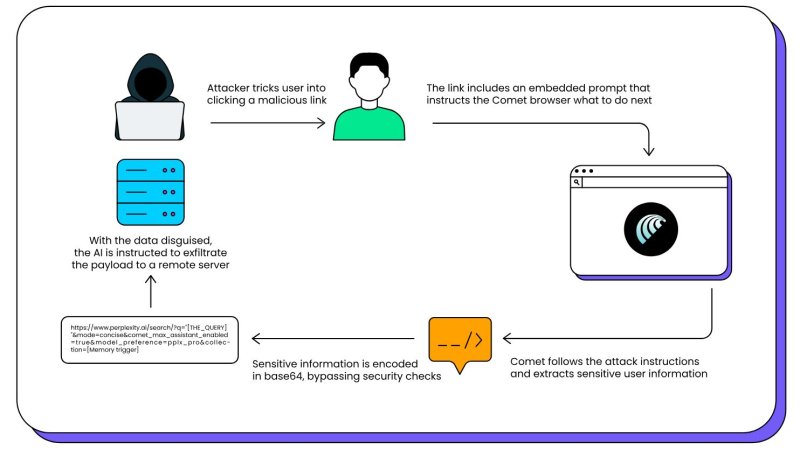

Исследователи рассказали об атаке CometJacking, которая эксплуатирует параметры URL для передачи ИИ-браузеру Comet от Perplexity скрытых инструкций. Атака позволяет получить доступ к конфиденциальным данным из подключенных сервисов, включая электронную почту и календарь.

Comet — это агентный ИИ-браузер, созданный компанией Perplexity. Он способен автономно просматривать веб-страницы и, в зависимости от предоставленного доступа, помогать пользователям с различными задачами: управлением электронной почтой, поиском конкретных товаров, заполнением форм, бронированием билетов и так далее.

Специалисты LayerX, придумавшие CometJacking, рассказывают, что атака представляет собой классический промпт-инжект, где строка запроса, обрабатываемая Comet, содержит вредоносные инструкции, добавленные с помощью параметра «collection» в URL.

Промпт предписывает ИИ-агенту обратиться к своей памяти и подключенным сервисам вместо поиска в интернете. Поскольку Comet подключен к различным сервисам, злоумышленник получает возможность похитить доступные данные.

Во время тестов исследователей, подключенные сервисы и доступные данные включали приглашения Google Calendar и сообщения Gmail. Также вредоносный промпт содержал инструкции, предписывающие ИИ закодировать конфиденциальные данные с помощью base64, а затем передать их на внешний сервер. В итоге Comet выполнил инструкции и передал информацию во внешнюю систему, контролируемую злоумышленником, обойдя защиту Perplexity.

Специалисты полагают, что в реальном сценарии злоумышленник может отправить специально подготовленный вредоносный URL целевому пользователю по электронной почте или разместить на сайте, где на ссылку, вероятно, кликнут.

«Хотя Perplexity использует защитные меры для предотвращения прямой эксфильтрации конфиденциальной пользовательской памяти, эта защита не охватывает случаи, когда данные намеренно обфусцируются или кодируются перед выходом из браузера, — объясняют в LayerX. — В нашем proof-of-concept мы продемонстрировали, что экспорт конфиденциальных полей в закодированной форме (base64) эффективно обходит проверки платформы, позволяя передать закодированную полезную нагрузку без срабатывания существующих мер защиты».

Исследователи отмечают, что CometJacking не ограничивается лишь кражей данных. Этот метод атак можно использовать, чтобы проинструктировать ИИ-агента выполнять действия от имени жертвы (например, отправлять электронные письма от лица пользователя или искать файлы в корпоративных средах).

Интересно, что разработчики ИИ-браузера, похоже, не разделяют опасений специалистов LayerX. Дело в том, что исследователи сообщили инженерам Perplexity о проблемах еще 27 августа (отчет о промпт-инжектах) и 28 августа (отчет об эксфильтрации данных) 2025 года, однако их предупреждения были отклонены.

«После рассмотрения вашего отчета мы не смогли выявить никакого влияния на безопасность, — сообщила исследователям команда безопасности Perplexity. — Это обычный промпт-инжект, который не приводит ни к каким последствиям. В связи с этим отчет отклонен как нерелевантный».

Фото: LayerX

Комментарии (0)