Вредонос AbstractEmu «рутует» смартфоны на Android, уклоняясь от обнаружения - «Новости»

- 10:30, 29-окт-2021

- Новости / Изображения / Отступы и поля / Преимущества стилей / Заработок / Видео уроки

- Walkman

- 0

Исследователи Lookout Threat Labs обнаружили новую Android-малварь AbstractEmu, которая «рутует» зараженные устройства, что в последние годы стало довольно редкой практикой для подобных вредоносов.

«Это важная находка, поскольку за последние пять лет вредоносные программы с root-функциями стали редкостью. Используя “рутирование” для получения привилегированного доступа к операционной системе, злоумышленник может незаметно предоставить себе опасные разрешения или установить дополнительные вредоносные программы, хотя обычно такие шаги требуют взаимодействия с пользователем», — рассказывают эксперты.

AbstractEmu поставлялась в комплекте с 19 приложениями, распространяемыми через Google Play и сторонние магазины приложений (включая Amazon Appstore, Samsung Galaxy Store, Aptoide и APKPure). Зараженные приложения представляли собой менеджеры паролей и различные системные инструменты, включая средства для сохранения данных и запуска приложений. При этом, чтобы избежать подозрений, все они действительно работали и обладали заявленной функциональностью.

Сейчас вредоносные приложения уже удалены из Google Play Store, однако другие магазины приложений, вероятно, все еще их распространяют. Исследователи говорят, что только одно из зараженных приложений, Lite Launcher, было загружено более 10 000 раз на момент удаления из Google Play.

«AbstractEmu не имеет сложной функциональности и не использует “бескликовых” удаленных эксплоитов, которые встречаются в сложных APT-атаках. [Малварь] просто активируется пользователем, открывшим приложение, — пишут исследователи. — Поскольку вредоносное ПО замаскировано под работающие приложения, большинство пользователей, скорее всего, будут взаимодействовать с ними вскоре после загрузки».

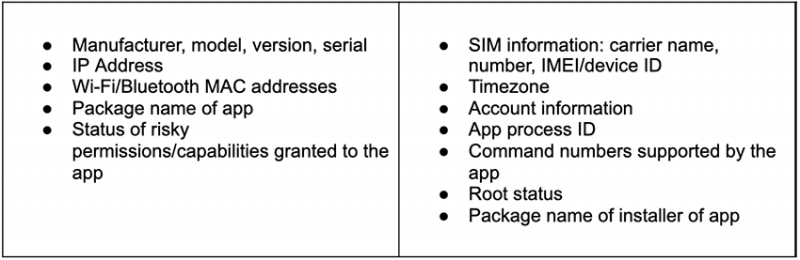

После установки AbstractEmu начинает сбор и отправку различной системной информации на свой управляющий сервер и ожидает дальнейших команд.

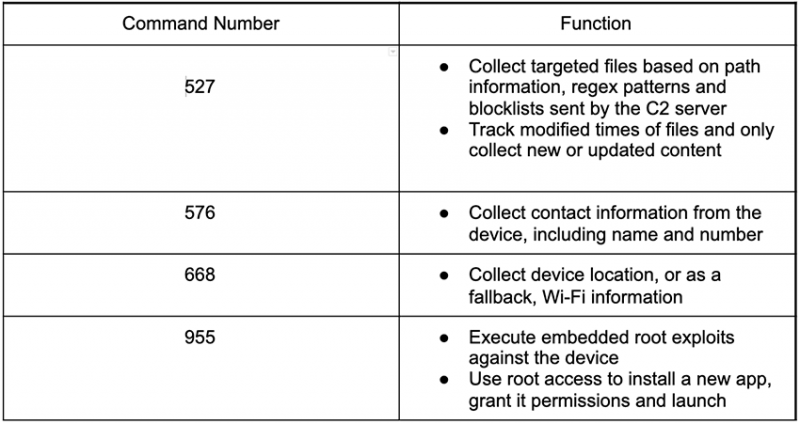

После этого операторы AbstractEmu могут дать вредоносу разные команды, к примеру, получить root-права, собирать и похищать файлы в зависимости от того, насколько они новые или соответствуют заданному шаблону, устанавливать новые приложения.

Для получения root-прав на зараженных устройствах AbstractEmu имеет в своем арсенале эксплоиты для нескольких известных уязвимостей. В отчете экспертов отмечается, что одна из ошибок, CVE-2020-0041, ранее никогда не использовалась приложениями для Android.

Также малварь использует в атаках публично доступные эксплоиты для проблем CVE-2019-2215 и CVE-2020-0041, и уязвимости CVE-2020-0069, обнаруженной в чипах MediaTek, широко используемых десятками производителей смартфонов и установленных на миллионы устройств.

После «рутирования» устройства AbstractEmu может отслеживать уведомления, делать скриншоты и записывать видео экрана, а может и вовсе заблокировать девайс или даже сбросить его пароль.

Исследователи говорят, что пока не смогли определить, какую именно вредоносную активность будет выполнять малварь после установки, но, судя по полученным разрешениям, можно предположить, что у AbstractEmu есть сходство с банковскими троянами и шпионским ПО (таким как Anatsa, Vultur и Mandrake).

Комментарии (0)