Хакеры атаковали авиакомпанию через Slack API - «Новости»

- 10:30, 20-дек-2021

- Новости / Преимущества стилей / Отступы и поля / Текст

- Юлий

- 0

Эксперты IBM Security X-Force полагают, что иранские «правительственные» хакеры развертывают в сетях жертв недавно обнаруженный бэкдор Aclip, который злоупотребляет Slack API для скрытой связи с преступниками.

Согласно отчету, атакующие, это хакерская группировка ITG17, также известная как MuddyWater, атакующая организации и компании по всему миру. Активность обнаруженных IBM Security X-Force злоумышленников началась в 2019 году и была нацелена на неназванную азиатскую авиакомпанию с целью кражи данных о бронированиях рейсов.

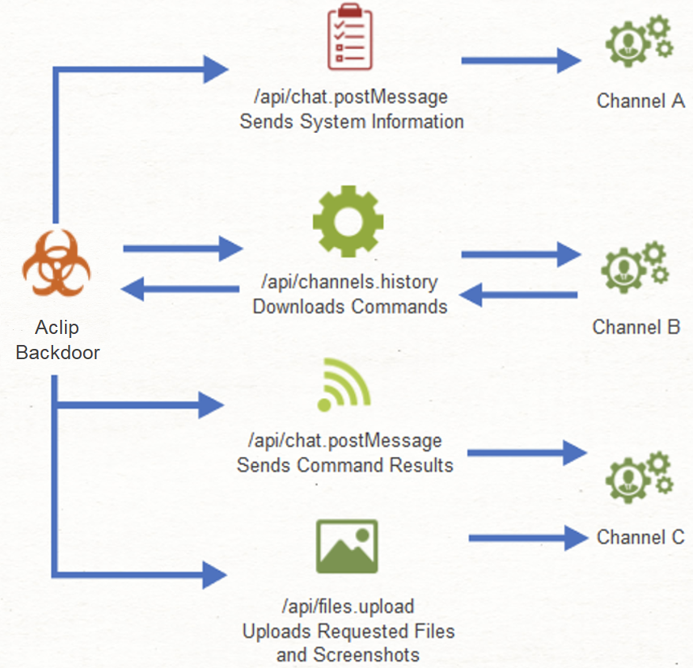

Как пишут эксперты, Slack — почти идеальная платформа для сокрытия вредоносных коммуникаций, поскольку данные перемешиваются с обычным бизнес-трафиком, а Slack широкого распространен в самых разных сферах. В данном случае Slack API использовался бэкдором Aclip для передачи злоумышленникам системной информации, файлов и скриншотов, получая в ответ команды от своих операторов.

Исследователи IBM заметили злоумышленников, злоупотребляющих этим каналом связи, в марте 2021 года и сообщили об этом разработчикам Slack. Те, в свою очередь, быстро отреагировали на сообщение исследователей и заверили:

«Мы расследовали и немедленно закрыли Slack Workspaces, которые использовались в нарушении terms of service. Мы подтверждаем, что Slack никоим образом не был скомпрометирован в рамках этого инцидента, и никакие данные клиентов Slack не были раскрыты или подвержены риску. Мы стремимся предотвратить неправомерное использование нашей платформы и принимаем меры против всех, кто нарушает terms of service».

Обнаруженный бэкдор Aclip выполняется помощью файла aclip.bat, и именно отсюда происходит его название. Бэкдор обеспечивает злоумышленникам постоянное присутствие на зараженном устройстве, так как добавляется в реестр и запускается автоматически при каждом старте системы.

Aclip получает PowerShell-команды от управляющего сервера посредством Slack API и может использоваться для выполнения дальнейших команд, отправки скриншотов активного рабочего стола Windows и кражи файлов. Так, при первом же запуске бэкдор собирает основную системную информацию, включая имя хоста, имя пользователя и внешний IP-адрес, шифрует эти данные с помощью Base64 и передает их своим операторам.

Комментарии (0)