Ошибка операторов вымогателя INC позволила восстановить данные 12 организаций - «Новости»

- 14:30, 26-янв-2026

- Новости / Изображения / Отступы и поля / Заработок / Преимущества стилей / Линии и рамки / Текст / Видео уроки

- Игорь

- 0

Специалисты компании Cyber Centaurs смогли восстановить данные 12 американских организаций, ранее пострадавших от атак шифровальщика INC. Исследователи сумели получить доступ к инфраструктуре хакеров, где хранилась информация жертв.

Эксперты начали расследование после того, как к ним за помощью обратились представители неназванной американской организации, в которой обнаружили активность шифровальщика на production-сервере SQL. Малварь оказалась вариантом RainINC и была запущена из директории PerfLogs, которую обычно создает Windows, однако в последнее время ее все чаще используют операторы программ-вымогателей.

Во время анализа инцидента исследователи нашли в зараженной системе артефакты легитимного инструмента резервного копирования Restic. Впрочем, в этой атаке злоумышленники им не воспользовались — хищение данных прошло в ходе бокового перемещения. Однако эта находка развернула расследование в другую сторону: от стандартного реагирования на инцидент к анализу инфраструктуры атакующих.

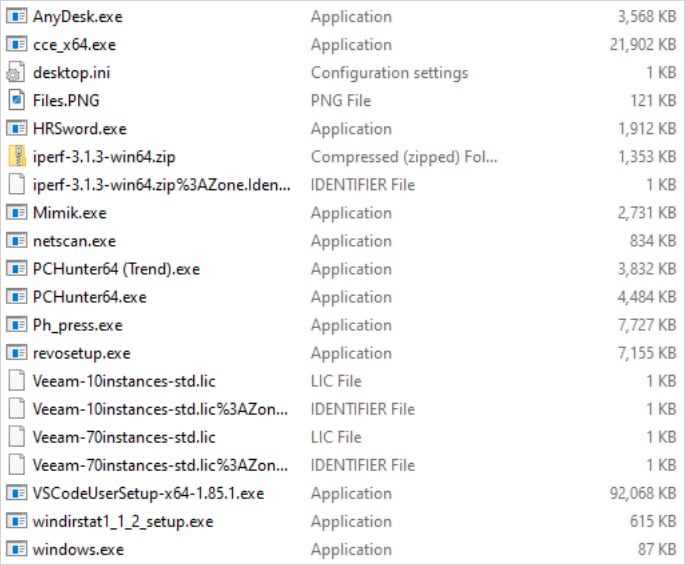

Следы присутствия INC включали переименованные бинарники (вроде winupdate.exe), PowerShell-скрипты для запуска Restic, жестко закодированные переменные конфигурации репозиториев и команды для резервного копирования. Артефакты, связанные с Restic, показали, что группа использует этот инструмент выборочно.

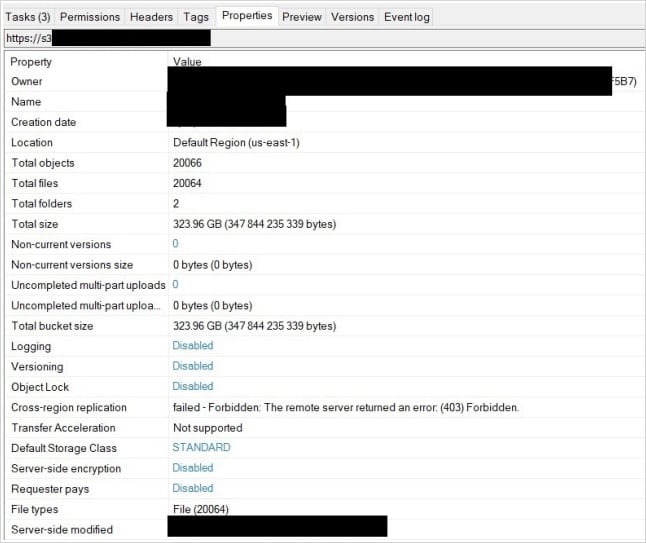

Один из обнаруженных PowerShell-скриптов, new.ps1, содержал закодированные Base64 команды для Restic и жестко закодированные переменные окружения для запуска утилиты — ключи доступа, пути к репозиториям и пароли S3 для зашифрованных хранилищ. Тогда исследователи предположили:

«Если операторы INC регулярно используют Restic-инфраструктуру повторно, в разных кампаниях, то репозитории, упомянутые в скриптах атакующих, вряд ли демонтируются после завершения конкретной вымогательской атаки».

Вместо этого такие репозитории могли существовать как долгоживущие ассеты под контролем злоумышленников, храня зашифрованные данные жертв еще долго после окончания переговоров с пострадавшей компанией или после выплаты выкупа.

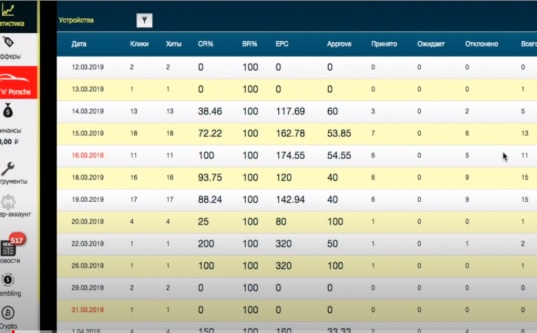

То есть украденные у организаций данные могли все еще находиться в зашифрованном виде на сервере резервных копий, и эту информацию потенциально можно было восстановить. В итоге эта теория подтвердилась: специалисты действительно обнаружили на сервере хакеров зашифрованные данные 12 несвязанных организаций из секторов здравоохранения, производства, технологий и услуг. Ни одна из этих организаций не была клиентом Cyber Centaurs, и атаки на них представляли собой независимые друг от друга случаи вымогательских атак.

Эксперты расшифровали полученные бэкапы, сохранили копии и связались с правоохранительными органами, чтобы помочь установить владельцев данных и получить рекомендации по дальнейшим действиям.

В отчете Cyber Centaurs перечислен ряд инструментов, которые операторы вымогателя INC используют в атаках. Среди них: утилиты для зачистки следов, софт для удаленного доступа и сетевые сканеры.

Также к своему отчету исследователи приложи правила YARA и Sigma, помогающие обнаруживать в системе Restic (или переименованные бинарники), а также запуск из подозрительных локаций, что может сигнализировать о подготовке к атаке шифровальщика.

Комментарии (0)