Microsoft предупреждает о возросшей активности ботнета XorDdos - «Новости»

- 10:30, 23-мая-2022

- Новости / Отступы и поля / Заработок / Преимущества стилей / Вёрстка

- Роман

- 0

Специалисты Microsoft предупредили, что активность модульной малвари XorDdos, применяющейся для взлома Linux-устройств и создания DDoS-ботнета, за последние полгода увеличилась на 254%.

Этот вредонос, также известный как XOR.DDoS и XOR DDoS, активен с 2014 года и ориентирован на Linux-системы. Свое название он получил благодаря использованию шифрования на основе XOR, которое применяется при обмене данными с управляющими серверами, а также DDoS-атакам, которые проводятся с его помощью.

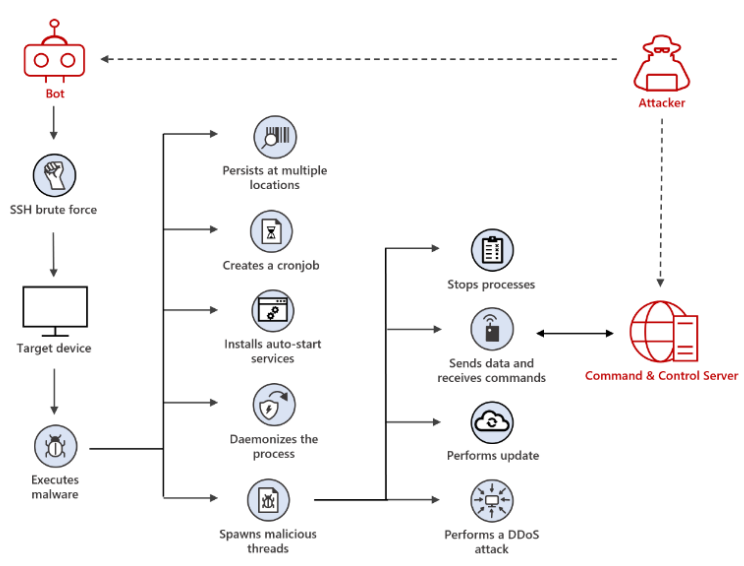

Обычно XorDdos распространяется путем сканирования открытых портов SSH и Telnet и последующих брутфорс-атак. Чтобы распространиться на большее количество устройств, малварь использует шелл-скрипт, который пытается войти в систему как root, перебирая различные пароли для тысяч систем, доступных в интернете.

Схема атаки XorDdos

По мнению экспертов, успех этого ботнета в основном обусловлен использованием различных тактик уклонения от обнаружения и методов сохранения устойчивого присутствия, что позволяет XorDdos оставаться незаметным и трудноудаляемым.

«Его возможности включают в себя обфускацию, уклонение от механизмов обнаружения на основе правил и поиска вредоносных файлов на основе хэшей, а также использование различных методов для нарушения работы анализа, основанного на дереве процессов, — пишут в Microsoft 365 Defender. — Во время изучения недавних кампаний мы заметили, что XorDdos скрывает вредоносные действия от анализа, перезаписывая конфиденциальные файлы нулевым байтом».

Также в отчете специалистов отмечается, что помимо запуска DDoS-атак, операторы используют XorDDoS для установки руткитов, сохранения доступа к взломанным устройствам и, вероятно, для доставки дополнительных полезных нагрузок.

«Мы обнаружили, что устройства, исходно зараженные XorDdos, позже были заражены дополнительными вредоносными программами, такими как бэкдор Tsunami, который дополнительно развертывал майнер XMRig. Хотя мы не наблюдали, чтобы XorDdos напрямую устанавливал и распространял вторичные полезные нагрузки, такие как Tsunami, вполне возможно, что троян используется в качестве вектора для последующих атак», — пишут исследователи.

Интересно, что выводы экспертов Microsoft согласуются с отчетом компании CrowdStrike, которая так же отмечала рост активности XorDDoS в частности и вредоносных программ для Linux в целом: в 2021 году такой малвари стало на 35% больше. Аналитики вообще пришли к выводу, что XorDDoS, Mirai и Mozi являются наиболее распространенными семействами малвари, на их долю которых пришлось 22% всех атак на Linux-устройства за 2021 год.

Комментарии (0)