Новая версия загрузчика IceXLoader уже заразила тысячи систем по всему миру - «Новости»

- 10:30, 13-ноя-2022

- Новости / Преимущества стилей / Вёрстка / Добавления стилей / Заработок

- Francis

- 0

Фишинговая кампания, распространяющая загрузчик IceXLoader, уже затронула тысячи домашних и корпоративных пользователей, сообщают эксперты Minerva Labs. IceXLoader обновился до версии 3.3.3, в которой была расширена функциональность и появилась многоступенчатая цепочка доставки.

Напомню, что эта построенная на базе Nim малварь была обнаружена компанией Fortinet в июне 2022 года. Тогда по сети распространялся IceXLoader версии 3.0, но в загрузчике отсутствовали ключевые функции, и в целом он выглядел незаконченным. Теперь в Minerva Labs предупреждают, что последняя версия вредоноса явно знаменует собой завершение стадии бета-теста.

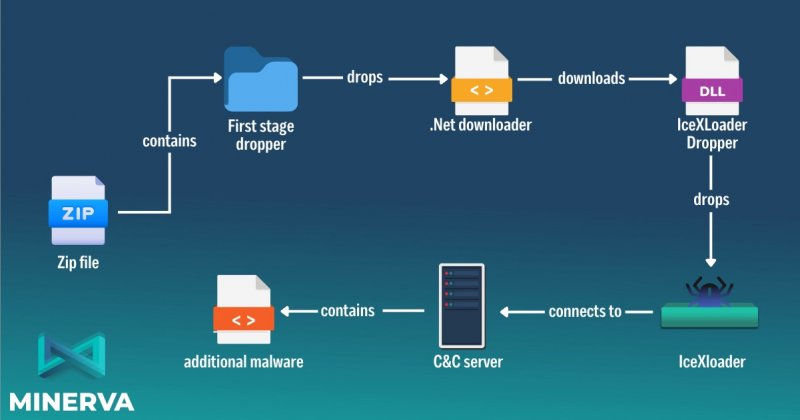

Сейчас атаки IceXLoader начинаются с фишинговых писем, к которым прилагается файл ZIP, содержащий экстрактор первой фазы. Этот экстрактор создает на машине жертвы новую скрытую папку (.tmp) в C:UsersAppDataLocalemp и загружает исполняемый файл следующей фазы атаки — STOREM~2.exe.

Этот исполняемый файл представляет собой загрузчик, который извлекает PNG с жестко закодированного URL-адреса и преобразует его в обфусцированный файл DLL, который представляет собой полезную нагрузку IceXLoader.

После расшифровки этого пейлоада, дроппер выполняет проверки, чтобы убедиться, что работает не внутри эмулятора, и выжидает 35 секунд, прежде чем запустить загрузчик малвари и обойти песочницы. В итоге IceXLoader встраивается в процесс STOREM~2.exe с помощью техники process hollowing.

Схема заражения

Исследователи рассказывают, что при первом запуске IceXLoader 3.3.3 копирует себя в две директории, названные по нику оператора, а затем собирает следующую информацию о хосте и передает ее на управляющий сервер:

- IP-адрес;

- UUID;

- имя пользователя и машины;

- версия ОС Windows;

- установленные продукты безопасности;

- наличие .NET Framework v2.0 и/или v4.0;

- информация об оборудовании;

- временная отметка.

Чтобы закрепиться в системе и сохранить присутствие между перезагрузками, вредонос создает новый ключ реестра в HKEY_CURRENT_USERoftwareMicrosoftWindowsCurrentVersionun.

«Загрузчик также создает и выполняет файл .bat, который отключает сканирование Windows Defender в реальном времени, а также добавляется в исключения Windows Defender, чтобы предотвратить сканирование каталога, в который скопирован IceXLoader», — пишут эксперты.

В настоящее время загрузчик поддерживает следующие команды:

- остановить выполнение;

- собрать информацию о системе и передать на управляющий сервер;

- показать диалоговое окно с указанным сообщением;

- перезапустить IceXLoader;

- отправить запрос GET, загрузить файл и открыть его с помощью cmd/C;

- отправить запрос GET на загрузку исполняемого файла, чтобы запустить его в памяти;

- загрузить и выполнить сборку .NET;

- изменить интервал связи с управляющим сервером;

- обновить IceXLoader

- удалить все копии с диска и прекратить работу.

Аналитики отмечают, что злоумышленники, стоящие за этой кампанией, явно не заинтересованы в защите украденных данных, поскольку БД SQLite, содержащая украденную информацию, свободно доступна по адресу их C&C-сервера. Открытая база данных содержит записи тысяч жертв, среди которых как домашние ПК, так и корпоративные машины.

Комментарии (0)