Microsoft отозвала сертификаты, которыми подписали более 100 вредоносных драйверов ядра - «Новости»

- 10:30, 13-июл-2023

- Новости / Отступы и поля / Добавления стилей / Вёрстка / Заработок / Самоучитель CSS / Цвет / Текст

- Mitchell

- 0

Microsoft заблокировала сертификаты для подписи кода, которые в основном использовались китайскими хакерами и разработчиками для подписи и загрузки вредоносных драйверов режима ядра (Kernel-Mode Drivers) во взломанные системы. Более 100 вредоносных драйверов получили действительные подписи через Windows Hardware Compatibility Program (WHCP).

«Злоумышленники используют несколько инструментов с открытым исходным кодом, которые изменяют дату подписания драйверов режима ядра для загрузки вредоносных и непроверенных драйверов, подписанных сертификатами с истекшим сроком действия, — сообщают специалисты. — Это серьезная угроза, поскольку доступ к ядру обеспечивает полный доступ к системе и, следовательно, полную компрометацию».

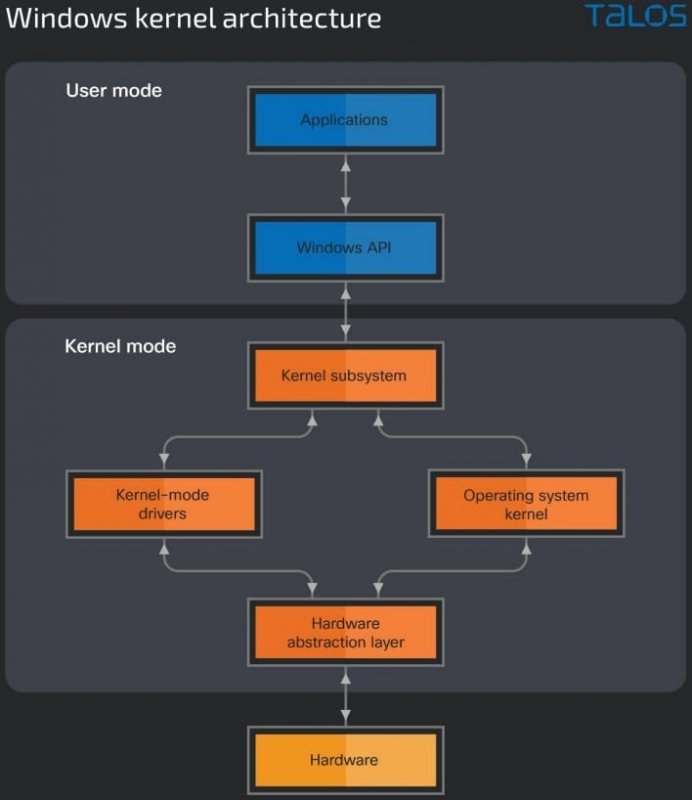

Дел в том, что драйверы режима ядра работают с наивысшим уровнем привилегий в Windows (Ring 0), и предоставляют злоумышленникам полный доступ к целевой машине, облегчая скрытое закрепление в системе, необнаружимые кражи данных, а также давая хакерам возможность завершить практически любой процесс.

Даже если на скомпрометированном устройстве работают защитные решения, драйвер режима ядра могут помешать их работе, отключить расширенную защиту или прицельно изменить конфигурацию, чтобы избежать обнаружения.

Еще с релизом Windows Vista Microsoft внесла изменения в правила, ограничивающие загрузку драйверов режима ядра в операционную систему, требуя от разработчиков отправлять свои драйверы на проверку и подписывать их через портал разработчиков. Однако для предотвращения проблем со старыми приложениями, Microsoft ввела следующие исключения, которые по-прежнему позволяли осуществлять загрузку старых драйверов режима ядра:

- ПК обновлен с более ранней версии Windows до Windows 10 версии 1607;

- Secure Boot отключен в BIOS;

- драйверы подписаны сертификатом end-entity, выпущенным до 29 июля 2015 года, который связан с поддерживаемым удостоверяющим центром с перекрестной подписью.

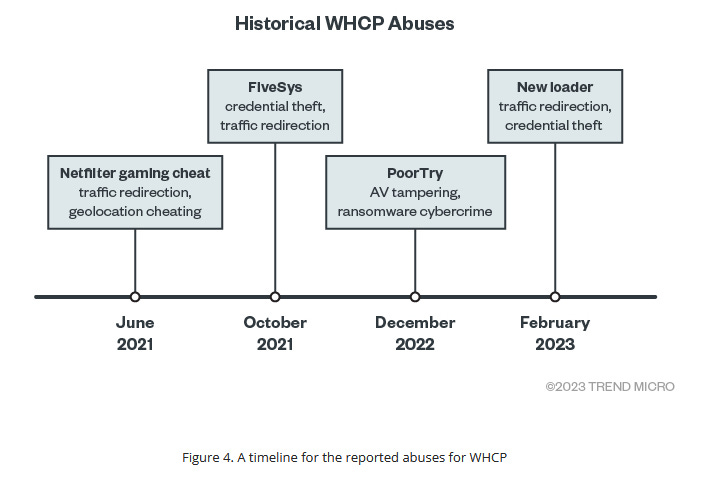

Злоупотребления WHCP

На этой неделе Microsoft поблагодарила экспертов Sophos, Cisco Talos и Trend Micro за обнаружения множества вредоносных драйверов ядра и метода, который злоумышленники использовали для их подписания.

Компании заявляют, что драйверы созданы китайским киберпреступниками и использовались для запуска браузерной малвари, руткитов и игровых читов.

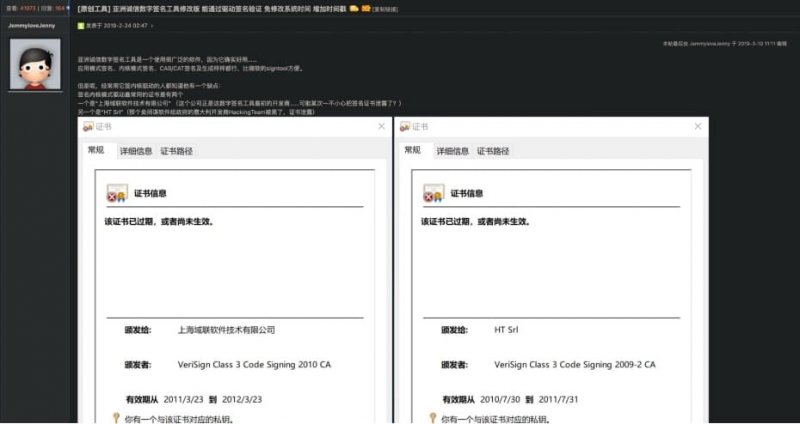

В своем отчете аналитики Cisco Talos рассказывают, что большинство вредоносных драйверов были созданы с помощью инструментов FuckCertVerify и HookSignTool. Эти инструменты существуют с 2018 и 2019 годов и позволяют злоумышленникам подписывать свои вредоносные полезные нагрузки, изменяя даты подписи вредоносных драйверов на даты до 29 июля 2015 года.

FuckCertVerify и вовсе первоначально появился на GitHub в декабре 2018 года в качестве инструмента для читерства в играх.

Релиз HookSignTool на китайском форуме

Исследователи полагают, что где-то в апреле 2021 года некоторые китайские злоумышленники поняли, что могут использовать эти простые инструменты для злоупотребления вышеупомянутыми исключениями в программе Microsoft WHCP и подписания драйверов. Изменяя дату подписания, злоумышленники могли использовать старые, утекшие в сеть и неаннулированные сертификаты для подписи драйверов и последующей загрузки их в Windows с целью повышения привилегий.

К примеру, в отдельном отчете Cisco Talos детально разобран вредоносный драйвер RedDriver, подписанный с помощью HookSignTool. RedDriver — это браузерная малварь, которая способна перехватывать трафик в Chrome, Edge, Firefox, а также других браузерах, популярных в Китае (Liebao, QQ Browser, Sogou и UC Browser).

«FuckCertVerifyTimeValidity работает аналогично HookSignTool и использует пакет Microsoft Detours для присоединения к вызову API CertVerifyTimeValidity и устанавливает временную отметку на выбранную дату, — объясняет Cisco Talos. — Но, в отличие от HookSignTool, FuckCertVerifyTimeValidity не оставляет артефактов в бинарном файле, который подписывает, что очень затрудняет определение того, когда этот инструмент использовался».

Исследователи пишут, что обнаружили в репозиториях на GitHub и на различных китайских форумах множество сертификатов, которые могут использоваться этими инструментами, и широко применяются для кряков игр и обхода проверок DRM.

Сообщается, что 13 сертификатами злоупотребляли чаще других. Три сертификата были получены еще в 2015 году, в результате взлома разработчика эксплоитов, компании Hacking Team. Остальные 10 были доступны в течение многих лет на китайском форуме, посвященном взлому ПО:

- Open Source Developer, William Zoltan

- Luca Marcone

- HT Srl

- Beijing JoinHope Image Technology Ltd.

- Shenzhen Luyoudashi Technology Co., Ltd.

- Jiangsu innovation safety assessment Co., Ltd.

- Baoji zhihengtaiye co.,ltd

- Zhuhai liancheng Technology Co., Ltd.

- Fuqing Yuntan Network Tech Co.,Ltd.

- Beijing Chunbai Technology Development Co., Ltd

- 绍兴易游网络科技有限公司

- 善君 韦

- NHN USA Inc.

В Cisco Talos отмечают, что Microsoft не присвоила этой проблеме идентификатор CVE, поскольку компания не классифицирует ее как уязвимость.

В свою очередь, в отчете Sophos сообщается, что компания обнаружила более сотни вредоносных драйверов ядра, используемых в качестве «убийц EDR», то есть для прекращения работы защитного ПО, обычно защищенного от user mode программ.

После публикации детальных отчетов экспертов, Microsoft отозвала связанные с вредоносной активностью сертификаты и заблокировала учетные записи разработчиков, злоупотреблявших этой лазейкой.

Также компания обновила отзывной список Windows Driver.STL и озаботилась обнаружением и блокировкой этих проблем (Microsoft Defender 1.391.3822.0 и новее), чтобы помочь защитить пользователей от легитимно подписанных драйверов, которые использовались для пост-эксплуатации с вредоносными целями.

Хотя сертификаты, обнаруженные исследователями, в настоящее время отозваны, эксперты подчеркивают, что риск пока не устранен. Дело в том, что другие сертификаты все еще остаются незащищенными или уже украдены, что позволяет злоумышленникам продолжать злоупотреблять этой лазейкой.

Комментарии (0)