BI.ZONE: 85% фишинговых сообщений замаскированы под финансовые документы и письма госорганов - «Новости»

- 10:30, 29-июл-2024

- Отступы и поля / Сайтостроение / Видео уроки / Ссылки / Преимущества стилей / Типы носителей / Изображения / Новости

- Murray

- 0

Исследователи подсчитали, 68% атак на компании России и других стран СНГ в 2023 году начиналось именно с фишинговых рассылок. В первом полугодии 2024 года этот показатель вырос до 76%, и чаще всего злоумышленники маскируют свои письма под финансовую документацию (например, счета и платежные документы). Именно такой подход использует обнаруженная специалистами группировка Bloody Wolf.

Еще 8% фишинговых писем мимикрируют под договоры и соглашения, а 5% — под резюме. Также около 4% фишинговых рассылок приходит в компании под видом сообщений от различных регуляторов.

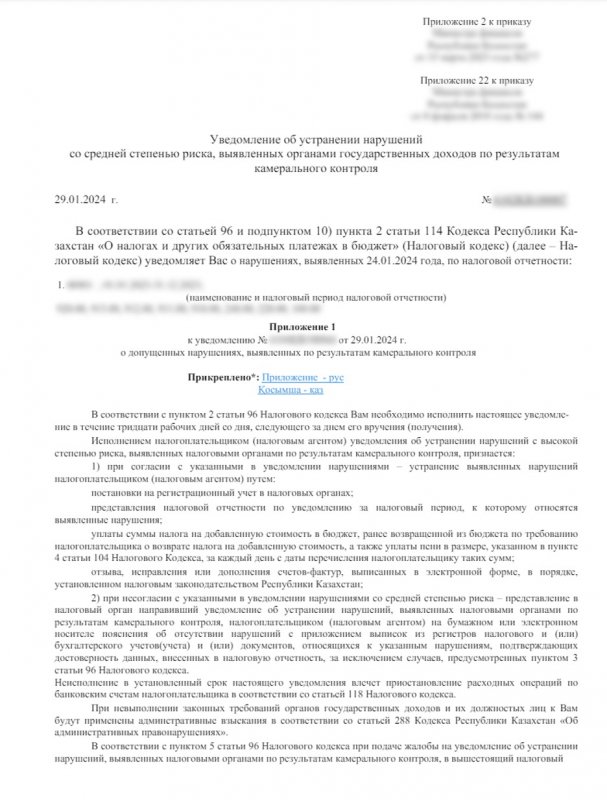

Отмечается, что фишинговые письма, отправленные якобы от лица государственных органов, нередко отличаются высоким уровнем юридической грамотности и содержат ссылки на официальные сайты государственных организаций. Таким образом злоумышленники стремятся усыпить бдительность пользователей.

Также мошенники могут использовать редкую малварь, которую сложно распознать с помощью стандартных инструментов. Это повышает вероятность того, что атакующий проникнет в инфраструктуру незамеченным, успеет закрепиться в ней и нанести серьезный ущерб.

«Эти тренды прекрасно иллюстрирует недавняя серия атак на компании Казахстана. Группировка Bloody Wolf не просто рассылала жертвам очень правдоподобные фишинговые письма от имени регуляторов, но и размещала свои вредоносные программы на домене, который имитировал сайт одной из государственных структур Республики Казахстан. Под видом официального документа жертва скачивала с домена вредоносный JAR‑файл. Такие файлы используются злоумышленниками нечасто, что позволяет им успешно обойти некоторые средства защиты», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.

Так, PDF‑файл из письма от Bloody Wolf достоверно имитировал официальное уведомление о необходимости устранить некие нарушения.

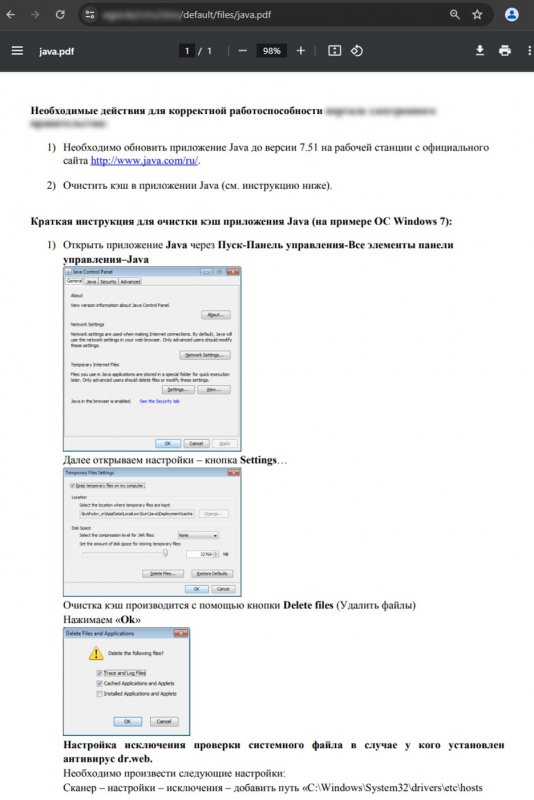

Кроме ссылок на вредоносные файлы, документ содержал инструкции по установке интерпретатора Java, который необходим для работы малвари.

Примечательно, что еще одна ссылка вела на легитимный сайт госоргана Республики Казахстан, где также опубликована такая инструкция: Java обеспечивает корректную работу государственного портала.

Сама вредоносная программа представляла собой коммерческий троян STRRAT, также известный под названием Strigoi Master (ранее продавался в даркнете по целее от 80 долларов США). Он позволяет удаленно выполнять команды на скомпрометированной машине, управлять файлами и браузерами, перехватывать нажатия клавиш а так далее.

В целом функциональные особенности Strigoi Master принципиально не отличаются от возможностей аналогичных средств удаленного доступа, и основное преимущество данной малвари заключается в том, что ее сложнее распознать из‑за использования редких типов файлов.

Конечно, Bloody Wolf далеко не первая группировка, которая использует для своих атак фишинг, замаскированный под сообщения от госорганов. Исследователи напоминают, что похожие схемы применяла Scaly Wolf для атак на российские промышленные и логистические компании, Mysterious Werewolf — для атак на предприятия ВПК, и Sticky Werewolf — на государственные организации России и Беларуси.

Комментарии (0)