Microsoft исправила уязвимость в Power Platform после жесткой критики от главы компании Tenable - «Новости»

- 10:30, 08-авг-2023

- Новости / Добавления стилей / Отступы и поля / Изображения / Преимущества стилей / Вёрстка / Текст / Блог для вебмастеров / Линии и рамки

- Walker

- 0

В конце прошлой недели компания Microsoft устранила критическую уязвимость в Power Platform. Однако исправление вышло с большой задержкой, только после того как Microsoft раскритиковал CEO компании Tenable, обнаружившей проблему.

Уязвимость

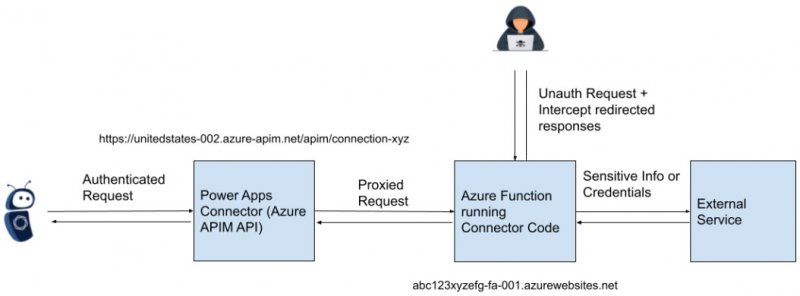

Уязвимость позволяла наутентифицированным злоумышленникам получать доступ к межтенантным приложениям и конфиденциальным данным клиентов Azure. Корень проблемы был связан с некорректными мерами контроля доступа к хостам Azure Function, запущенным коннекторами в Power Platform.

Хотя взаимодействие клиентов с кастомными коннекторами обычно происходит через API и требует аутентификации, эндпоинты упрощают запросы к Azure Function и уже не требуют обязательной аутентификации. В итоге это дает атакующим возможность эксплуатировать незащищенные хосты Azure Function, перехватывая OAuth ID и секреты клиентов.

Еще 30 марта 2023 года специалисты Tenable, обнаружившие проблему, предупреждали, что речь идет не только о раскрытии информации. Поскольку в итоге все решает кастомный код конкретного коннектора, атаки на эту уязвимость могли иметь дополнительные последствия.

«В силу особенностей сервиса воздействие уязвимости будет различным для каждого отдельного коннектора, и его трудно оценить без всестороннего тестирования. Чтобы вы понимали, насколько все плохо: наша команда сумела быстро обнаружить аутентификационные секреты одного банка. Они были настолько обеспокоены серьезностью и этичностью этой проблемы, что мы немедленно уведомили об этом Microsoft», — писал генеральный директор Tenable Амит Йоран (Amit Yoran).

Tenable подготовила код PoC-эксплоита, а также информацию о шагах, необходимых для поиска уязвимых hostname коннекторов и составлении POST-запросов для взаимодействия с уязвимыми API-эндпоинтами.

Критика

Хотя Microsoft пыталась исправить проблему еще в июне текущего года, аналитики Tenable быстро обнаружили, что некоторые Azure Functions действительно находятся в состоянии «мягкого удаления», но это не решает проблему, а исправления по-прежнему можно обойти. В итоге баг был устранен лишь в начале августа 2023 года, после того как специалисты Tenable заметили несостоятельность первых исправлений и сообщили об этом разработчикам.

При этом Microsoft просила специалистов Tenable отложить публикацию каких-либо подробностей об уязвимости и обещала, что новое исправление будет выпущено до 28 сентября.

При этом Microsoft утверждали, что проблема решена для всех клиентов Azure, а исследователи из Tenable заявляют, что исправление работает только для недавно развернутых кастомных коннекторов Power Apps и Power Automation.

Представители Microsoft также подчеркивают, что первоначальное исправление, опубликованное в июне, «смягчило проблему для большинства клиентов».

На решение проблемы ушло почти пять месяцев, и уязвимость устранили лишь после того, как CEO Tenable выступил с резкой критикой в адрес Micosoft. Амит Йоран осудил Microsoft, назвав подход компании к проблеме «крайне безответственным».

«Удалось ли Microsoft быстро решить проблему, которая фактически могла привести к взлому сетей и служб ряда клиентов? Конечно, нет. Им потребовалось более 90 дней, чтобы реализовать частичное исправление — и только для новых приложений, загруженных в сервис, — писал Йоран. — Это означает, что на сегодняшний день банк, о котором я упоминал выше, все еще уязвим. Спустя более 120 дней после того, как мы сообщили о проблеме. Насколько нам известно, они до сих пор не подозревают, что находятся в опасности, и поэтому не могут принять обоснованное решение о компенсационных мерах контроля и других действиях по снижению рисков.

Microsoft утверждает, что исправит проблему до конца сентября, через четыре месяца после того, как мы уведомили их об этом. Это вопиющая безответственность, если не вопиющее безразличие. Мы знаем об этой проблеме, Microsoft знает об этой проблеме, и мы надеемся, что злоумышленники пока не знают».

Глава Tenable подытожил, что Microsoft призывает клиентов доверять компании, но взамен те получают «крайне низкую прозрачность и культуру токсичного запутывания».

«Как могут директор по информационной безопасности, совет директоров или исполнительная команда верить, что Microsoft поступит правильно, учитывая факты и текущее поведение [компании]», — пишет Йоран.

В ответ на это представители Microsoft сообщают в блоге, что «разработка обновлений для систем безопасности — это тонкий баланс между своевременностью и качеством», в ходе которого нужно обеспечить максимальную защиту клиентов и минимально повлиять на их работу. В компании подчеркивают, что поспешно выпущенное исправление могло вызвать «более серьезные перебои в работе клиентов (с точки зрения доступности)», и это было бы куда хуже, чем потенциальный риск от уязвимости, еще находящейся под эмбарго.

По данным Microsoft, единственным человеком, который воспользовался этой уязвимостью, был исследователь из Tenable, обнаруживший проблему.

Комментарии (0)