Уязвимость в Zimbra использовалась для атак на правительственные учреждения - «Новости»

- 10:30, 19-ноя-2023

- Новости / Добавления стилей / Заработок / Преимущества стилей / Текст / Вёрстка

- Эдуард

- 0

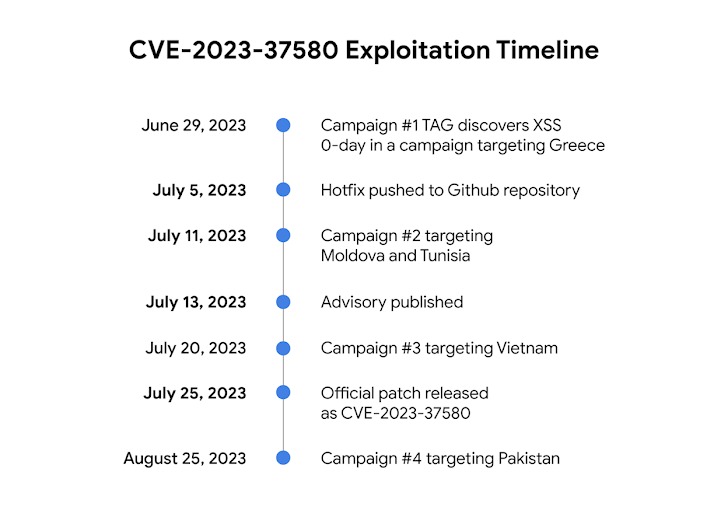

Выяснилось, что уязвимость нулевого дня в Zimbra Collaboration использовалась сразу четырьмя хак-группами с целью кражи электронной почты, учетных данных пользователей и токенов аутентификации. В основном взлому подвергались правительственные учреждения в Греции, Тунисе, Молдове, Вьетнаме и Пакистане, сообщили исследователи Google Threat Analysis Group (TAG).

Уязвимость, о которой идет речь, получила идентификатор CVE-2023-37580 (6,1 балла по шкале CVSS) и представляет собой отраженную XSS, затрагивающую все версии Zimbra Collaboration до 8.8.15 Patch 41. Эта проблема была устранена Zimbra 25 июля текущего года.

Успешная эксплуатация проблемы позволяет выполнять вредоносные скрипты в браузере жертвы, предварительно вынудив ее перейти по специальному URL-адресу, который инициирует XSS-запрос к Zimbra и отражает атаку обратно к пользователю.

Команда Google TAG, исследователи которой и выявили эту ошибку, сообщает, что обнаружила несколько волн атак на CVE-2023-37580, начиная с 29 июня 2023 года. То есть атаки начались за две недели до того, как Zimbra выпустила патчи. Отмечается, что хакеры могли узнать об ошибке после того, как исправление было предварительно опубликовано на Github 5 июля 2023 года.

Первая кампания была направлена на неназванную правительственную организацию в Греции. Хакеры рассылали электронные письма, содержащие вредоносные URL-адреса, при нажатии на которые происходила доставка малвари для хищения писем. Ранее этот вредонос был замечен в рамках шпионской кампании EmailThief в феврале 2022 года.

Вторым злоумышленником, эксплуатирующим CVE-2023-37580, стала группа Winter Vivern, которая атаковала правительственные организации в Молдове и Тунисе, вскоре после того, как на GitHub был опубликован патч для этой уязвимости. Стоит отметить, что эта группировка тоже ранее эксплуатировала уязвимости в Zimbra Collaboration и Roundcube.

Также до выхода патча атаки на CVE-2023-37580 устраивала и третья неизвестная группировка, которая использовала ошибку для сбора учетных данных правительственной организации во Вьетнаме.

«В этом случае URL-адрес эксплоита указывал на скрипт, который отображал фишинговую страницу для получения учетных данных пользователей webmail и передавал украденные учетные данные на URL-адрес, размещенный на официальном правительственном домене, который злоумышленники, вероятно, скомпрометировали», — рассказывают эксперты TAG.

Наконец, 25 августа с помощью уязвимости была атакована неназванная правительственная организация в Пакистане, что привело к утечке аутентификационного токена Zimbra на удаленный домен ntcpk[.]org.

В заключение аналитики Google отмечают, что злоумышленники регулярно эксплуатируют XSS-уязвимости в почтовых серверах, поэтому необходимо регулярно проводить тщательный аудит таких приложений.

«Эти кампании показывают, что злоумышленники внимательно следят за опенсорсными репозиториями, чтобы устраивать оппортунистические атаки на уязвимости, когда исправления уже опубликованы в репозитории, но еще не выпущены для конечных пользователей», — объясняют специалисты.

Комментарии (0)