25 уязвимостей позволяют взломать промышленные гайковерты Bosch Rexroth - «Новости»

- 10:30, 13-янв-2024

- Новости / Преимущества стилей / Вёрстка / Изображения / Самоучитель CSS / Добавления стилей / Линии и рамки / Заработок

- Davidson

- 0

Эксперты компании Nozomi выявили более двух десятков уязвимостей в популярной серии промышленных подключаемых к сети гайковертов, которые используются на заводах и фабриках по всему миру (особенно на автомобильных производствах). Исследователи предупредили, что работу устройств можно заблокировать, полностью остановив работу производства, или незаметно изменить настройки затяжки.

Уязвимости были обнаружены в гайковерте/пневматическом динамометрическом ключе модели Bosch Rexroth NXA015S-36V-B. Эти беспроводный устройства подключаются к локальной сети организаций по Wi-Fi и на них можно удаленно регулировать крутящий момент с высокой точностью, что может быть крайне важно для безопасности и надежности различных изделий.

Хотя уязвимости были обнаружены в продукте NXA015S-36V-B, они также представляю угрозу для других устройств Rexroth Nexo, включая модели серий NXA, NXP и NXV.

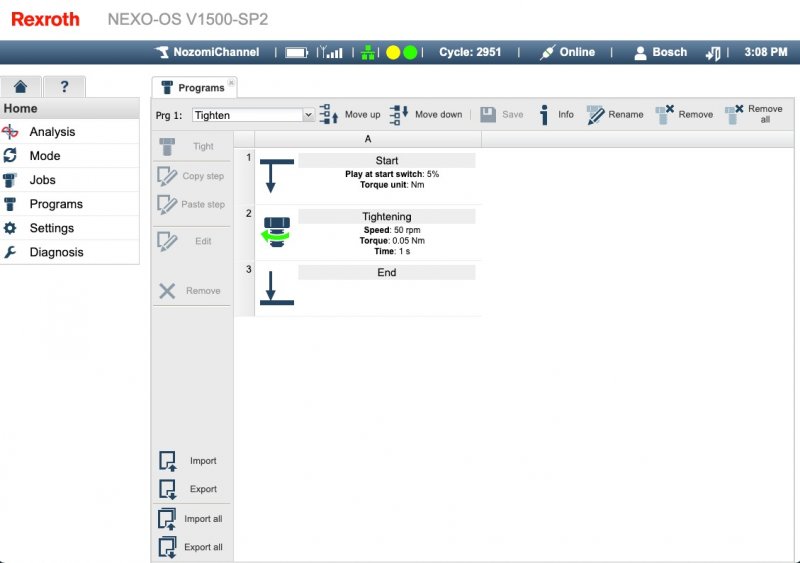

Уязвимый девайс оснащен дисплеем с индикатором крутящего момента, который сертифицирован VDI (Association of German Engineers) и используется в автомобильной промышленности с 1999 года. Встроенным ПО устройств, NEXO-OS, можно управлять с помощью веб-интерфейса прямо через браузер.

Веб-приложение NEXO-OS

«Уязвимости, обнаруженные в Bosch Rexroth NXA015S-36V-B, позволяют неаутентифицированному злоумышленнику, который может отправлять сетевые пакеты на целевое устройство, добиться удаленного выполнения произвольного кода (RCE) с привилегиями root, а также полной компрометации», — гласит отчет Nozomi.

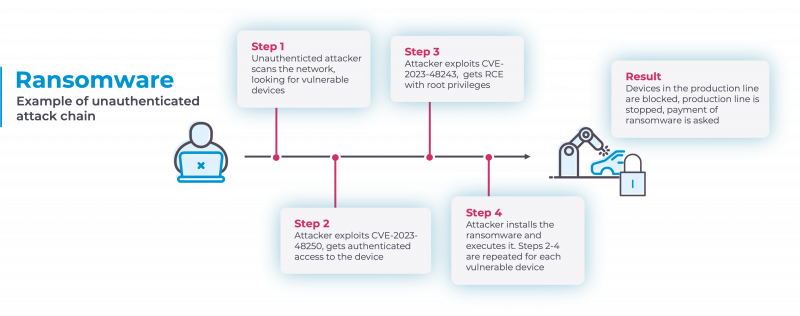

Исследователи описывают два возможных сценария атак на устройства Bosch Rexroth.

Первый сценарий, это вымогательская атака. Во время тестов экспертам удалось полностью вывести устройство из строя, отключить кнопку запуска и вывести на дисплей сообщение с требованием выкупа. Отмечается, что легкость, с которой такую атаку, можно автоматизировать, распространив ее на большое число устройств, позволяет злоумышленникам быстро отключить инструменты на всей производственной линии, что потенциально может привести к серьезным сбоям или полной остановке целого производства, что гарантирует масштабные финансовые потери для компании.

Заблокированное устройство с вымогательским сообщением

Второй сценарий атаки подразумевает незаметное вмешательство в настройки гайковерта. К примеру, исследователи сумели увеличить или уменьшить крутящий момент, при этом «подправив» данные на встроенном дисплее таким образом, чтобы оператор устройства видел нормальное значение и даже не подозревал о внесенных потенциальными злоумышленниками изменениях. Такая атака может привести к изготовлению дефектной продукции, что в итоге тоже повлечет за собой финансовый или репутационный ущерб для компании.

Чтобы эксплуатировать большинство найденных специалистами уязвимостей, злоумышленнику придется сначала получить доступ к веб-интерфейсу управления устройствами. По словам исследователей, даже имея доступ с минимальными привилегиями, злоумышленник сможет создать цепочку атак, использующую traversal-баг, который позволит загрузить вредоносный код в каталог, откуда тот будет выполнен. И даже неавторизованные злоумышленники тоже могут взломать устройства, используя traversal-баг в сочетании с другими уязвимостями, среди которых есть жестко закодированный учетные данные.

Схема вымогательской атаки

Nozomi заявляет, что пока не будет раскрывать полную информацию об уязвимостях, так как разработчики Bosch Rexroth, которых уведомили об обнаруженных проблемах, уже работают над патчем, который должен выйти до конца января 2024 года. Производитель рекомендует установить исправления сразу же, как только они станут доступны.

По словам исследователей, некоторые проблемы набрали 8,8 баллов по шкале оценки уязвимостей CVE. Известно, что некоторых баги связаны с управляющим приложением NEXO-OS, а другие — с коммуникационными протоколами, предназначенными для интеграции со SCADA, PLC и так далее.

Комментарии (0)