WordPress-плагин, установленный на 5 млн сайтов, позволял повысить привилегии - «Новости»

- 10:30, 04-мар-2024

- Новости / Сайтостроение / Вёрстка / Отступы и поля / Преимущества стилей

- Онуфрий

- 0

В популярном плагине LiteSpeed Cache для WordPress обнаружили уязвимость, которая позволяет неавторизованным пользователям повысить свои привилегии. LiteSpeed Cache используется для повышения производительности сайтов и насчитывает более пяти миллионов установок.

Как стало известно теперь, ошибка получила идентификатор CVE-2023-40000 и была устранена еще в октябре 2023 года в версии плагина 5.7.0.1.

«Плагин страдает от неаутентифицированной хранимой XSS и позволяет любому неаутентифицированному пользователю похитить конфиденциальную информацию или повысить привилегии на сайте под управлением WordPress, выполнив всего один HTTP-запрос», — сообщают специалисты Patchstack, обнаружившие проблему.

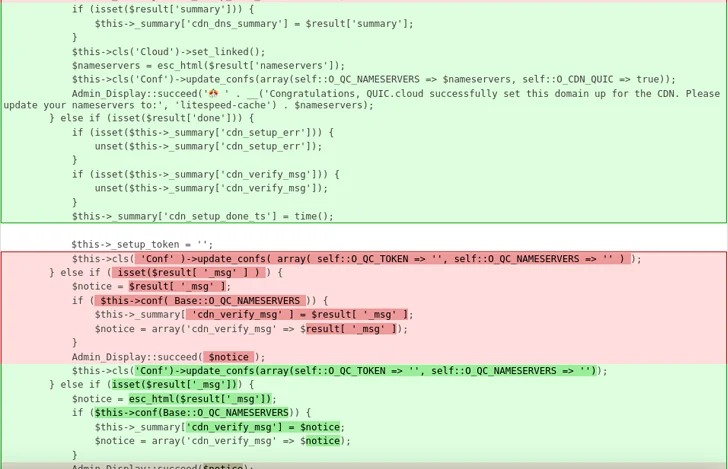

По их словам, CVE-2023-40000 возникает из-за недостаточной очистки пользовательского ввода и экранирования вывода. Основная причина кроется в функции update_cdn_status(), и сообщается, что уязвимость можно эксплуатировать в установках с настройками по умолчанию.

«Поскольку полезная нагрузка XSS размещается в качестве административного уведомления, а такое уведомление может быть отображено на любом эндпоинте wp-admin, уязвимость также может легко эксплуатировать любой пользователь с доступом к wp-admin», — добавляют эксперты.

Комментарии (0)