Спекулятивная атака GhostRace угрожает процессорам Intel, AMD, Arm и IBM - «Новости»

- 10:30, 17-мар-2024

- Новости / Изображения / Отступы и поля / Самоучитель CSS / Преимущества стилей / Вёрстка / Текст / Статьи об афоризмах / Блог для вебмастеров

- Dutton

- 0

Группа исследователей разработала новую side-channel атаку GhostRace, позволяющую спровоцировать утечку данных на современных процессорах. Проблема затрагивает не только процессоры Intel, AMD, ARM и IBM, поддерживающие спекулятивное выполнение, но и популярное ПО.

Эксперты из IBM и Амстердамского свободного университета описают GhostRace (CVE-2024-2193), как спекулятивное состояние гонки (speculative race condition, SRC). Такая атака позволяет извлечь из памяти потенциально конфиденциальную информацию, например, пароли и ключи шифрования. Однако для осуществления атаки потребуется физический или привилегированный доступ к целевой машине, то есть эксплуатация этой проблемы на практике – весьма сложная задача.

Отчет экспертов гласит, что состояние гонки возникает в том случае, когда несколько потоков одновременно пытаются получить доступ к общему ресурсу, что может привести к возникновению уязвимостей, которые можно использовать по-разному, включая выполнение произвольного кода, обход средств защиты и извлечение данных.

Для предотвращения возникновения таких ситуаций современные ОС используют примитивы синхронизации, однако проведенный исследователями анализ, показал, что состояние гонки можно сочетать со спекулятивным выполнением.

«Наш главный вывод заключается в том, что все распространенные примитивы синхронизации, реализованные с помощью условных переходов, можно микроархитектурно обойти на спекулятивных путях с помощью атаки Spectre v1 (CVE-2017-5753), провоцируя во всех критических race-free областях спекулятивное состояние гонки (SRC), что позволит злоумышленникам извлекать информацию из целевого ПО», — пояснили исследователи в блоге.

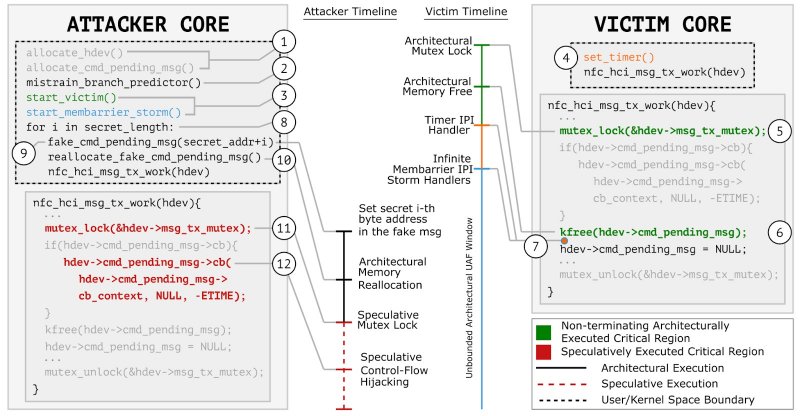

Для того чтобы провести атаку и «выиграть» спекулятивную гонку, выполнение процесса-жертвы должно быть прервано в нужный момент и удержано, чтобы злоумышленник мог выполнить то, что исследователи называют SCUAF-атакой (Speculative Concurrent Use-After-Free).

Для этой цели ученые использовали новую технику атак под названием Inter-Process Interrupt (IPI) Storming, которая заключается в переполнении процессорного ядра целевого процесса. В итоге они продемонстрировали SCUAF-атаку на ядро Linux, приводившую к утечке информации из памяти ядра со скоростью 12 килобайт в секунду.

Хотя исследование было сосредоточено на архитектурах x86 и Linux, эксперты заявили, что атаке подвержены продукты других производителей, а также другое ПО, помимо Linux.

«В целом перед SRC уязвимо любое программное обеспечение, например, операционная система, гипервизор и так далее, реализующее примитивы синхронизации через условные переходы без какой-либо сериализующей инструкции и работающее на любой микроархитектуре (например, x86, ARM, RISC-V и так далее), которая позволяет спекулятивно выполнять условные переходы», — говорят исследователи.

Инженеров Intel, AMD, Arm и IBM уведомили о проблеме GhostRace еще в конце 2023 года, а они, в свою очередь, сообщили об уязвимости производителям ОС и гипервизоров.

На этой неделе AMD опубликовала бюллетень, в котором сообщила клиентам, что предыдущее руководство по защите от атак класса Spectre должно помочь предотвратить и атаки GhostRace.

Разработчики гипервизора Xen также выпустили соответствующее предупреждение и разработали защитный механизм. Хотя они подтвердили, что технически все версии Xen затронуты проблемой GhostRace, в проекте не используются гаджеты, уязвимые перед GhostRace, и команда безопасности Xen не считает, что необходимо принимать срочные меры, поэтому защитные меры отключены по умолчанию.

Разработчики Linux реализовали функцию ограничения скорости IPI, что должно защитить от сопутствующей проблемы IPI Storming (Inter-Process Interrupt Storming) (CVE-2024-26602),но пока не стали предпринимать никаких дальнейших действий из-за вероятных проблем с производительностью.

В дополнение к своей статье в блоге и техническому документу исследователи уже опубликовали PoC-эксплоит для GhostRace, скрипты, предназначенные для сканирования ядра Linux на наличие гаджетов SCUAF, а также список уже выявленных проблемных гаджетов.

Комментарии (0)