Группировка UltraRank атаковала около 700 онлайн-магазинов за 5 лет - «Новости»

- 20:25, 03-сен-2020

- Новости

- Эдуард

- 0

Хакинг для новичков

- Содержание выпуска

- Подписка на «Хакер»

Group-IB обнаружила хак-группу, занимающуюся хищением данных банковских карт и активную около пяти лет. Используя jаvascript-снифферы, группировка атаковала около 700 онлайн-магазинов в Европе, Азии, Северной и Латинской Америке. Украденные данные пользователей хакеры продавали в собственном кардшопе, зарабатывая на этом до 500 000 рублей в день.

Исследователи пишут, что, окончательно вытеснив банковские трояны, группы, использующие JS-снифферы, с конца 2019 года стали основными поставщиками баз текстовых данных банковских карт для продаж на специализированных хакерских форумах. На сегодня JS-снифферы являются одной из наиболее динамично развивающихся угроз. За неполные полтора количество обнаруженных экспертами Group-IB уникальных семейств такой малвари выросло более чем в два раза: сегодня их уже 96.

В Group-IB напоминают, что каждое семейство JS-снифферов — это совокупность семплов с незначительными отличиями в коде, которые внедряются на сайты для перехвата вводимых пользователем данных — номеров банковских карт, имен, адресов, логинов, паролей и так далее. Операторы JS-снифферов выбирают сайты, построенные на определенных CMS как правило, редко обновляемых, не содержащих системы защиты 3DSecure. Украденные таким образом данные передаются на сервер злоумышленников, а затем продаются в даркнете на кардерских форумах, основную массу которых составляют русскоязычные киберпреступники.

Если на стороне банка-эмитента, выпустившего украденную JS-сниффером карту, отсутствуют системы поведенческого анализа, позволяющие отличить действия реального пользователя от злоумышленника, денежные средства с проданных карт обналичиваются киберпреступниками за счет покупки и дальнейшей перепродажи различных товаров.

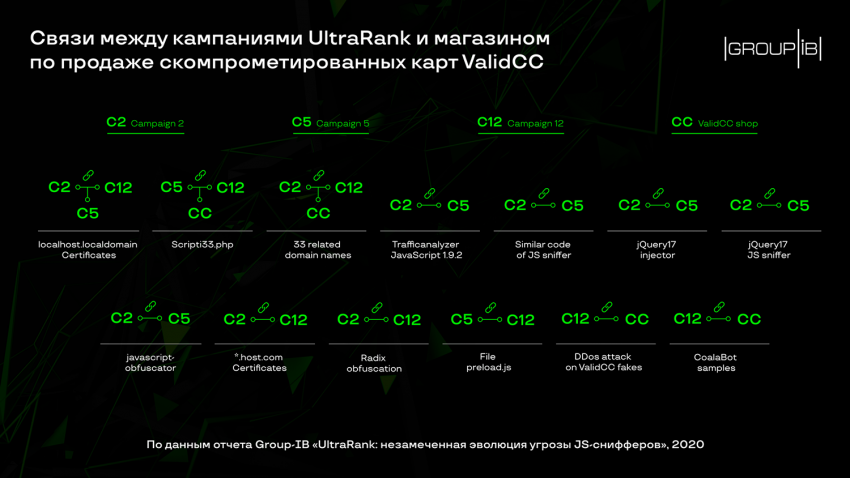

По данным специалистов, в состав UltraRank входят русскоязычные хакеры. Группировка оперирует тремя семействами JS-снифферов, получившими названия FakeLogistics, WebRank и SnifLitе. За период своей активности UltraRank выстроила автономную бизнес-модель со своей технической и организационной структурой, а также собственной системой сбыта и монетизации украденной платежной информации. Так, у группы есть собственный кардшоп ValidCC, согласно внутренней статистике которого, в 2019 году его владельцы зарабатывали по 5 000-7000 долларов в день на продаже данных банковских карт, которые группа воровала сама, и еще 25 000-30 000 долларов хакеры они выплачивали другим поставщикам украденных платежных данных, выставлявших товар в их кардшопе.

С 2015 года UltraRank заразила 691 сайт преимущественно в Европе, Азии и Америке. Также атакующие выбирали для себя и более крупные цели, под которые планировались значительно более сложные атаки через цепочку поставок. В частности, их жертвами стали 13 поставщиков услуг для онлайн-торговли, к которым относятся различные рекламные сервисы и сервисы браузерных уведомлений, агентства веб-дизайна, маркетинговые агентства, разработчики сайтов и так далее. Внедряя вредоносный код в их скрипты, злоумышленники перехватывали данные банковских карт покупателей на сайтах всех магазинов, на которых используются продукты или технологии этих поставщиков. Их заражение могло принести злоумышленникам суммарно более 100 000 инфицированных сайтов.

В феврале 2020 года специалисты Group-IB заметили, что пять сайтов, созданных американским маркетинговым агентством The Brandit Agency для своих корпоративных клиентов, заражены JS-снифферами. Эксперты незамедлительно попытались связаться с агентством, однако реакции не последовало: позже вредоносный код был удален с сайтов. Исследование этой атаки позволило команде обнаружить инфраструктуру злоумышленников и связать ее с другими, более ранними инцидентами, в которых также использовались JS-снифферы, и восстановить полную хронологию атак.

За прошедшие пять лет UltraRank неоднократно меняла инфраструктуру и модифицировала вредоносный код в своем арсенале, в результате чего специалисты других компаний долгое время ошибочно атрибутировали ее атаки разным злоумышленникам. Свои позиции UltraRank укрепляла за счет активной борьбы с конкурентами. Она взламывала уже скомпрометированные сайты и к уже внедренному коду конкурирующей преступной группы добавляла свой JS-сниффер: таким образом украденные данные банковских карт «отправлялись» сразу двум хакерским группам.

«Латентность киберпреступлений с использованием JS-снифферов оставляет этим киберпреступникам обширное поле деятельности. Вредоносный код внедряется на сайт абсолютно незаметно для владельца сайта и для его пользователей и может длительное время „собирать“ данные банковских карт покупателей, оставаясь в тени. Однако скрытность этого преступления не снижает его опасности: помимо самих пользователей, в эту цепочку могут попадать и банки, и владельцы онлайн-бизнеса. Не стоит недооценивать эту угрозу и, принимая во внимание скачок роста на рынке JS-снифферов, который произошел менее чем за 1,5 года, Интернет-бизнесу, использующему оплату онлайн, необходимо на регулярной основе проводить экспресс-аудит своих сайтов для поиска и удаления подобного вредоносного кода», — говорит Виктор Окороков, специалист Group-IB Threat Intelligence.

Комментарии (0)