Критический баг в Tinyproxy угрожает 50 000 систем - «Новости»

- 10:30, 12-мая-2024

- Новости / Изображения / Интернет и связь / Вёрстка / Типы носителей / Преимущества стилей / Текст / Отступы и поля / Добавления стилей

- Harrison

- 0

Более 52 000 хостов с Tinyproxy, которые можно обнаружить в интернете, уязвимы перед критической RCE-уязвимостью CVE-2023-49606, недавно обнаруженной в опенсорсном прокси-сервере.

Tinyproxy представляет собой прокси-сервер с открытым исходным кодом для HTTP и HTTPS, разработанный как быстрое и легкое решение. Он создан для UNIX-систем и широко используется малыми предприятиями, провайдерами публичного Wi-Fi и домашними пользователями.

Эксперты Cisco Talos предупреждают о критической проблеме CVE-2023-49606 (9,8 балла по шкале CVSS). Эта уязвимость типа use-after-free была обнаружена исследователями еще в декабре 2023 года и затрагивает Tinyproxy версий 1.11.1 (последняя) или 1.10.0.

Отчет Cisco содержит подробную информацию об уязвимости, включая примеры эксплоитов, которые приводят к «падению» сервера и потенциально могут привести еще и к удаленному выполнению кода.

Исследователи пишут, что проблема связана с функцией remove_connection_headers(), где определенные HTTP-заголовки (Connection и Proxy-Connection) обрабатываются некорректно. В итоге с помощью простого HTTP-запроса (например, Connection: Connection), не требующего аутентификации, уязвимость можно эксплуатировать.

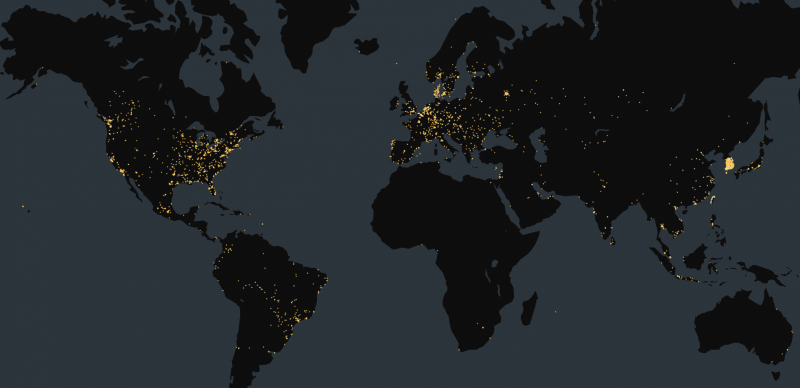

По данным Censys, в интернете можно обнаружить около 90 000 хостов с Tinyproxy, из которых около 57% уязвимы перед проблемой CVE-2023-49606. Так, 18 372 экземпляра работают с уязвимой версией 1.11.1, и еще 1390 экземпляров — с версией 1.10.0.

Большинство из них расположены в США (11 946), Южной Корее (3 732), Китае (675), Франции (300) и Германии (150).

Сопровождающие Tinyproxy выпустили патч для CVE-2023-49606 лишь спустя пять дней после публичного раскрытия ошибки Cisco. Исправление корректирует управление памятью, предотвращая эксплуатацию бага.

При этом мейнтейнер Tinyproxy утверждает, что не получал никакой информации от Cisco до публичного раскрытия информации об уязвимости. Мейнейнер предполагает, что исследователи попросту «вытащили случайный email-адрес из журнала git и отправили письмо туда».

«Это довольно неприятная ошибка, которая потенциально может привести к RCE, хотя я еще не видел работающего эксплоита, — пишет сопровождающий Tinyproxy. — Что уязвимость позволяет точно, так это устроить DoS-атаку на сервер, если Tinyproxy либо использует musl libc 1.2+ (чей усиленный аллокатор памяти автоматически обнаруживает UAF), либо собран с санитайзером адресов».

Коммит (12a8484), содержащий исправление, относится к грядущей версии 1.11.2. Поэтому те, кому срочно нужен патч, могут взять изменения из мастер-ветки или применить исправление вручную, пока Tinyproxy 1.11.2 не станет доступен всем.

Комментарии (0)