Атака группировки Obstinate Mogwai на российское ведомство попала на видео - «Новости»

- 10:30, 12-окт-2024

- Новости / Преимущества стилей / Изображения / Отступы и поля / Видео уроки / Самоучитель CSS / Вёрстка

- Babcock

- 0

Специалисты центра исследования киберугроз Solar 4RAYS ГК «Солар» рассказали о новых атаках группировки Obstinate Mogwai, которая нацелена на государственные организации, ИТ-компании и их подрядчиков. Основная цель Obstinate Mogwai – кибершпионаж.

В ходе одной из атак действия хакеров оказались записаны системой Solar SafeInspect, и оказалось, что атакующие просматривали конфиденциальные документы вручную и делали скриншоты.

Исследователи пишут, что в период с 2023 по начало 2024 года они расследовали атаки Obstinate Mogwai минимум на четыре российских организации. Для проникновения в целевые сети группа активно применяла эксплуатацию публично доступных сервисов на периметре, доступ через подрядчика и легитимные аккаунты.

В изученных инцидентах атакующие применяли известные вредоносные инструменты KingOfHearts и TrochilusRAT, а также два новых бэкдора – Donnect и DimanoRAТ.

«Мы назвали группировку Obstinate Mogwai (“Упрямый демон”), поскольку, с нашей точки зрения, это имя точно описывает характер атакующих. Расследуя инциденты, мы видели, как хакеры вновь и вновь возвращались в атакованную организацию, пока мы окончательно не закрыли им все возможности для проникновения. А спустя время мы снова обнаруживали следы дополнительных попыток (на этот раз неудачных) проникнуть в инфраструктуру, которую мы защищали. Другими словами, группировка отличается настойчивостью, если не сказать упрямством», — рассказывают исследователи.

Один из описанных Solar 4RAYS случаев, произошедший в январе 2024 года, отличался от остальных. Эта атака была нацелена на неназванную российскую госорганизацию, и ее пресекли на ранней стадии, так как хакеры использовали управляющие серверы, которые уже были знакомы специалистам.

Обычно особый интерес у группы вызывают серверы Exchange, которые регулярно становились точкой проникновения в инфраструктуру жертв. Так произошло и в этом случае. Предположительно, хакеры хотели закрепиться в инфраструктуре и развивать атаку с помощью десериализации .Net, а также их целями были различные системы сотрудников, с которых они пытались получить конфиденциальные документы и прочую ценную информацию. Также группировку интересовали терминальные серверы для доступа к электронному документообороту.

Начало атаки было обнаружено в событиях IIS, поступающих в SIEM. В них фиксировались различные GET- и POST-запросы к ресурсам owa /owa/auth/logon.aspx. Дело в том, что запросы шли с адреса, которые уже был известен как подтвержденный индикатор компрометации. При этом запросы шли под сертификатом одного пользователя к данным учетной записи другого.

В ходе расследования обнаружилось, что сертификаты и учетные записи принадлежали подрядчику организации, и были замечены следы доступов к терминальным серверам для доступа к электронному документообороту (что могло указывать на сферу интересов хакеров).

Для доступа к серверам, на которых были развернуты системы электронного документооборота, использовались скомпрометированные привилегированные учетные записи подрядчика, предназначенные для администрирования и настройки СЭД, имеющие доступ к конфиденциальным документам.

Факт доступа злоумышленников к чувствительным данным был установлен весьма необычным образом. Это произошло благодаря PAM-системе Solar SafeInspect, установленной в инфраструктуре организации-жертвы. Эта система автоматически ведет запись экрана сессий привилегированных учетных записей, позволяя отслеживать их активность администраторам клиента. Поэтому все действия хакеров (которые выполнялись в ночное время) оказались записаны.

«Просмотр этого "блокбастера" позволил установить, что злоумышленники очень хорошо владеют интерфейсом не самой простой системы СЭД. Их интересовали различные документы, связанные с несколькими странами Азиатского региона. Любопытно, что атакующие постранично просматривали открываемые документы, задерживаясь на каждой странице по несколько секунд. Скорее всего во время этих пауз они делали скриншоты или вовсе вели запись экрана», — пишут специалисты.

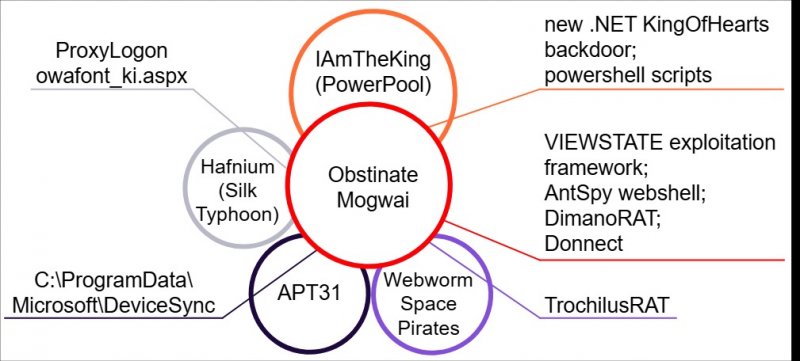

В своем отчете исследователи отмечают, что Obstinate Mogwai имеет пересечения с другими группировками азиатского региона, а наибольшее чисто совпадений было обнаружено с азиатской APT IAmTheKing (она же PowerPool). Из-за этого специалисты полагают, что Obstinate Mogwai может оказаться наследником IAmTheKing с обновленным инструментарием.

Связи Obstinate Mogwai с другими APT-группировками

Комментарии (0)