ZeroDayRAT позволяет полностью скомпрометировать устройства на iOS и Android - «Новости»

- 14:30, 22-фев-2026

- Новости / Вёрстка / Типы носителей / Заработок / Добавления стилей / Преимущества стилей / Отступы и поля / Изображения

- Otis

- 0

Аналитики из компании iVerify заметили, что в Telegram рекламируется новая платформа для мобильного шпионажа ZeroDayRAT. Малварь дает злоумышленникам полный удаленный контроль над зараженными Android- и iOS-устройствами, позволяя не только похищать данные, но и вести слежку за жертвами в режиме реального времени.

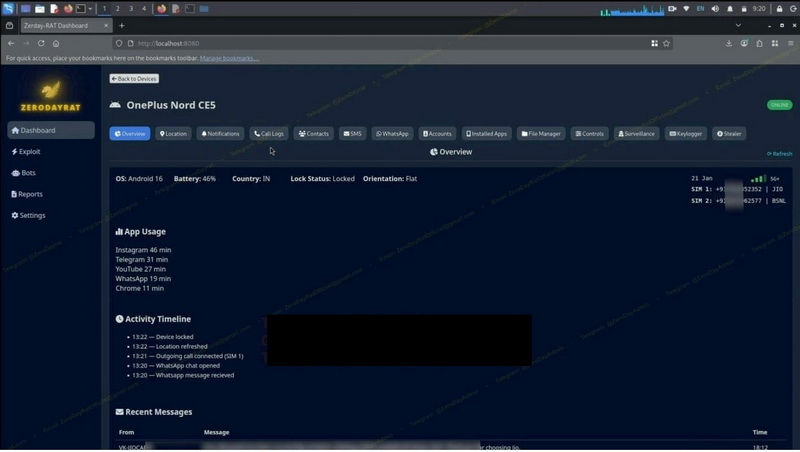

Согласно рекламе в Telegram, ZeroDayRAT поддерживает версии Android с 5 по 16, а также iOS до версии 26 включительно. Покупатели получают доступ к полноценной панели управления зараженными устройствами, и дашборд отображает информацию о модели и статусе устройства, версии ОС, уровне заряда батареи, данных SIM-карты и стране.

Исследователи сообщают, что ZeroDayRAT фиксирует всю активность жертвы в приложениях, составляет график действий пользователя, анализирует историю SMS-сообщений и предоставляет сводку своим операторам. Также в дашборде отобраются все полученные уведомления и список зарегистрированных на устройстве аккаунтов с email-адресами и ID, который можно использовать для брутфорса и атак типа credential stuffing.

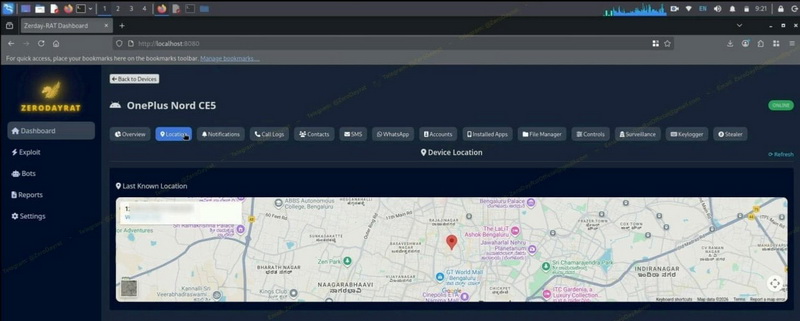

Если малварь получает доступ к GPS, она отслеживает местоположение жертвы и отображает позицию устройства на карте Google Maps с полной историей передвижений.

Помимо пассивного сбора данных, ZeroDayRAT поддерживает и активные операции. Малварь может активировать камеры устройства (фронтальную и заднюю) и микрофон для получения доступа к ним в режиме реального времени, а также записывать все происходящее на экране, чтобы извлечь дополнительную информацию.

Послу получения доступа к SMS, вредонос перехватывает входящие одноразовые пароли (OTP), что позволяет злоумышленникам обходить двухфакторную аутентификацию, а также рассылать сообщения от имени жертвы.

Кроме того, в арсенале вредоноса есть кейлоггер, который «запоминает» весь пользовательский ввод — пароли, жесты разблокировки и графические ключи.

Также предусмотрен отдельный модуль для кражи криптовалюты. Исследователи выяснили, что этот компонент ищет на устройстве установленные приложения кошельков (MetaMask, Trust Wallet, Binance и Coinbase), похищает идентификаторы кошельков и данные о балансах, а затем пытается подменять адреса в буфере обмена, заменяя скопированные адреса реальных кошельков на контролируемые хакерами.

В свою очередь, банковский модуль нацелен на приложения онлайн-банкинга, UPI-платформы вроде Google Pay и PhonePe, а также платежные сервисы (Apple Pay и PayPal). В этом случае кража учетных данных происходит через наложение поддельных оверлеев поверх окна настоящего приложения.

Аналитики не раскрывают деталей распространения малвари, но предупреждают, что ZeroDayRAT — это «полноценный набор инструментов для компрометации мобильных устройств». Отмечается, что зараженное таким вредоносом устройство сотрудника может привести к серьезной утечке корпоративных данных, а обычным пользователям заражение ZeroDayRAT грозит потерей приватности и финансовым ущербом.

Комментарии (0)