Малварь DroidBot ворует данные из 77 финансовых и криптовалютных приложений - «Новости»

- 10:30, 06-дек-2024

- Новости / Изображения / Преимущества стилей / Отступы и поля

- Bush

- 0

Новая банковская Android-малварь DroidBot стремится похитить учетные данные из 77 криптовалютных и банковских приложений (включая Binance, KuCoin, BBVA, Unicredit, Santander, Metamask, BNP Paribas, Credit Agricole, Kraken и Garanti BBVA).

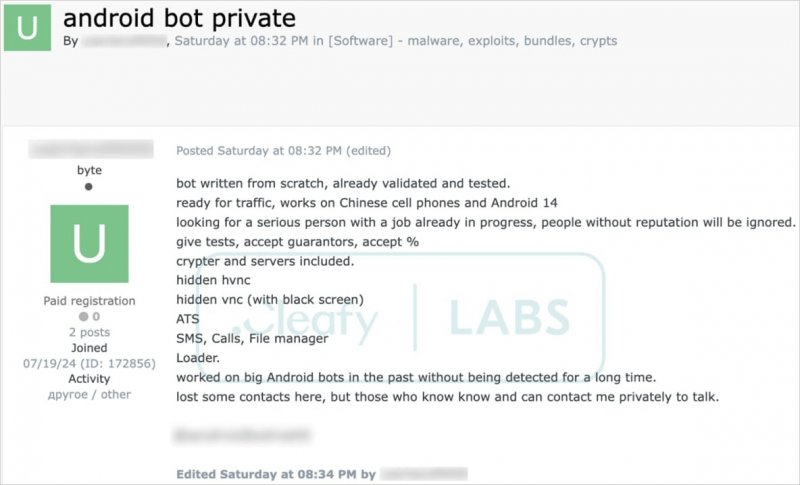

Обнаружившая DroidBot компания Cleafy сообщает, что он активен с июня 2024 года и работает по схеме «малварь как услуга» (malware-as-a-service, MaaS). Стоимость подписки на DroidBot составляет 3000 долларов США в месяц, и в настоящее время как минимум 17 группировок пользуются билдерами для кастомизации этой угрозы под конкретные цели.

По информации Cleafy, вредонос в основном атакует пользователей в Великобритании, Италии, Франции, Испании и Португалии.

Реклама DroidBot

Хотя DroidBot не обладает какими-либо новыми и сложными функциями, анализ только одного из ботнетов, построенных на его базе, выявил 776 уникальных случаев заражения в Великобритании, Италии, Франции, Турции и Германии. При этом исследователи предупреждают, что сейчас малварь находится в стадии разработки, и ее атаки расширяются на новые регионы, включая страны Латинской Америки.

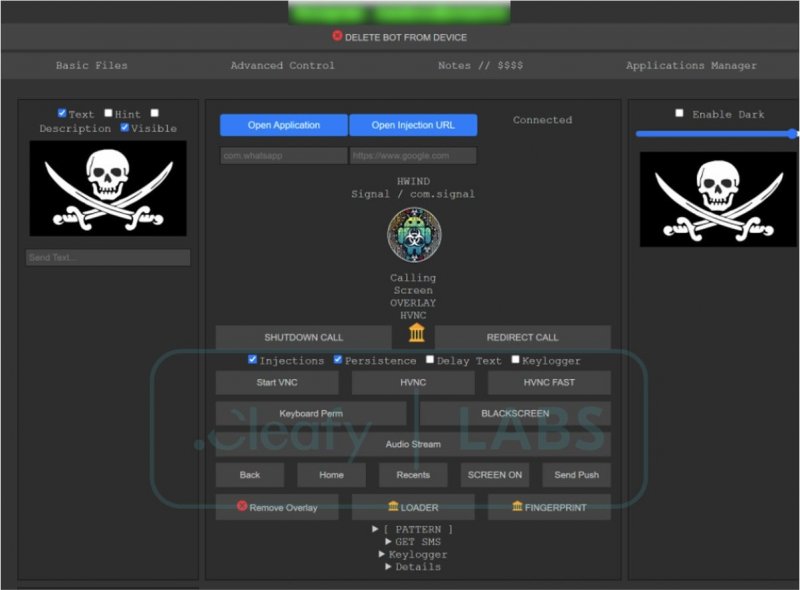

Аналитики считают, что создатели DroidBot находятся в Турции и предоставляют своим клиентам готовые инструменты, необходимые для проведения атак. В этот «пакет услуг» входят: билдер малвари, управляющие серверы, а также доступ к центральной административной панели, откуда можно управлять всеми операциями, получать украденные данные и отдавать команды.

Административная панель

Так как сразу несколько клиентов работают в одной инфраструктуре (и каждой группе присвоен уникальный ID), исследователям удалось идентифицировать 17 разных группировок, использующих DroidBot.

Билдер полезных нагрузок позволяет клиентам настраивать DroidBot под конкретные приложения, использовать разные языки и задавать собственные адреса управляющих серверов. Также пользователям вредоноса предоставляется доступ к подробной документации, техническая поддержка и доступ к Telegram-каналу, где регулярно публикуются обновления.

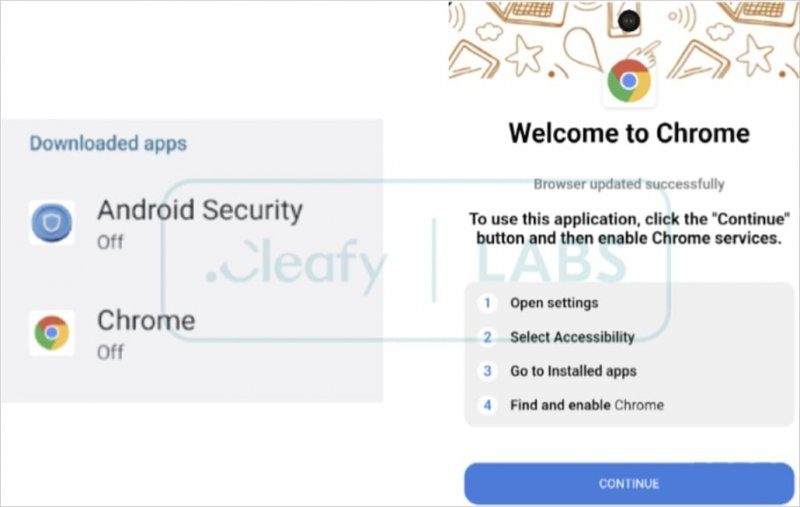

DroidBot зачастую маскируется под такие приложения как Google Chrome, Google Play Store или Android Security, чтобы обманом вынудить пользователей установить малварь. Невзирая на эти безобидные личины, на зараженном устройстве он действует как троян и стремится похитить конфиденциальную информацию из конкретных приложений.

Как и многие другие вредоносы для Android, DroidBot злоупотребляет возможностями Accessibility Services для отслеживания действий пользователя, а также для имитации нужных свайпов и тапов.

Среди ключевых особенностей малвари исследователи перечисляют: кейлоггинг, наложение фальшивых оверлеев поверх окон настоящих приложений, перехват SMS-сообщений, а также модуль VNC (Virtual Network Computing), который позволяет злоумышленникам удаленно контролировать зараженное устройство, выполнять команды и отключать экран, чтобы скрыть вредоносную активность.

При этом отмечается, что DroidBot пока не проник в официальный магазин Google Play. Поэтому для защиты от подобных атак исследователи призывают пользователей устанавливать приложения только из доверенных источников, а также внимательно изучать, какие разрешения они запрашивают.

Комментарии (0)