Уязвимости в OpenWRT SysUpgrade позволяли подменить образы прошивок вредоносными - «Новости»

- 10:30, 11-дек-2024

- Новости / Отступы и поля / Добавления стилей / Списки / Преимущества стилей / Вёрстка / Заработок / Линии и рамки / Изображения

- Macduff

- 0

Специалист Flatt Security обнаружил критические уязвимости в функциональности ASU (Attended SysUpgrade) OpenWRT, которая используется для создания кастомных on-demand образов прошивки. Баги могли привести к распространению вредоносных прошивок среди пользователей.

Известный под ником RyotaK исследователь обнаружил критические проблемы CVE-2024-54143 (9,3 балла по шкале CVSS), связанные с инъекцией команд и усечением хеша, во время обычного обновления собственного маршрутизатора.

Хотя разработчики OpenWRT исправили CVE-2024-54143 за несколько часов (буквально сразу после того, как их уведомили об уязвимости), теперь пользователям все равно рекомендуется провести проверку и убедиться в безопасности установленной прошивки.

Корень проблемы заключался в том, что OpenWRT предоставляет инструментарий Attended SysUpgrade, который позволяет пользователям создавать кастомные сборки прошивок, содержащие ранее установленные пакеты и настройки.

«Attended SysUpgrade (ASU) позволяет обновить OpenWRT-устройство до новой прошивки с сохранением всех пакетов и настроек. Это значительно облегчает процесс обновления: всего пара кликов и непродолжительное ожидание позволят получить и установить новый образ, созданный с использованием всех предыдущих пакетов, — гласит описание ASU на странице поддержки. — ASU избавляет от необходимости составлять списки пакетов, установленных вручную, или возиться с opkg, чтобы обновить прошивку».

RyotaK обнаружил, что сервис sysupgrade.openwrt.org обрабатывает input с помощью команд, выполняемых в контейнерном окружении. Ошибка в механизме обработки этих входящих данных, связанная с небезопасным использованием команды make, позволяла осуществлять инъекцию произвольных команд через имена пакетов.

Хуже того, исследователь заметил, что сервис использует 12-символьный усеченный хеш SHA-256 для кеширования артефактов сборки, ограничивая хеш всего 48 битами. RyotaK объясняет, что это делает возможным брутфорс коллизий, и злоумышленник может создать запрос, который будет повторно использовать ключ кеша из легитимных сборок прошивки.

Объединив две эти проблемы и использовав инструмент Hashcat на RTX 4090, специалист осуществил успешную PoC-атаку, продемонстрировав, что артефакты прошивки могут использоваться для доставки вредоносных сборок ничего не подозревающим пользователям.

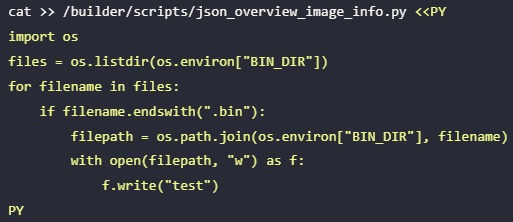

Использованный RyotaK скрипт

Разработчики OpenWRT отреагировали на приватное уведомление от RyotaK очень оперативно: 4 декабря 2024 года они отключили sysupgrade.openwrt.org, исправили проблемы и уже через три часа восстановили работу сервиса.

По мнению разработчиков, вряд ли кто-то успел воспользоваться CVE-2024-54143 для реальных атак. Также не было найдено никаких доказательств того, что эта уязвимость затронула образы на downloads.openwrt.org.

Однако провести углубленный аудит не представляется возможным, так как раз в неделю на серверах ASU выполняется автоматическая очистка от сборок старше 7 дней. Поэтому пользователям настоятельно рекомендуется установить на свои устройства новый образ, который заменит собой потенциально небезопасные прошивки, загруженные ранее.

Всем, кто использует публичные self-hosted экземпляры ASU, так же рекомендуется обновиться как можно скорее.

Комментарии (0)