Lazarus атакует атомную промышленность новой малварью - «Новости»

- 10:30, 22-дек-2024

- Новости / Видео уроки / Изображения / Преимущества стилей

- Егор

- 0

Специалисты «Лаборатории Касперского» обнаружили новую волну ключевой операции хак-группы Lazarus — DreamJob. Злоумышленники заражают инфраструктуру компаний через файловые архивы, которые распространяются под видом тестов на оценку навыков кандидатов на ИТ-позиции. В числе новых целей хакеров — предприятия атомной промышленности.

Кампания DreamJob была обнаружена еще в 2019 году. Тогда она была нацелена на компании по всему миру, связанные с криптовалютами. В 2024 году в числе целей появились компании из сферы ИТ, а также предприятия оборонной отрасли в Европе, Латинской Америке, Южной Корее и Африке.

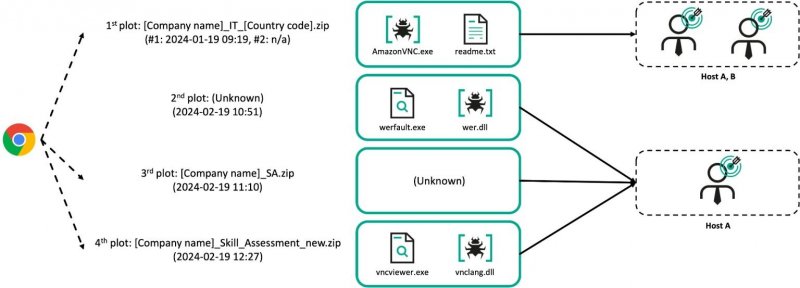

Теперь обнаружена новая волна атак, нацеленная на сотрудников атомной отрасли в Бразилии. Потенциальные жертвы получали файловые архивы под видом тестов на оценку навыков претендентов на ИТ-позиции. Предполагается, что атакующие использовали популярную платформу для поиска работы, чтобы распространить первоначальные инструкции и получить доступ в целевые системы.

При этом отмечается, что Lazarus развивает свои методы доставки малвари. Так, новая многоступенчатая атака включала в себя троянскую VNC-программу, программу для просмотра удаленных рабочих столов для Windows и легитимный VNC-инструмент для доставки малвари.

На первом этапе троян AmazonVNC.exe расшифровывал и запускал загрузчик Ranid Downloader для извлечения внутренних ресурсов исполняемого файла VNC. Второй архив содержал вредоносный файл vnclang.dll, загружавший вредоносную программу MISTPEN, которая затем загружала другую малварь, включая RollMid и новый вариант LPEClient.

Кроме того, хакеры использовали ранее неизвестный бэкдор, который эксперты назвали CookiePlus. Он распространялся под видом легитимного плагина для текстового редактора Notepad++.

CookiePlus собирает данные о системе, включая имя компьютера, ID процесса, пути к файлам, и заставляет главный модуль уходить в спящий режим на некоторое время. Также он настраивает расписание выполнения необходимых атакующим действий, изменяя файл конфигурации.

«Эта кампания кибершпионажа весьма опасна. Способность вредоносного ПО откладывать свои действия позволяет ему избегать обнаружения в момент проникновения в систему и дольше находиться в ней. Кроме того, зловред умеет манипулировать системными процессами, что затрудняет его выявление и может привести к дальнейшему повреждению или злонамеренной эксплуатации системы», — комментирует Василий Бердников, ведущий эксперт Kaspersky GReAT.

Комментарии (0)