Хактивисты Punishing Owl атакуют критическую инфраструктуру РФ - «Новости»

- 14:30, 31-янв-2026

- Новости / Изображения / Отступы и поля / Текст / Самоучитель CSS / Сайтостроение / Добавления стилей

- Максимильян

- 0

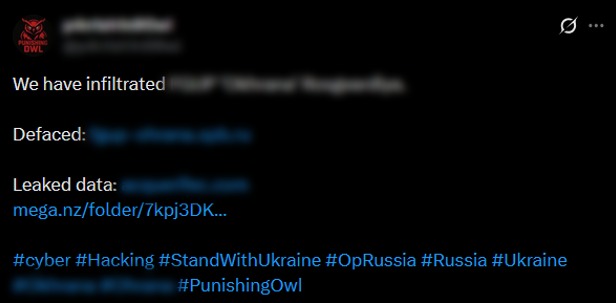

Аналитики Positive Technologies сообщают, что 12 декабря 2025 года в соцсетях появилась ранее неизвестная группировка Punishing Owl. Группировка зарегистрировала аккаунты в соцсетях и на хак-форумах в даркнете в декабре прошлого года и теперь активно раскручивает свой «бренд».

Хакеры начали с того, что опубликовали заявление о взломе российского госучреждения из сферы безопасности и выложили украденные внутренние документы на свой сайт, продублировав их в Mega.

Время для анонса утечки было выбрано неслучайно — пятница, 18:37, чтобы максимально затруднить оперативное реагирование служб безопасности.

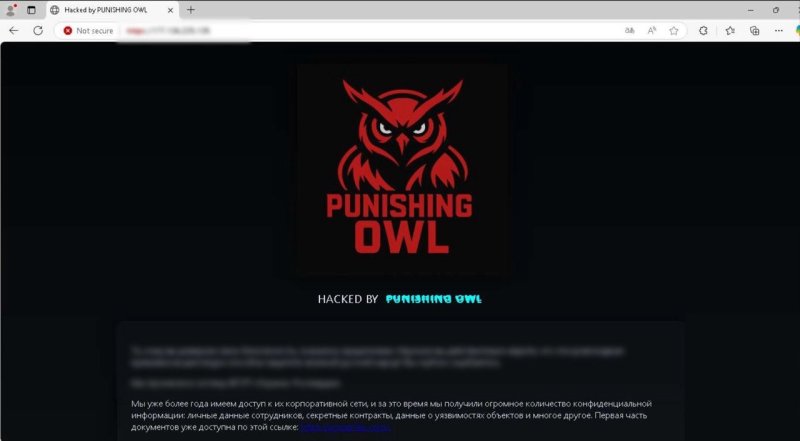

Помимо публикации документов, группировка изменила DNS-записи доменной зоны жертвы, создав субдомен hacked.[REDACTED].ru и направив его на сервер в Бразилии. Там злоумышленники разместили не только файлы, но и свой политический манифест. Для полноты картины хакеры настроили поддельный TLS-сертификат и почтовые службы (IMAP и SMTP) — пользователи официального сайта организации попадали прямиком на фишинговый ресурс.

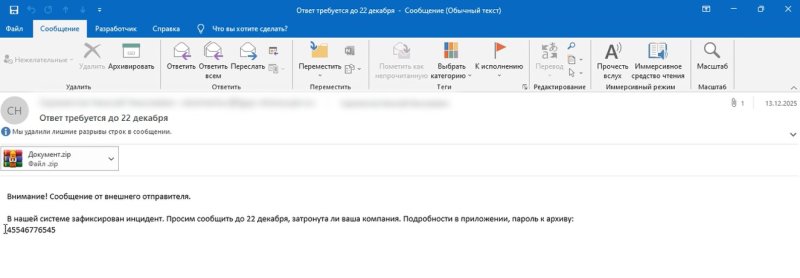

Дополнительно в течение нескольких дней после публикации Punishing Owl запустила email-рассылку на адреса контрагентов взломанной организации. Сначала письма исходили от имени самой группировки с адреса punishingowl@[REDACTED], а спустя час началась вторая волна — уже от имени сотрудника жертвы. В письмах содержался вредоносный ZIP-архив, замаскированный под срочные документы.

Внутри архива хакеры упаковали LNK-файл с двойным расширением, маскировавшийся под PDF-документ. Открытие запускало PowerShell-команду, которая загружала с управляющего сервера bloggoversikten[.]com инфостилер ZipWhisper. Малварь собирала данные из браузеров, упаковывала в архивы и выгружала на сервер своих операторов.

Исследователи отмечают, что в коде одного из экземпляров ZipWhisper была замечена строка «generated at». Похоже, группировка использовала ИИ-инструменты для генерации скрипта.

C2-домен группы маскировался под русскоязычный техноблог, который до 2015 года действительно существовал, но потом домен освободился, а в 2025 году его перерегистрировали хакеры.

Подчеркивается, что все обнаруженные атаки Punishing Owl нацелены исключительно на российскую критическую инфраструктуру — госучреждения, научные предприятия, ИТ-организации.

Согласно данным одной из соцсетей, аккаунт группировки администрируется с территории Казахстана. Также в трассировках вредоносных писем был найден адрес punishingowl@atomicmail[.]io.

Эксперты не считают происходящее одноразовой PR-акцией. На серьезные намерения группы указывают собственные вредоносные инструменты, длительное скрытное присутствие в сетях жертв и целенаправленное создание киберкриминального бренда. Предполагается, что Punishing Owl, скорее всего, останется в спектре российских киберугроз надолго.

«В условиях продолжающейся глобальной политической напряженности мы в экспертном центре безопасности прогнозируем сохранение тенденции к появлению новых политически мотивированных хактивистских группировок в российском и международном киберпространстве», — заключают специалисты.

Комментарии (0)