Ошибка в SAP NetWeaver используется для развертывания Linux-малвари Auto-Color - «Новости»

- 14:30, 02-авг-2025

- Новости / Отступы и поля / Заработок / Самоучитель CSS / Текст

- Гликерия

- 0

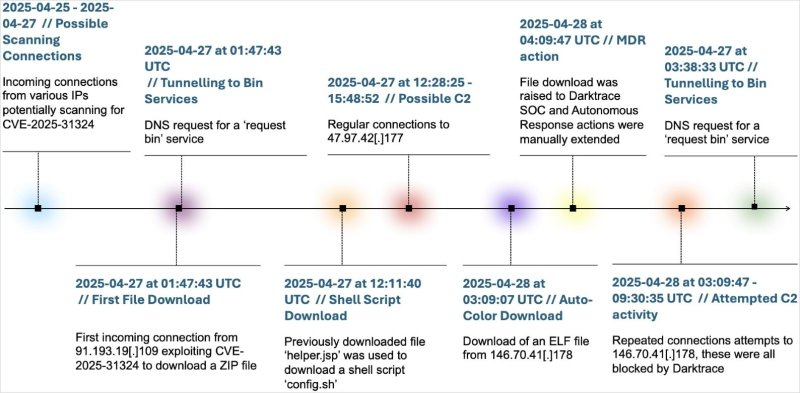

Эксперты Darktrace предупредили, что хакеры эксплуатировали критическую уязвимость в SAP NetWeaver (CVE-2025-31324) для внедрения Linux-малвари Auto-Color в сеть неназванной американской химической компании.

Исследователи обнаружили атаку в апреле 2025 года, и в ходе расследования инцидента выяснилось, что за последние месяцы Auto-Color изменилась и стала применять новые методы уклонения от обнаружения.

Напомним, что впервые Auto-Color обнаружили специалисты Palo Alto Networks в начале 2025 года. Тогда отмечалось, что вредонос обладает целым арсеналом приемов, которые использует для уклонения от обнаружения. Среди них: использование безобидных на первый взгляд имен файлов (например, door или egg), сокрытие C&C-коммуникаций и использование собственных алгоритмов шифрования для маскировки коммуникационной и конфигурационной информации.

Бэкдор корректирует свое поведение в зависимости от уровня привилегий пользователя и использует ld.so.preload для скрытного сохранения данных с помощью инъекций shared-объектов.

Auto-Color способен: запускать реверс-шелл, собирать системную информацию, создавать и изменять файлы, запускать программы, использовать зараженную машину в качестве прокси и даже уничтожать сам себя с помощью специального «рубильника» в коде. Последняя функция позволяет злоумышленникам удалить следы заражения со взломанных машин.

«Если управляющий сервер недоступен, Auto-Color фактически останавливается и не задействует всю свою вредоносную функциональность, и выглядит вполне безвредным для аналитиков, — отмечают в Darktrace. — Такое поведение мешает проведению анализа и не позволяет определить, какие именно полезные нагрузки, механизмы кражи учетных данных или методы закрепления используются».

Однако специалистам Palo Alto Networks не удалось обнаружить первоначальный вектор атак, в то время направленных на университеты и правительственные организации в Северной Америке и Азии.

Как теперь сообщили специалисты Darktrace, злоумышленники, стоящие за Auto-Color, эксплуатируют критическую уязвимость CVE-2025-31324 в NetWeaver, которая позволяет загружать вредоносные бинарники для удаленного выполнения кода без аутентификации.

Разработчики SAP исправили эту уязвимость в апреле 2025 года, но уже тогда ИБ-специалисты предупреждали об активных попытках эксплуатации. К маю 2025 года к атакам подключились вымогательские группировки и китайские «правительственные» хакеры, а компания Mandiant обнаружила доказательства того, что уязвимость использовалась как 0-day как минимум с середины марта 2025 года.

Комментарии (0)