Вымогатель HybridPetya способен обойти UEFI Secure Boot - «Новости»

- 14:30, 15-сен-2025

- Новости / Изображения / Вёрстка / Отступы и поля / Преимущества стилей / Линии и рамки

- Ариадна

- 0

Специалисты ESET обнаружили новую вымогательскую малварь HybridPetya, которая может обходить защиту UEFI Secure Boot для установки вредоносного приложения в системный раздел EFI. Предполагается, что HybridPetya был вдохновлен деструктивным вредоносом Petya/NotPetya, который шифровал компьютеры без возможности восстановления в 2016-2017 годах.

Исследователи обнаружили образец HybridPetya на VirusTotal. Они отмечают, что это может быть исследовательский проект, proof-of-concept или ранняя версия инструмента хакеров, которая еще находится на этапе ограниченного тестирования.

Однако уже сейчас HybridPetya представляет собой UEFI-буткит с функциональностью обхода Secure Boot и реальную угрозу, равно как и другие похожие вредоносы (BlackLotus, BootKitty и Hyper-V Backdoor).

HybridPetya сочетает в себе характеристики Petya и NotPetya, копирует визуальный стиль и даже цепочку атак этих вредоносов. Однако разработчики добавили новые элементы, включая установку малвари в системный раздел EFI и возможность обхода Secure Boot путем эксплуатации уязвимости CVE-2024-7344.

Эта уязвимость была обнаружена аналитиками ESET в начале 2025 года. Напомним, что проблема связана с подписанным Microsoft приложением, которое может использоваться для установки буткитов, несмотря на включенную защиту Secure Boot. Уязвимое UEFI-приложение применяется в нескольких сторонних инструментах для восстановления системы.

Microsoft исправила CVE-2024-7344 в январе 2025 года, поэтому Windows-системы, на которые установлено это или более поздние обновления безопасности, должны быть защищены от HybridPetya.

Схема атаки

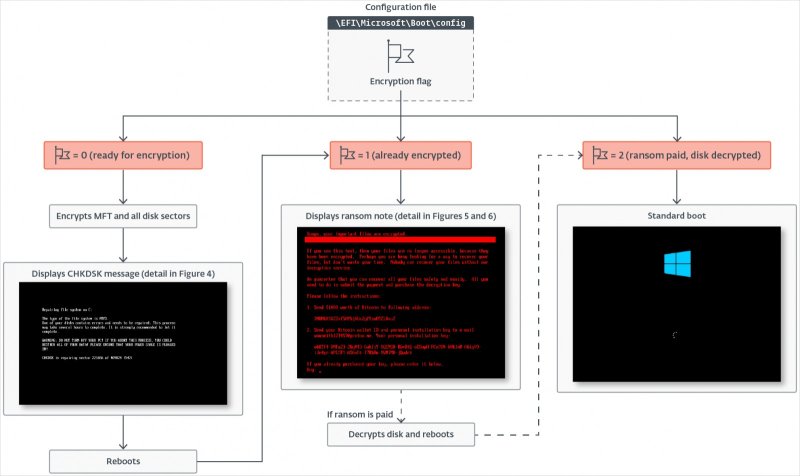

При запуске HybridPetya определяет, использует ли хост UEFI с GPT-разметкой, и помещает буткит, состоящий из нескольких файлов, в системный раздел EFI. Среди них конфигурационные и валидационные файлы, модифицированный загрузчик, резервный UEFI-загрузчик, контейнер эксплоит-пейлоада и файл состояния, который отслеживает прогресс шифрования.

Оригинальный загрузчик Windows также сохраняется (для восстановления системы, на случай если жертва заплатит выкуп).

После развертывания HybridPetya вызывает BSOD с отображением фальшивой ошибки, как делал Petya, и принудительно перезагружает систему, что позволяет буткиту выполниться при загрузке.

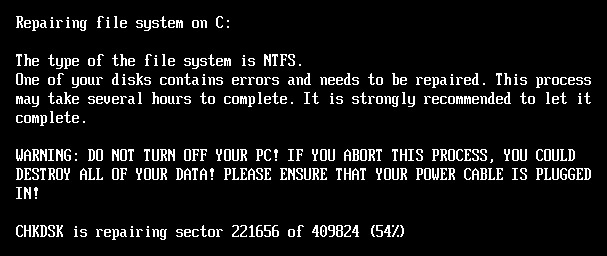

На этом этапе малварь шифрует все кластеры MFT (Master File Table), используя ключ Salsa20 и nonce, извлеченные из файла конфигурации, одновременно отображая поддельное сообщение CHKDSK, как делал NotPetya.

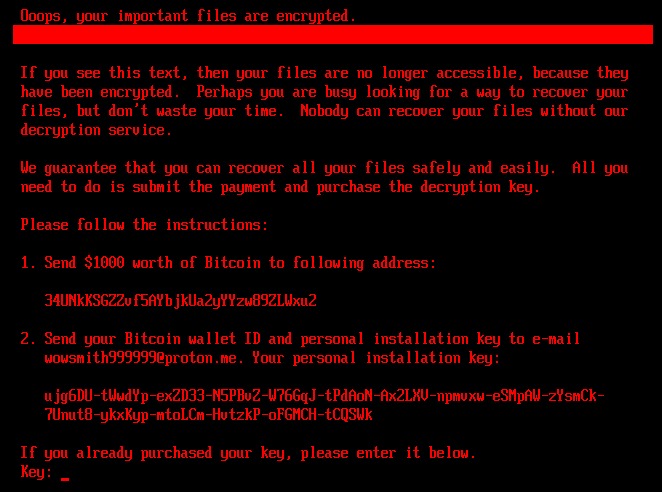

После завершения шифрования происходит еще одна перезагрузка системы, после чего жертве демонстрируется записка с требованием выкупа в размере 1000 долларов США в биткоинах.

Если выкуп получен, жертве предоставляется 32-символьный ключ, который нужно ввести на вымогательском экране. Эта операция восстанавливает оригинальный загрузчик, расшифровывает кластеры и предлагает пользователю перезагрузить компьютер.

В настоящее время упомянутый в сообщении хакеров кошелек пуст. Хотя с февраля по май 2025 года на него поступило 183,32 доллара.

Хотя пока HybridPetya не был замечен в реальных атаках, исследователи предупреждают, что этот PoC может в любой момент превратиться в реальную угрозу и использоваться в кампаниях, нацеленных на неисправленные системы под управлением Windows.

Индикаторы компрометации уже опубликованы на GitHub.

Комментарии (0)