Операция Endgame: правоохранители отключили более 1000 серверов Rhadamanthys, VenomRAT и Elysium - «Новости»

- 14:30, 14-ноя-2025

- Новости / Преимущества стилей / Изображения / Заработок / Сайтостроение / Самоучитель CSS

- Carroll

- 0

Правоохранительные органы из девяти стран (Австралии, Канады, Дании, Франции, Германии, Греции, Литвы, Нидерландов и США) отключили свыше 1000 серверов, использовавшихся инфостилером Rhadamanthys, трояном VenomRAT и ботнетом Elysium. Это очередной этап операции «Эндшпиль» — международной кампании, направленной против киберпреступности, координируемой Европолом и Евроюстом.

На этот раз в операции участвовали не только правоохранители, но и специалисты множества частных организаций, включая: Cryptolaemus, Shadowserver, Spycloud, Cymru, Proofpoint, CrowdStrike, Lumen, Abuse.ch, Have I Been Pwned, Spamhaus, DIVD и Bitdefender.

Как мы уже писали ранее, на этой неделе десятки клиентов инфостилера Rhadamanthys сообщали о потере доступа к серверам малвари, предполагая, что проблемы могут быть связаны с операцией правоохранительных органов.

Сами разработчики Rhadamanthys сообщали, что ситуация может быть связана с немецкими правоохранителями, так как перед потерей доступа к панелям стилера, размещенным в европейских дата-центрах, фиксировались входы с немецких IP.

Как выяснилось, хакеры были правы. На официальном сайте операции Endgame появилась информация о новом этапе кампании, в ходе которого с 10 по 14 ноября 2025 года полиция провела обыски в 11 локациях в Германии, Греции и Нидерландах. Были изъяты 20 доменов и отключены 1025 серверов, обслуживавших вредоносные операции.

Также сообщается, что 3 ноября в Греции арестовали неназванного ключевого подозреваемого, связанного с RAT-трояном VenomRAT.

По информации Европола, выведенная из строя инфраструктура злоумышленников контролировала сотни тысяч зараженных компьютеров с несколькими миллионами украденных учетных записей.

«Отключенная вредоносная инфраструктура состояла из сотен тысяч зараженных компьютеров, содержащих несколько миллионов украденных учетных данных. Многие жертвы даже не подозревали о заражении своих систем. Главный подозреваемый, стоящий за инфостилером, имел доступ более чем к 100 000 криптоковалютных кошельков жертв, потенциально содержащим миллионы евро», — сообщается в пресс-релизе Европола.

Теперь ведомство рекомендует пользователям проверить свои устройства на заражение через специальную страницу politie.nl/checkyourhack и на сайте haveibeenpwned.com.

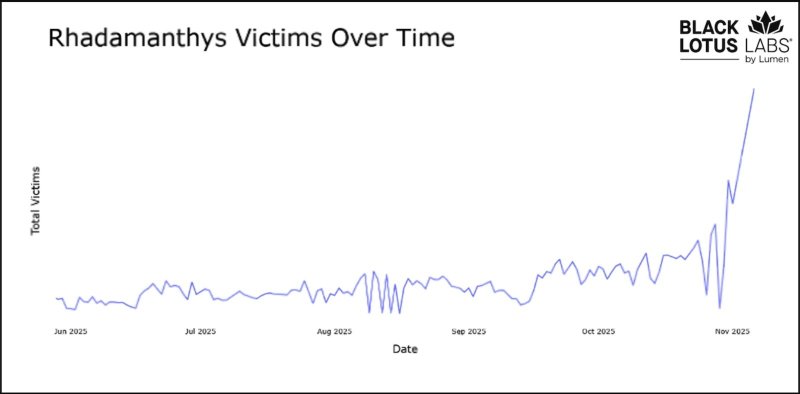

Как сообщают специалисты Lumen, помогавшие правоохранителям в проведении операции, резкий прирост активности стилера Rhadamanthys пришелся на октябрь-ноябрь 2025 года.

«Мы отслеживали в среднем 300 активных серверов ежедневно, пик пришелся на октябрь 2025 года, когда было обнаружено 535 серверов. США, Германия, Великобритания и Нидерланды размещали более 60% всех управляющих серверов Rhadamanthys, — заявляют в Lumen. — Примечательно, что более 60% C2-серверов Rhadamanthys оставались необнаруженными на VirusTotal. Это объясняет недавний всплеск заражений в октябре 2025 года, когда вредоносное ПО в среднем заражало более 4000 уникальных IP-адресов ежедневно».

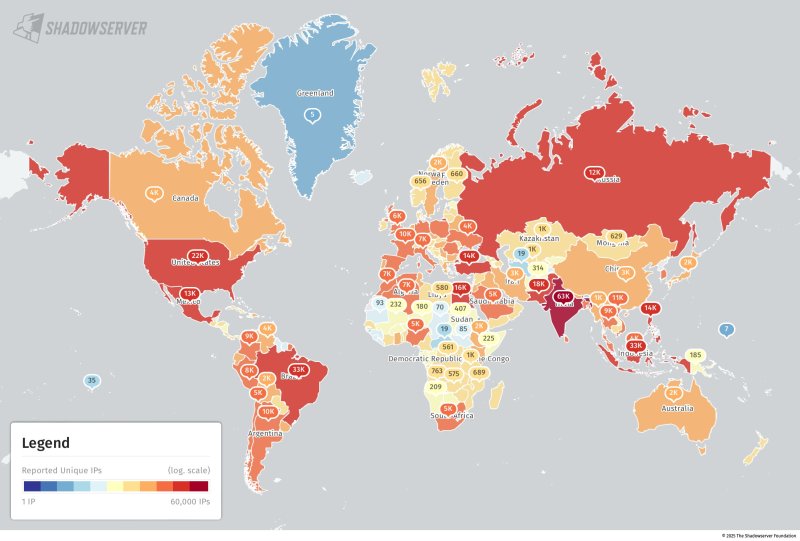

В свою очередь, представители Shadowserver Foundation подчеркивают, что Rhadamanthys мог использоваться для установки дополнительной малвари на зараженные машины.

«Другие вредоносные программы также могут быть активны в этих системах, что может потребовать дополнительных локальных мер по устранению последствий заражения, — пишут специалисты. — Пострадавшие системы могли использоваться в прошлых или недавних инцидентах, связанных со взломами и вымогательскими атаками».

По данным организации, с марта по ноябрь 2025 года было выявлено 525 303 случая заражения Rhadamanthys, за которыми последовали более 86,2 млн событий, связанных с кражей данных. Около 63 000 пострадавших IP-адресов находились в Индии.

Напомним, что ранее в рамках Operation Endgame полиция вывела сервис AVCheck, а также инфраструктуру множества вредоносов, включая SmokeLoader, DanaBot, IcedID, Pikabot, Trickbot, Bumblebee и SystemBC.

Комментарии (0)