Фишинговый сервис Spiderman нацелен на европейские банки и криптосервисы - «Новости»

- 14:30, 15-дек-2025

- Новости / Преимущества стилей / Заработок / Изображения / Ссылки / Самоучитель CSS / Типы носителей / Отступы и поля

- Clapton

- 0

Исследователи из компании Varonis обнаружили новую PhaaS-платформу Spiderman, которая нацелена на пользователей банков и криптосервисов в Европе. Злоумышленники используют сервис для создания копий легитимных сайтов, чтобы воровать учетные данные, 2ФА-коды и информацию о банковских картах.

По словам экспертов, платформа ориентирована на финансовые организации в пяти европейских странах и такие крупные банки, как Deutsche Bank, ING, Comdirect, Blau, O2, CaixaBank, Volksbank и Commerzbank.

Однако атаки не ограничиваются только банками. Также Spiderman может создавать фишинговые страницы для финтех-сервисов, таких как шведская Klarna и PayPal. Кроме того, платформа поддерживает кражу seed-фраз для криптокошельков Ledger, Metamask и Exodus.

«Поскольку Spiderman модульный, в него легко добавляются новые банки, порталы и методы аутентификации. По мере того как европейские страны обновляют свои системы онлайн-банкинга, сервис, скорее всего, будет развиваться параллельно», — отмечают в Varonis.

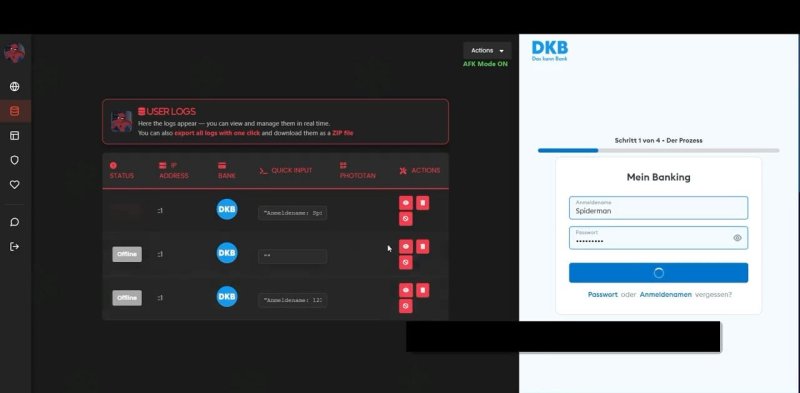

Через веб-панель Spiderman операторы могут наблюдать за сеансами жертв в режиме реального времени, экспортировать данные одним кликом, перехватывать учетные данные, PhotoTAN и одноразовые пароли «на лету», а также собирать информацию о банковских картах.

PhotoTAN — это система одноразовых паролей, которая широко применяется европейскими банками. При входе или подтверждении транзакции пользователю показывается цветная мозаика, которую нужно отсканировать приложением банка. Приложение расшифровывает мозаику, генерирует OTP для конкретной транзакции, и пользователь вводит этот код на сайте.

Также операторам Spiderman доступны настройки таргетинга через панель управления: можно ограничивать атаки конкретными странами, добавлять провайдеров в белый список, фильтровать жертв по типу устройства (мобильные или десктопные пользователи) и настраивать редиректы для посетителей, которые не подходят для фишинга.

Исследователи отмечают, что все фишинг-киты основаны на том, что жертва сама кликнет по ссылке и перейдет на поддельную страницу входа. Поэтому лучшая защита от подобных атак — всегда внимательно проверять домен перед вводом учетных данных. Также стоит обращать внимание на поддельные окна browser-in-the-browser, которые могут отображать корректный URL.

Комментарии (0)