Прокси-ссылки могут раскрывать IP-адреса пользователей Telegram - «Новости»

- 14:30, 14-янв-2026

- Новости / Преимущества стилей / Добавления стилей / Самоучитель CSS / Ссылки / Сайтостроение / Изображения

- Самсон

- 0

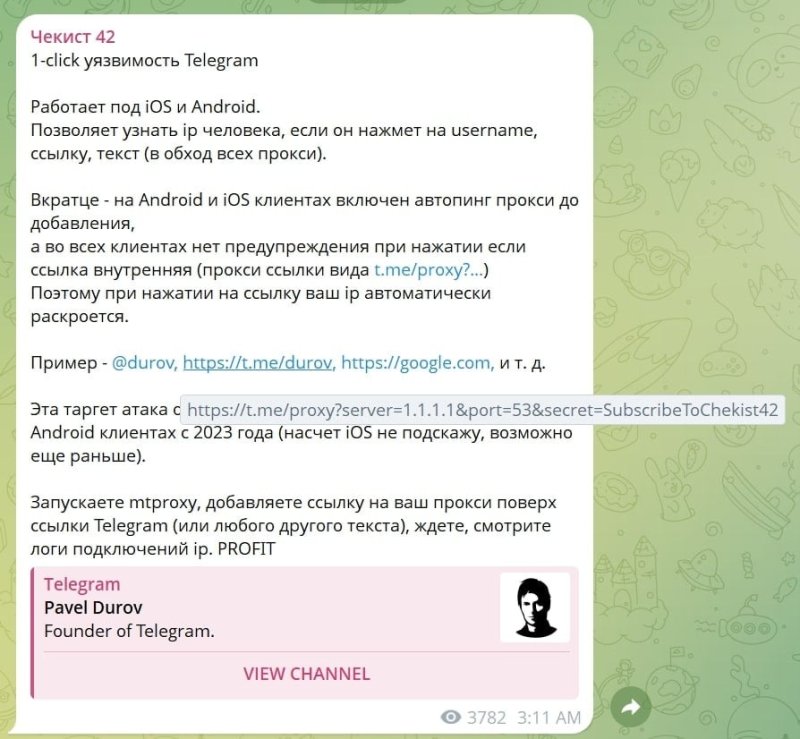

Исследователи обнаружили уязвимость в Telegram для Android и iOS. После клика по специально оформленной ссылке приложение автоматически соединяется с сервером злоумышленников, передавая им реальный IP-адрес пользователя. Никаких дополнительных подтверждений при этом не требуется.

Проблема связана с тем, как Telegram обрабатывает прокси-ссылки. Такие ссылки (формата t.me/proxy?...) позволяют быстро настраивать MTProto-прокси в клиенте, просто кликнув по ссылке, вместо того, чтобы вручную вводить данные. После открытия в Telegram приложение считывает параметры прокси (включая сервер, порт и секретный ключ) и предлагает пользователю добавить прокси в свои настройки.

Как выяснилось, при открытии такой прокси-ссылки в Telegram для Android и iOS приложение автоматически тестирует соединение с указанным сервером (еще до того, как прокси будет добавлен в настройки). Такое тестовое подключение инициирует прямой тестовый запрос с устройства пользователя.

В результате атакующие могут замаскировать вредоносную ссылку даже под обычный юзернейм. Например, в сообщении будет отображаться @durov, но на самом деле ссылка будет вести на прокси-сервер злоумышленников. После клика по ней приложение свяжется с прокси-сервером MTProto атакующих, передавая им реальный IP-адрес жертвы.

Получив IP-адрес, хакеры смогут вычислить примерное местоположение жертвы, провести DDoS-атаку или использовать эти данные для других целей. Проблема может представлять опасность для активистов, журналистов и диссидентов.

Первыми на этот баг обратили внимание специалисты из Telegram-канала chekist42. Позже тему подхватили другие исследователи, включая 0x6rss, который даже опубликовал видеодемонстрацию атаки. Эксперты сравнивают эту уязвимость с утечками NTLM-хешей в Windows, где всего одно взаимодействие с вредоносным ресурсом запускает автоматический запрос без ведома пользователя.

При этом разработчики Telegram заявили изданию BleepingComputer, что владельцы любых сайтов или прокси-операторы могут видеть реальные IP-адреса посетителей, и это вовсе не уникально для Telegram.

«Это применимо к Telegram не больше, чем к WhatsApp или любому другому сервису, который имеет доступ к интернету», — прокомментировали в компании.

Тем не менее, в Telegram пообещали добавить предупреждение при открытии прокси-ссылок, чтобы пользователи были внимательнее к замаскированным URL. Правда, когда именно это предупреждение появится в приложениях, не уточняется.

Комментарии (0)