Ботнет GoBruteforcer атакует криптовалютные проекты - «Новости»

- 14:30, 17-янв-2026

- Новости / Преимущества стилей / Изображения / Списки / Вёрстка / Самоучитель CSS / Интернет и связь / Отступы и поля

- Stephen

- 0

Специалисты компании Check Point сообщили о новой волне атак ботнета GoBruteforcer. Теперь злоумышленники нацелились на базы данных криптовалютных и блокчейн-проектов, пытаясь скомпрометировать их серверы и сделать частью ботнета для брутфорса паролей к FTP, MySQL, PostgreSQL и phpMyAdmin на Linux-серверах.

Как отмечают исследователи, новая волна атак подкрепляется двумя факторами. Во-первых, наблюдается массовое использование сгенерированных ИИ примеров для развертывания серверов, которые содержат одинаковые имена пользователей и слабые настройки по умолчанию. Во-вторых, существует проблема устаревших веб-стеков, вроде XAMPP, где FTP и админ-панели открыты и не имеют должной защиты.

Малварь GoBruteforcer (он же GoBrut) впервые задокументировали специалисты Palo Alto Networks Unit 42 в марте 2023 года. Тогда исследователи описали способность вредоноса атаковать Unix-подобные платформы с x86, x64 и ARM-архитектурами для развертывания IRC-бота и веб-шелла для удаленного доступа, а также брутфорс-модуль, который сканирует уязвимые системы и расширяет охват ботнета.

Позже, в сентябре 2025 года, команда Black Lotus Labs из Lumen Technologies обнаружила, что часть ботов, зараженных малварью SystemBC, также входила в состав ботнета GoBruteforcer.

Как теперь сообщают аналитики Check Point, в середине 2025 года была найдена более продвинутая версия этой Go-малвари. Новая модификация получила сильно обфусцированный IRC-бот, переписанный на кроссплатформенном языке, улучшенные механизмы для обеспечения устойчивости, новые техники маскировки процессов и динамические списки учетных данных.

Новые списки учетных данных включают комбинации распространенных имен пользователей и паролей (например, myuser:Abcd@123 или appeaser:admin123456), которые могут принимать удаленные подключения. Выбор этих имен не случаен — они часто встречаются в туториалах по настройке БД и документации различных вендоров. Причем эти же материалы использовались для обучения больших языковых моделей (LLM), в результате чего ИИ нередко воспроизводит код с теми же именами пользователей по умолчанию.

Некоторые другие логины из списков оказались явно ориентированы на криптовалютную сферу (например, cryptouser, appcrypto, crypto_app, crypto) или нацелены на панели phpMyAdmin (например, root, wordpress, wpuser).

«Атакующие используют небольшой, стабильный пул паролей для каждой кампании, обновляют списки по задачам из этого пула, меняют имена пользователей и вносят нишевые дополнения несколько раз в неделю, чтобы атаковать разные цели, — пояснили в Check Point. — В отличие от других сервисов, для брутфорса FTP используется небольшой жестко закодированный набор учетных данных, встроенных в исполняемый файл программы для перебора паролей. Этот встроенный набор указывает на веб-хостинговые стеки и сервисные аккаунты по умолчанию».

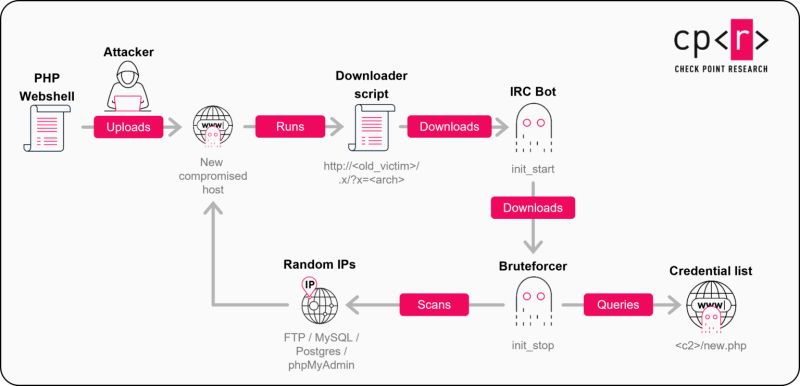

В рамках активности, которую наблюдали специалисты, в качестве вектора первоначального доступа используется доступный через интернет FTP-сервис на серверах с XAMPP. Через него загружается PHP-веб-шелл, который затем скачивает и запускает обновленную версию IRC-бота с помощью шелл-скрипта, адаптированного под архитектуру системы. После успешного заражения взломанный хост может использоваться в трех целях:

- запуск брутфорс-компонента для перебора паролей к FTP, MySQL, Postgres и phpMyAdmin;

- хостинг и раздача полезных нагрузок на другие скомпрометированные системы;

- хостинг IRC-подобных управляющих эндпоинтов или работа в качестве резервного управляющего сервера для обеспечения отказоустойчивости.

Дальнейший анализ вредоносной кампании показал, что один из скомпрометированных хостов использовался для размещения модуля, который перебирает список адресов в блокчейне TRON и запрашивает балансы через сервис tronscanapi[.]com, чтобы выявить аккаунты с ненулевыми средствами. Это указывает на целенаправленные усилия по таргетированию блокчейн-проектов.

«GoBruteforcer — пример более широкой и устойчивой проблемы: сочетания открытой инфраструктуры, слабых учетных данных и все более автоматизированных инструментов, — заключают эксперты. — Хотя сам ботнет технически прост, его операторы извлекают выгоду из огромного количества неправильно настроенных сервисов, которые доступны онлайн».

Комментарии (0)