Малварь VoidLink нацелена на облачные серверы под управлением Linux - «Новости»

- 14:30, 18-янв-2026

- Новости / Изображения / Преимущества стилей / Линии и рамки / Отступы и поля / Блог для вебмастеров / Самоучитель CSS / Вёрстка

- Агнеса

- 0

Исследователи из компании Check Point обнаружили новый фреймворк для заражения Linux-систем, который выделяется продвинутой модульной архитектурой и широким набором возможностей. Малварь получила название VoidLink.

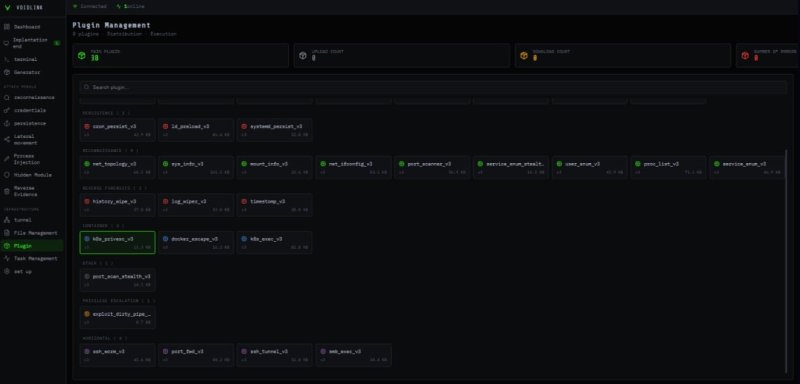

Фреймворк имеет более 30 модулей, которые можно комбинировать под конкретные задачи атакующих на каждой зараженной машине. Модули добавляют скрытность, инструменты разведки, повышения привилегий и бокового перемещения по скомпрометированной сети. Компоненты легко подключаются и отключаются — архитектура позволяет менять функциональность «на лету», по ходу кампании.

Исследователи рассказывают, что VoidLink написан на языках Zig, Go и C, и способен определять, работает ли зараженная машина внутри популярных облачных сервисов: AWS, GCP, Azure, Alibaba и Tencent. Также в коде есть заготовки под обнаружение решений Huawei, DigitalOcean и Vultr. Предполагается, что разработчики вредоноса планируют добавить их в будущих версиях. Для определения облачного провайдера малварь обращается к метаданным через API соответствующего вендора.

Похожие фреймворки для Windows-серверов существуют уже давно, однако такие решения для Linux встречаются реже. Функциональность VoidLink весьма обширна и «значительно превосходит типичное вредоносное ПО для Linux», отмечают специалисты Check Point. По их мнению, появление подобного инструмента может указывать на смещение фокуса атакующих в сторону Linux-систем, облачной инфраструктуры и контейнеризованных сред, куда организации все активнее переносят рабочие нагрузки.

«VoidLink — это комплексная экосистема для долгосрочного скрытного доступа к скомпрометированным Linux-системам, особенно к тем, что работают на публичных облачных платформах и в контейнеризованных средах, — пишут исследователи в отдельной публикации. — Уровень проработки говорит о серьезных ресурсах и планировании, типичных для профессиональных APT-групп, а не оппортунистических атакующих».

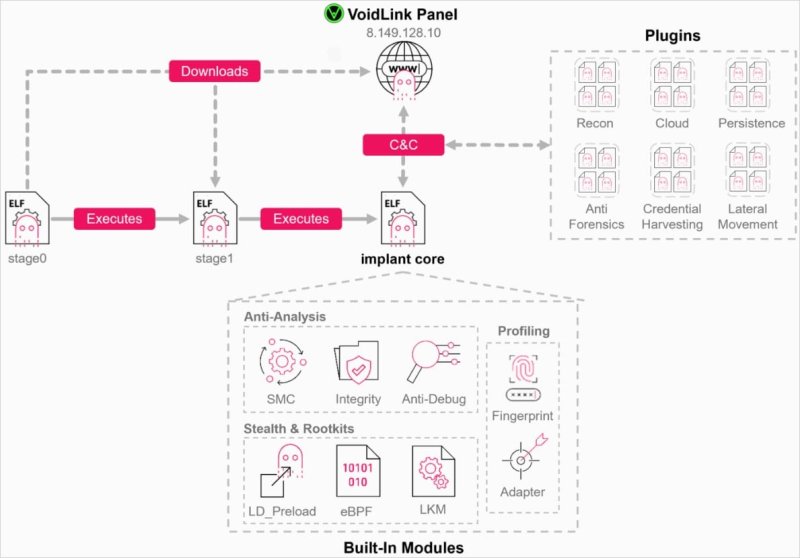

Вредонос взаимодействует со своими операторами, используя несколько протоколов (HTTP, WebSocket, DNS-туннелирование, ICMP), которые обернуты в специальный зашифрованный слой VoidStream, который маскирует трафик под обычную веб-активность или активность API.

При этом интерфейс VoidLink локализован под китайских операторов, что указывает на китайское происхождение малвари. Отмечается, что комментарии в коде свидетельствуют о том, что фреймворк еще находится в стадии разработки. Косвенно это подтверждает и другой факт: специалисты Check Point не нашли признаков активного использования VoidLink в реальных атаках: малварь обнаружили в прошлом месяце на VirusTotal.

В наборе бинарников был найден двухэтапный загрузчик. Финальный имплант содержит встроенные базовые модули, которые можно расширять плагинами, загружаемыми и устанавливаемыми во время работы. После анализа 37 обнаруженных модулей исследователи выделили следующие возможности малвари.

- Облачная специфика. Помимо детектирования облачных платформ, модули собирают обширную информацию о зараженной машине: определяют гипервизор, проверяют, работает ли система в Docker-контейнере или Kubernetes-поде.

- API для разработки плагинов. VoidLink предлагает развитый API, который инициализируется при запуске малвари.

- Адаптивная скрытность. Фреймворк обнаруживает установленные защитные продукты и перечисляет меры, предпринятые для хардинга системы.

- Руткит-функции для маскировки под обычную системную активность.

- Управление через C&C, замаскированное под легитимные исходящие сетевые соединения.

- Противодействие анализу: техники антиотладки и проверки целостности для обнаружения исследовательских ИБ-инструментов.

- Система плагинов, превращающая базовый имплант в полнофункциональный пост-эксплуатационный фреймворк.

- Разведка: детальное профилирование системы и окружения, перечисление пользователей и групп, обнаружение процессов и сервисов, маппинг файловой системы и монтирований, локальной сетевой топологии и интерфейсов.

- Сбор учетных данных: SSH-ключи, пароли и файлы cookie из браузеров, учетные данные git, токены аутентификации, API-ключи и данные из системного keyring.

Поскольку признаков активной эксплуатации VoidLink не обнаружено, никаких срочных действий от защитников не требуется. Индикаторы компрометации можно найти в блоге Check Point.

Комментарии (0)