Разработчиков SmarterMail взломали через уязвимость в их собственном продукте - «Новости»

- 14:30, 10-фев-2026

- Новости / Добавления стилей / Преимущества стилей / Заработок / Вёрстка / Изображения / Отступы и поля / Текст

- Раиса

- 0

Компания SmarterTools, создатель популярного почтового сервера SmarterMail, стала жертвой злоумышленников, которые использовали критическую уязвимость собственном софте компании. Атакующие проникли в сеть через необновленную виртуальную машину и скомпрометировали около 30 серверов.

Инцидент произошел 29 января 2026 года. Китайская хак-группа Warlock (она же Gold Salem и Storm-2603) проникла в сеть SmarterTools и развернула вымогательское ПО на 30 почтовых серверах, работавших как в офисе компании, так и в дата-центре, где проходило QA-тестирование.

Как рассказал операционный директор SmarterTools Дерек Кертис (Derek Curtis), точкой входа стала виртуальная машина с устаревшей версией SmarterMail. Один из сотрудников развернул ее, но забыл про обновления, а хакеры воспользовались этим и проникли в инфраструктуру.

Кертис подчеркивает, что хотя атакующие смогли развернуть малварь, защитное ПО SentinelOne обнаружило и заблокировало попытку шифрования данных. Из-за атаки временно прекратил работу портал техподдержки компании, но сегментация сети не дала злоумышленникам добраться до других систем. В основном пострадали Windows-машины — около 12 серверов. Linux-парк SmarterTools остался нетронутым.

После атаки в компании приняли решение полностью пересмотреть архитектуру. Там, где это было возможно, отказались от использования Windows, и Active Directory больше не используется, а все пароли сброшены и изменены.

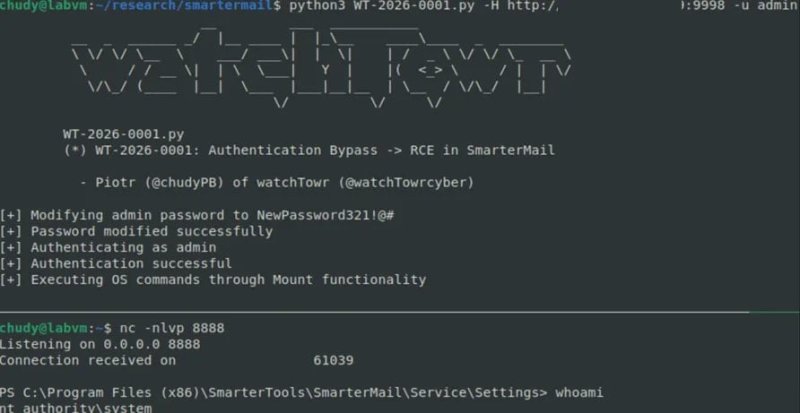

Предполагается, что атакующие воспользовались критической уязвимостью CVE-2026-24423, которая связана с обходом аутентификации и позволяет сбросить пароль администратора. Эта проблема набрала 9,3 балла по шкале CVSS и уже добавлена в каталог активно эксплуатируемых уязвимостей CISA с пометкой «используется в вымогательских кампаниях».

Баг обнаружили эксперты компании WatchTowr Labs. Они обнародовали информацию о проблеме за неделю до атаки на SmarterTools — 22 января 2026 года. Патч для CVE-2026-24423 выпустили 15 января в версии 9511, то есть за две недели до взлома.

Суть уязвимости заключается в том, что API-эндпоинт /api/v1/settings/sysadmin/connect-to-hub не требует авторизации и обрабатывает JSON из POST-запросов. Атакующие отправляют запрос с параметром hubAddress, указывающим на контролируемый ими сервер. SmarterMail подключается к этому серверу и запрашивает данные конфигурации. Вредоносный сервер отвечает JSON-объектом, содержащим параметр CommandMount с произвольной командой ОС, которая затем выполняется на уязвимом сервере SmarterMail.

Стоит отметить, что помимо CVE-2026-24423, за последние три недели в SmarterMail нашли еще две серьезные проблемы. CVE-2026-23760 (тоже 9,3 балла по шкале CVSS) позволяла удаленно выполнить код и в настоящее время тоже активно эксплуатируется злоумышленниками. CVE-2026-25067 (6,9 балла по шкале CVSS) открывала путь для NTLM relay-атак через эндпоинт background-of-the-day preview. Все эти баги исправлены в версиях 9511 и 9518.

Cпециалисты пишут, что обычно группировка Warlock эксплуатирует уязвимости в SharePoint, Veeam, но теперь добавила в свой арсенал и SmarterMail. Группа ориентирована на Windows-окружения, и именно поэтому Linux-серверы SmarterTools не пострадали.

После проникновения в системы жертв злоумышленники обычно выжидают 6-7 дней, прежде чем начать действовать и шифровать данные. Это объясняет, почему некоторые клиенты SmarterMail столкнулись с компрометацией уже после обновления ПО: баг эксплуатировали раньше, а малварь активировали позже.

Обычная тактика Warlock: захват контроллера домена Active Directory, создание новых пользователей, распространение файлов по Windows-машинам и попытка запустить шифровальщик.

В своем заявлении представители SmarterTools призвали клиентов немедленно обновиться до версии Build 9526 (от 22 января 2026 года) и регулярно проверять логи на предмет взаимодействия с эндпоинтом /api/v1/settings/sysadmin/connect-to-hub. В пропатченных версиях этот эндпоинт возвращает HTTP 400 с сообщением об ошибке.

«Мы продолжаем аудит всех наших продуктов и будем сотрудничать с ИБ-компаниями и независимыми исследователями, когда и если они обнаружат дополнительные проблемы. Мы постоянно вносим обновления [в наше ПО] — неважно, насколько они малы — чтобы наши продукты оставались максимально безопасными и оптимизированными», — заверили в SmarterTools.

Комментарии (0)