В F6 связали «Команду Legion» и NyashTeam - «Новости»

- 14:30, 05-фев-2026

- Новости / Преимущества стилей / Самоучитель CSS / Отступы и поля / Текст / Ссылки / Вёрстка / Видео уроки / Изображения / Заработок

- Ариадна

- 0

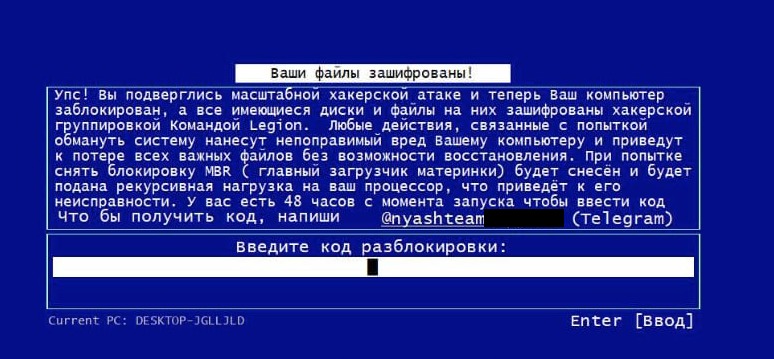

В конце декабря 2025 года аналитики F6 обнаружили странный семпл. Сначала специалисты решили, что это обычный шифровальщик, но при разборе выяснилось — малварь лишь имитирует шифрование. На самом деле это блокировщик, который не трогает файлы, а просто не дает работать с ОС. В записке на зараженном устройстве значилось, что «файлы и диски зашифрованы командой Legion», о которой ранее никто не слышал.

Блокировщики почти исчезли после 2015 года — их вытеснили более прибыльные шифровальщики. Однако кое-кто все еще использует старые схемы: создать локер проще и дешевле.

Изучая обнаруженный образец и записки с требованием выкупа, исследователи нашли пересечения с группировкой NyashTeam. Эта группа активна как минимум с 2022 года и ранее «работала» в области MaaS (Malware-as-a-Service, «Малварь как услуга»). Клиенты NyashTeam атаковали пользователей в 50+ странах, при этом большинство целей находилось в России. Летом 2025 года эксперты F6 выявили и блокировали инфраструктуру группы, включая более 110 доменов в зоне .ru.

Как рассказывают исследователи в новом отчете, найденный ими вредонос маскируется под шифровальщика, но на самом деле только блокирует доступ к системе. При этом PDB-путь файла (C:Users123quigDesktopНовая папкаobjeleaseet40lc.pdb) намекает, что разработчик малвари — русскоязычный.

Вредонос использует Anti-VM модуль для поисков признаков виртуальной среды. Если он обнаруживает песочницу, то завершает работу с ошибкой. В частности, модуль сравнивает имя компьютера и производителя с известными значениями вроде «VPS», «vmware», «VirtualBox».

На машине жертвы малварь создает файлы записок с требованием выкупа, перебирает диски от D и дальше. На финальном этапе пользователю показывают окно с имитацией загрузки ОС и ошибками, но это просто фальшивка. Никакого шифрования и перезагрузки на самом деле не происходит.

В итоге малварь блокирует пользователю доступ к системе, перехватывая комбинации клавиш (Ctrl+Alt+Del, Alt+F4), предназначенные для перезагрузки или вызова «Диспетчера задач», блокирует ОС (Win+L) при попытке их нажатия.

Вредонос генерирует ID компьютера на основе времени запуска. Код разблокировки строится по схеме: nyashteam***0c0v11+время запуска. После ввода верного кода малварь удаляется из автозагрузки и завершает свою работу.

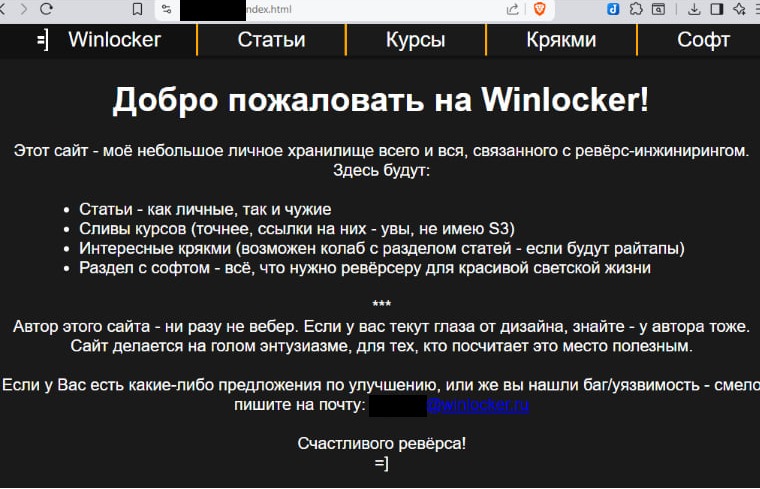

Дополнительное исследование показало, что этот вредонос применяется в атаках уже давно: образец с аналогичными индикаторами был загружен в публичную песочницу в июле 2022 года. Правда, тогда отличались вымогательские записки: вместо Legion злоумышленники выдавали себя за CryptoBytes hacker group. Кроме того, в том же году этот вредонос продавали через winlocker-site[.]github[.]io, и домен вел на winlocker[.]ru.

Аккаунты, упомянутые в записках 2022-2023 годов, к моменту проведения исследования уже были неактивны. Зато аккаунт продавца @Haskers*** по-прежнему работает. Но в вымогательской записке 2025 года уже указан некий @nyashteam***, что, вероятно, тоже является отсылкой к группе NyashTeam.

После публикации отчета и атаки на инфраструктуру группировки в июле 2025 года аналитики продолжили отслеживать злоумышленников. Так, с июля 2025 по январь 2026 года админ-панели WebRAT (усовершенствованная версия SalatStealer, совмещающая функции стилера и RAT) были замечены на доменах salator[.]es, webrat[.]uk, wrat[.]in, salat[.]cn, salator[.]ru. В настоящее время группа по-прежнему регистрирует домены с вариациями слов webrat и salat.

В результате исследования связей вышеперечисленных доменов эксперты обнаружили вредоносные ссылки для распространения малвари и семплы, которые детектируются как SalatStealer. Судя по ссылкам, для доставки вредоноса использовались файлообменники. По именам файлов видно, что малварь распространялась под видом кряков и читов для популярных игр, включая CS2 и Roblox.

Специалисты заключают, что раскрытие активности NyashTeam и блокировка инфраструктуры в прошлом году не остановили группу. Злоумышленники продолжают распространять малварь, сохраняя прежний подход к выбору инфраструктуры. Даже обнаруженный блокировщик, несмотря на простую структуру, использует защитные механизмы для уклонения от обнаружения и анализа.

Комментарии (0)