Google: северокорейские хакеры использовали для атак 0-day в Internet Explorer - «Новости»

- 10:30, 09-дек-2022

- Интернет и связь / Новости / Вёрстка / Изображения / Текст / Преимущества стилей / HTML, CSS, JavaScript.

- Осип

- 0

Специалисты Google Threat Analysis Group (TAG) предупредили, что группа северокорейских хакеров APT37 (она же InkySquid, Reaper и Ricochet Chollima), использовала ранее неизвестную уязвимость в Internet Explorer для заражения южнокорейских целей малварью.

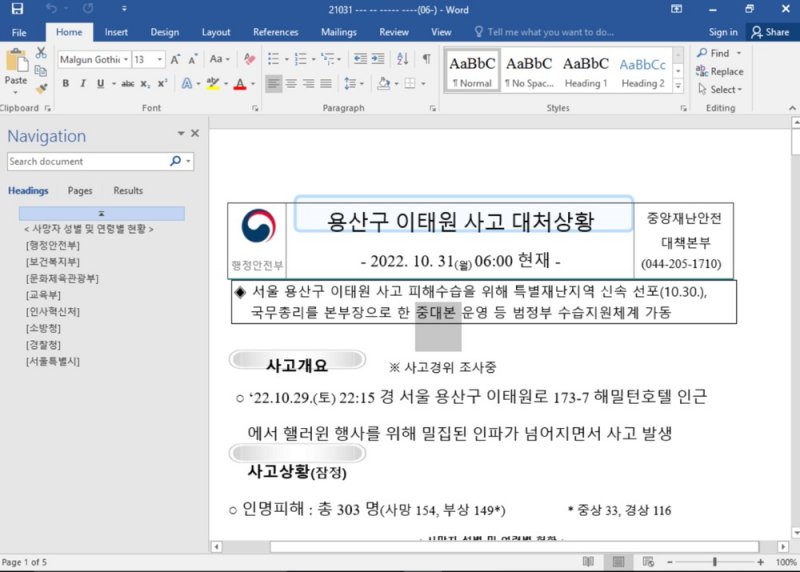

Аналитики TAG узнали об этой атаке е 31 октября, когда из Южной Кореи на VirusTotal загрузили вредоносный документ Microsoft Office под названием «221031 Seoul Yongsan Itaewon accident response situation (06:00).docx». То есть злоумышленники использовали в качестве приманки гибель 151 человека в давке в центральном районе Сеула. Напомню, что этот инцидент произошел 29 октября, во время празднования Хэллоуина — первого с начала пандемии коронавируса.

После открытия на устройствах жертв, этот документ доставлял неизвестную полезную нагрузку (при помощи загрузки удаленного шаблона RTF, который рендерил удаленный HTML с помощью Internet Explorer). Загрузка удаленного HTML-контента, доставлявшего эксплоит в систему жертвы, позволяла хакерам задействовать 0-day в IE, даже если цели не использовали его в качестве браузера по умолчанию.

Вредоносный доумент

Эта уязвимость нулевого дня (CVE-2022-41128) связана с движком jаvascript в Internet Explorer и позволяет злоумышленникам выполнять произвольный код в ходе рендеринга вредоносного сайта. Разработчики Microsoft исправили этот баг в рамках ноябрьского вторника обновлений, всего через пять дней после присвоения уязвимости идентификатора CVE и сразу после получения отчета исследователей.

Хотя экспертам Google TAG не удалось проанализировать финальный пейлоад этой кампании, они отмечают, что северокорейские хакеры используют широкий спектр малвари в своих атаках.

«Несмотря на то, что мы не восстановили окончательную полезную нагрузку для этой кампании, ранее мы наблюдали, как одна группа доставляла различные имплантаты, включая ROKRAT, BLUELIGHT и DOLPHIN, — пишут специалисты. — Имплантаты APT37 обычно используют законные облачные сервисы в качестве C&C и обладают возможностями, типичными для большинства бэкдоров».

Комментарии (0)