MEGANews. Самые важные события в мире инфосека за январь - «Новости»

- 10:30, 03-фев-2025

- Сайтостроение / Текст / Новости / Типы носителей / Заработок / Самоучитель CSS

- Audley

- 0

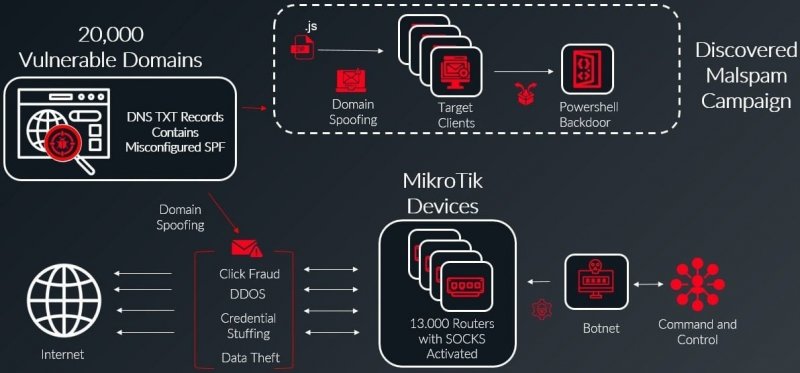

Ботнет из MikroTik’ов

Обнаружен ботнет, в который входят 13 тысяч устройств MikroTik. Он эксплуатирует проблемы в настройках DNS-записей, чтобы обходить защиту и доставлять малварь, используя спуфинг примерно 20 тысяч доменов.

По информации специалистов компании Infoblox, злоумышленники используют неправильные настройки DNS SPF (Sender Policy Framework) — механизма, который определяет серверы, имеющие право отправлять письма от имени домена.

Первые вредоносные рассылки были замечены еще в конце ноября 2024 года. Некоторые вредоносные письма маскировались под сообщения от транспортной компании DHL Express, содержали фальшивые инвойсы и ZIP-архивы, внутри которых скрывалась малварь.

Так, в архиве содержался jаvascript, собиравший и запускавший PowerShell-скрипт. Этот скрипт соединялся с управляющим сервером атакующих.

«Проанализировав заголовки спам‑писем, мы нашли множество доменов и IP-адреса SMTP-серверов. Тогда‑то и стало ясно, что мы раскрыли огромную сеть из 13 тысяч зараженных устройств MikroTik, являющихся частью крупного ботнета», — объясняют в Infoblox.

Эксперты выяснили, что DNS-записи SPF для примерно 20 тысяч доменов были настроены с опцией +all, которая позволяла любому серверу отправлять письма от их имени.

«Фактически это делает SPF-запись бесполезной, ведь такая настройка открывает дорогу спуфингу и массовой рассылке несанкционированных писем», — пишут специалисты, отмечая, что безопаснее использовать опцию -all, которая разрешает отправку только с конкретных серверов.

Схема атаки

Точный способ заражения устройств пока остается неясен, но специалисты подчеркнули, что в ботнет входят устройства с разными версиями прошивок, включая самые свежие.

Ботнет использует зараженные устройства в качестве SOCKS4-прокси для проведения DDoS-атак, рассылки фишинговых писем, извлечения данных, а также для маскировки вредоносного трафика.

«Хотя в ботнет входят всего 13 тысяч устройств, использование их в качестве SOCKS-прокси позволяет десяткам и даже сотням тысяч скомпрометированных машин использовать их для доступа к сети, что значительно увеличивает потенциальный масштаб операций этого ботнета», — предупреждают в Infoblox.

В Госдуме считают Gmail опасным

Член комитета Госдумы по информполитике Антон Немкин заявил, что почтовый сервис Gmail может быть небезопасен для хранения на нем конфиденциальной информации, и призвал российских пользователей переходить на отечественные аналоги, поскольку неизвестно, какие антироссийские шаги зарубежные сервисы предпримут в дальнейшем.

«Многие по‑прежнему хранят там (в Gmail) важные данные, несмотря на проблемы со входом и двухфакторной аутентификацией, которые уже сейчас фиксируются в России. Это по факту развязывает руки мошенникам и делает Gmail крайне небезопасным для хранения любой конфиденциальной информации.

Политика Google, которой он придерживается последние годы, планомерно ведет к тому, что количество сбоев в работе ИТ‑гиганта в России будет расти — по его же инициативе. Также будет расти и количество проблем с безопасностью, вплоть до невозможности использовать сервисы, к которым успели привыкнуть пользователи», — заявил Немкин.

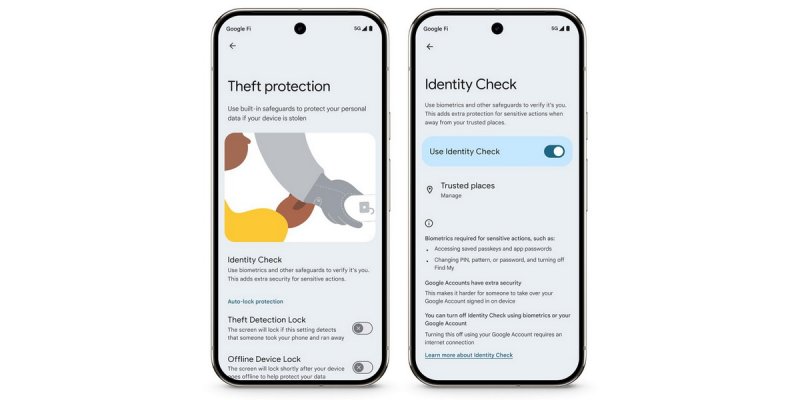

Identity Check

Google анонсировала новую защитную функцию «Проверка личности» (Identity Check) для Android, которая защитит важные настройки устройства с помощью биометрической аутентификации, если пользователь находится вне доверенного места.

Новая функция входит в комплекс мер по защите от краж, наряду с представленной в прошлом году Theft Detection Lock, которая теперь распространяется на все новые модели Android-устройств.

Identity Check тоже призвана усилить защиту от краж и будет требовать биометрической аутентификации для доступа к критически важным настройкам аккаунта и устройства, когда устройство находится вне доверенных мест.

Защита Identity Check будет распространяться на самые разные действия, включая:

- сброс настроек до заводских;

- изменение биометрических данных (таких как отпечаток пальца или разблокировка по лицу);

- отключение функции Find My Device;

- добавление или удаление аккаунта Google;

- доступ к опциям для разработчиков;

- автозаполнение паролей в приложениях из Google Password Manager (за исключением Chrome);

- изменение PIN-кода, графического ключа или пароля блокировки экрана;

- отключение функций защиты от кражи.

На старте функция Identity Check будет доступна только пользователям Google Pixel под управлением Android 15 и Samsung Galaxy под управлением One UI 7.

Напомним, что функциональность Theft Detection Lock защищает личные и конфиденциальные данные пользователей в случае кражи или потери устройства. Автоматическая блокировка экрана работает на основе ИИ и встроенных сенсоров. Она блокирует экран, если обнаруживает резкое движение, связанное с попыткой кражи (например, когда вор выхватывает устройство из рук владельца).

Ранее функция была доступна только на устройствах Google Pixel, но теперь Google распространяет Theft Detection Lock на все телефоны под управлением Android 10 и более поздних версий. Эта функция может появиться даже на устройствах, для которых больше не выходят обновления безопасности.

Также специалисты Google сообщили, что тесно сотрудничают с GSMA и работают над созданием новых систем для борьбы с кражами мобильных устройств, но более подробная информация об этом будет опубликована позже.

Telegram раскрывает данные

- В период с октября по декабрь 2024 года Telegram стал чаще предоставлять правоохранительным органам данные о пользователях.

- По статистике проекта, который курирует сотрудник Human Rights Watch Этьен Менье (Etienne Maynier), в этом вопросе с большим отрывом лидирует Индия: в 2024 году Telegram выполнил 14 641 запрос из этой страны и раскрыл правоохранителям данные 23 535 пользователей.

- Второе место занимает Германия, где было выполнено 945 запросов и раскрыты данные 2237 человек. На третьем месте — США, где Telegram выполнил 900 запросов, которые в общей сложности затронули 2253 пользователя.

- Резкий рост раскрытия пользовательских данных связывают с арестом Павла Дурова (который был задержан во Франции в августе 2024 года). Также вскоре после ареста Дурова у платформы изменились Terms of Service и Privacy Policy.

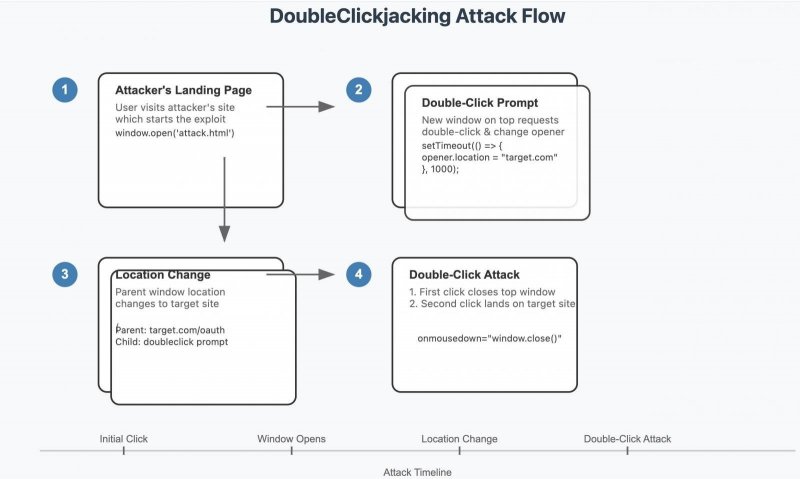

Двойной кликджекинг

Независимый ИБ‑исследователь Паулос Йибело (Paulos Yibelo) рассказал о новой разновидности кликджекинга (clickjacking) и дал этим атакам название DoubleClickjacking. Злоумышленники могут обманом вынудить пользователей совершить нужные действия с помощью двойных кликов мыши, тем самым обходя существующую защиту.

Термином clickjacking обычно обозначают ситуации, когда злоумышленники создают вредоносные страницы, где обманом вынуждают посетителей нажимать на скрытые или замаскированные элементы. Обычно такие атаки осуществляются путем наложения на страницу скрытого iframe, созданного хакерами. Причем вредоносная страница проектируется таким образом, чтобы кнопки и ссылки скрытого iframe совпадали с нужными ссылками и кнопками целевой страницы.

Обычно злоумышленники завлекают пользователей на такие сайты, а затем вынуждают кликнуть по ссылке или кнопке (например, для получения некой награды или просмотра картинки). Но когда человек нажимает на страницу, на самом деле он нажимает на ссылки и кнопки скрытого iframe, что потенциально может привести к выполнению вредоносных действий, включая, к примеру, авторизацию OAuth-приложений.

В последние годы разработчики браузеров внедрили ряд защитных функций, которые предотвращают большинство подобных атак. Например, не позволяют передавать cookie между сайтами или устанавливают определенные ограничения (X-Frame-Options или frame-ancestors) для ресурсов, которые могут содержать iframe.

Однако Йибело рассказал о новом типе таких атак, где используются двойные клики. Так, злоумышленник создает сайт, на котором отображается безобидная на первый взгляд кнопка‑приманка (например, «Нажмите здесь» для просмотра фильма).

Когда посетитель нажимает на эту кнопку, создается новое окно, которое закрывает исходную страницу и содержит другую приманку, например просит решить CAPTCHA для продолжения. Тем временем jаvascript на исходной странице в фоновом режиме изменяет страницу на другой сайт, на котором пользователь и должен совершить какое‑то действие.

CAPTCHA в наложенном окне предлагает посетителю дважды кликнуть на какой‑либо элемент страницы, чтобы решить задачу. При этом страница отслеживает события mousedown и, обнаружив таковое, быстро закрывает оверлей, в результате чего второй клик уже приходится на кнопку авторизации или ссылку на ранее скрытой под оверлеем странице.

В итоге пользователь случайно кликает по кнопке, что может использоваться для установки плагина, подключения OAuth-приложения к учетной записи жертвы или подтверждения запроса многофакторной аутентификации.

Общая схема атаки

Исследователь объясняет, что такие атаки обходят все существующие средства защиты от кликджекинга, поскольку DoubleClickjacking не использует iframe и не пытается передать cookie на другой домен. Вместо этого действия осуществляются непосредственно на легитимных сайтах.

Йибело утверждает, что атака представляет угрозу практически для всех сайтов в интернете, и прикладывает к своему отчету демонстрационные видео, в которых DoubleClickjacking применяется для захвата аккаунтов Shopify, Slack и Salesforce.

Хуже того, специалист пишет, что атака может использоваться и против браузерных расширений.

«Например, я создал PoC для популярных браузерных криптовалютных кошельков, и техника DoubleClickjacking используется для авторизации web3-транзакций и dApps или отключения VPN, чтобы раскрыть IP-адрес, — объясняет Йибело. — Это можно реализовать даже на мобильных телефонах, попросив жертву тапнуть два раза».

Для защиты от этого типа атак Йибело предлагает использовать jаvascript, который можно добавить на страницу для отключения важных кнопок и ссылок вплоть до завершения жеста. Это должно предотвратить автоматическое нажатие на кнопку авторизации при отключении вредоносного оверлея.

Также исследователь предлагает использовать специальный HTTP-заголовок, который ограничит или заблокирует быстрое переключение между окнами во время двойного клика.

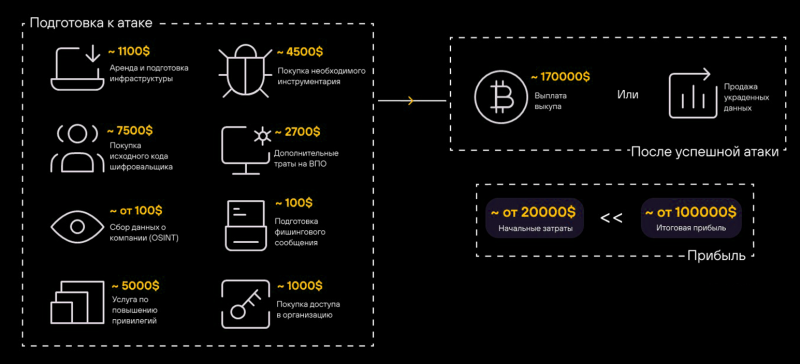

Цена атаки шифровальщика

- Исследователи Positive Technologies изучили рынок даркнета и проанализировали цены на нелегальные услуги и товары, а также затраты злоумышленников на проведение атак.

- Самый дорогой тип вредоносного ПО — это шифровальщик, чья медианная стоимость составляет 7500 долларов США (при этом встречаются предложения и за 320 тысяч долларов).

- Организация популярного сценария фишинговых атак с использованием шифровальщика обходится начинающим киберпреступникам минимум в 20 тысяч долларов США.

- Если подготовка к атаке начинается с нуля, хакеры арендуют выделенные серверы, приобретают подписку на VPN-сервисы и другие инструменты, чтобы создать защищенную и анонимную управляющую инфраструктуру. Расходы также включают покупку исходного кода малвари или готового вредоноса по подписке, программ для его загрузки в систему жертвы и маскировки от средств защиты.

- Зато чистая прибыль хакеров от успешной атаки может в среднем в 5 раз превышать затраты на ее подготовку.

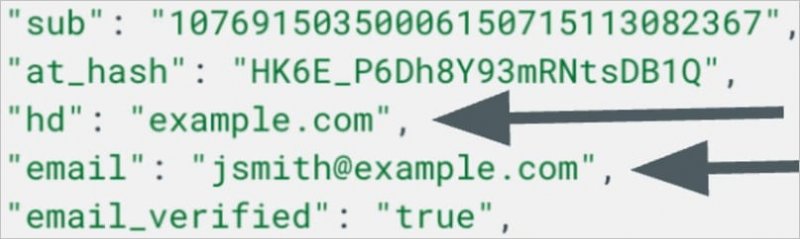

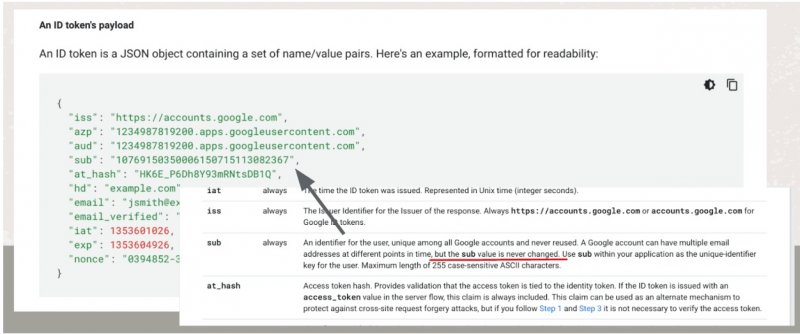

Проблема Google OAuth

Эксперты Trufflesecurity обнаружили проблему в функции Google OAuth «Войти с помощью Google». Баг позволяет злоумышленникам, регистрирующим домены прекративших свое существование компаний, получить доступ к конфиденциальным данным аккаунтов их бывших сотрудников.

Исходно исследователи уведомили Google об этой ошибке еще 30 сентября 2024 года, однако тогда специалисты Google отнесли проблему к категории «мошенничество и злоупотребления», не согласившись, что уязвимость связана с OAuth. Только после того как Дилан Эйри (Dylan Ayrey), глава и сооснователь Trufflesecurity, публично рассказал об этой проблеме на ShmooCon в декабре прошлого года, Google назначила исследователям вознаграждение в размере 1337 долларов США и повторно открыла тикет.

В настоящее время проблема по‑прежнему остается неисправленной и пригодной для эксплуатации. Причем представители Google заявили СМИ, что пользователям просто нужно следовать передовым практикам безопасности и «надлежащим образом закрывать домены», а люди попросту забывают удалять сторонние SaaS-сервисы.

В своем отчете Эйри рассказывает, что «OAuth-логин Google не защищает от ситуации, когда кто‑то покупает домен закрывшегося стартапа и использует его для повторного создания email-аккаунтов бывших сотрудников».

Конечно, само по себе создание email’ов не дает новым владельцам доступ к предыдущим сообщениям на коммуникационных платформах, однако такие учетные записи можно использовать для повторного входа в такие сервисы, как Slack, Notion, Zoom, ChatGPT.

Для демонстрации такой атаки исследователь приобрел старый домен и получил доступ к SaaS-платформам, где в итоге нашел конфиденциальные данные из HR-систем (налоговые документы, страховую информацию и номера социального страхования), а также смог войти в различные сервисы от чужого имени (включая ChatGPT, Slack, Notion, Zoom).

Изучив базу сайта Crunchbase в поисках уже закрывшихся стартапов с заброшенными доменами, Эйри обнаружил 116 481 подходящий для таких атак домен. То есть могут существовать миллионы учетных записей сотрудников обанкротившихся компаний, домены которых теперь доступны для покупки.

Эксперт объясняет, что в Google OAuth есть claim «sub», призванный обеспечить уникальный и неизменяемый ID для каждого пользователя и служащий для идентификации пользователей, невзирая на возможную смену домена или адреса электронной почты. Однако обычно коэффициент несоответствия sub составляет лишь 0,04%, что вынуждает такие сервисы, как Slack и Notion, полностью игнорировать его и полагаться исключительно на claim’ы электронной почты и домена.

Соответственно, claim электронной почты привязан к email-адресу пользователя, а claim домена — к владению конкретным доменом. В итоге оба могут быть унаследованы новыми владельцами домена, которые могут выдать себя за бывших сотрудников некой компании на SaaS-платформах.

В качестве решения этой проблемы специалисты предлагают Google внедрить неизменяемые идентификаторы, а именно уникальный и постоянный ID пользователя и уникальный ID рабочей среды, привязанный к конкретной организации.

SaaS-провайдеры также могут принять дополнительные защитные меры, например использовать перекрестные проверки для дат регистрации доменов, внедрить принудительное одобрение доступа к учетным записям на уровне администратора или использовать вторичные факторы для проверки личностей.

Работа «Антифрода»

- В Роскомнадзоре (РКН) рассказали, что в 2024 году система «Антифрод» проверила около 158 миллиардов вызовов и предотвратила почти 606 миллионов звонков с подменных номеров. За 2023 год система проверила около 102,4 миллиарда вызовов и предотвратила более 756,7 миллиона аналогичных звонков.

- По информации РКН, на сегодня к «Антифроду» подключено 1162 телекомоператора, которые контролируют 99,6% номерной емкости. Причем за прошедший 2024 год к системе присоединилось более 600 операторов телефонной связи.

- Как отметили представители «Мегафона», количество звонков с подменой номера стало падать: в январе 2024 года было заблокировано 36 миллионов таких звонков, а в декабре этот показатель снизился до 6 миллионов.

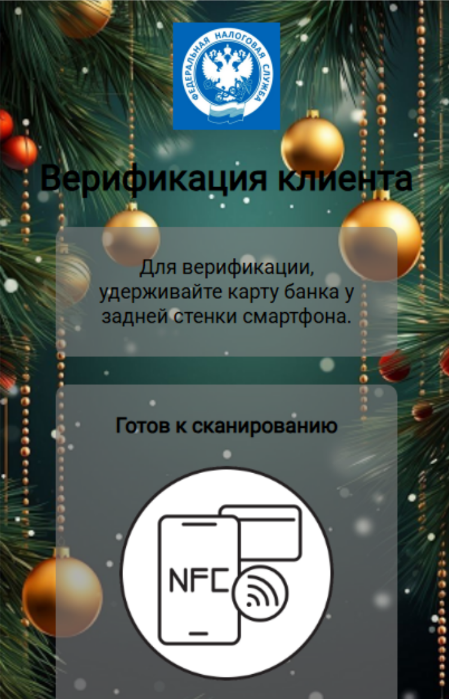

Воровство через NFC

Специалисты FACCT предупредили, что Android-малварь, эксплуатирующая возможности опенсорсного приложения NFCGate и NFC, уже похитила у клиентов российских банков не менее 40 миллионов рублей. Исследователи прогнозируют рост подобных атак на 25–30% ежемесячно.

Напомним, что мы уже не раз рассказывали (1, 2) о банковском трояне NGate, который впервые попал в поле зрения ИБ‑экспертов осенью 2023 года, когда начали появляться сообщения об атаках на клиентов крупных чешских банков.

Малварь NGate представляет собой вредоносную модификацию опенсорсного приложения NFCGate, в 2015 году созданного студентами Дармштадтского технического университета и предназначенного для отладки протоколов передачи NFC-данных. Приложение поддерживает множество функций, но наибольший интерес для злоумышленников представляет возможность захвата NFC-трафика приложений и передача его на удаленное устройство, которым может выступать или сервер, или непосредственно смартфон атакующего.

Как ранее объясняли специалисты компании «Доктор Веб», банкер уже несколько месяцев атакует российских пользователей. Преступники модифицировали код NFCGate, добавив к нему интерфейсы с айдентикой финансовых организаций, и включили режим ретрансляции NFC-данных. Кроме того, в состав приложения включена библиотека nfc-card-reader, которая позволяет хакерам удаленно получать номер карты и срок ее действия.

Как теперь сообщили аналитики FACCT, в декабре 2024-го и январе 2025 года было зафиксировано не менее 400 атак на клиентов российских банков, а средняя сумма списания составляла около 100 тысяч рублей.

Атаки на российских пользователей проходят в два этапа. Вначале все выглядит как рядовое телефонное мошенничество. Жертву убеждают в необходимости установки специального мобильного приложения под предлогом «защиты» банковской карты, взлома личного кабинета «Госуслуг», продления договора сотовой связи, замены медицинского полиса, оплаты услуг ЖКХ, требований безопасности, подтверждения личности и так далее.

Внешне такое приложение будет похоже на легитимное приложение банка или госструктуры, но на самом деле является малварью на основе NFCGate. Так, специалисты обнаружили более 100 уникальных образцов малвари, замаскированной под приложения популярных госсервисов, ЦБ РФ, Федеральной налоговой службы и так далее. Названия фейковых приложений призваны вызывать доверие пользователя: «Защита карт ЦБ РФ», «ЦБРезерв+», «Госуслуги Верификация», «Сертификат Безопасности».

После установки вредоносного приложения на устройство жертвы злоумышленнику поступает сигнал о готовности к обмену данными. Тогда малварь предлагает жертве пройти верификацию, для которой якобы нужно приложить банковскую карту к обратной стороне смартфона.

Когда пользователь прикладывает карту к NFC-модулю, данные моментально передаются на смартфон злоумышленника. В некоторых случаях приложение также предлагает ввести PIN-код карты, и эта информация тоже отправляется преступнику.

После этого, если злоумышленник уже находится возле банкомата и его смартфон приложен к NFC-датчику, останется только ввести полученный от жертвы PIN-код, чтобы похитить средства с карты.

Но кража может произойти не сразу: NFCGate позволяет сохранить данные банковской карты жертвы и воспроизвести их позже, например для токенизации карты и покупки в магазине. Если пользователь не заблокирует карту после первого инцидента, хакеры могут списывать деньги неоднократно.

Специалисты FACCT рассказывают, что изучили серверную инфраструктуру злоумышленников, позволяющую осуществлять прием и хранение украденных данных. Также удалось обнаружить серверное ПО, которое позволяет собирать уникальные вредоносы на основе NFCGate под конкретные атаки.

Исследователи выяснили, что преступники намерены в ближайшее время добавить малвари новые функции, которые позволят перехватывать SMS и push-уведомления, поступающие на устройства жертв. Кроме того, похоже, злоумышленники собираются распространять малварь на основе NFCGate по модели Malware-as-a-Service («Вредонос‑как‑услуга»).

Другие интересные события месяца

Исследователи перехватили контроль над 4000 бэкдоров

Баг в UEFI Secure Boot делает системы уязвимыми для буткитов

Суд запретил российским телеканалам судиться с Google

Уязвимости позволяли отслеживать все передвижения владельцев Subaru

18 000 скрипт‑кидди заражены бэкдором через билдер XWorm RAT

Фальшивая CAPTCHA в Telegram вынуждает запускать вредоносные скрипты

Cloudflare помогает определить местоположение пользователей

Фальшивый Homebrew заражает стилером машины под управлением macOS и Linux

Краулер OpenAI ChatGPT можно использовать для DDoS-атак

Вредоносная реклама в Google помогает угонять аккаунты Google Ads

- Принадлежит компании Meta, деятельность которой признана экстремистской и запрещена на территории РФ.

Комментарии (0)