Positive Technologies: растет количество атак через поддельную CAPTCHA - «Новости»

- 10:30, 23-мар-2025

- Сайтостроение / Новости

- Аглая

- 0

Исследователи Positive Technologies проанализировали киберугрозы за четвертый квартал 2024 года. Общее число инцидентов выросло на 13% по сравнению с аналогичным периодом 2023 года. Результатом более чем половины кибератак на организации стало раскрытие конфиденциальной информации, а еще около трети инцидентов привели к нарушению основной деятельности компаний. Атаки на частных лиц по большей части приводили к финансовым потерям.

По данным специалистов, половина кибератак, ориентированных на организации, была совершена с помощью социальной инженерии, и самым популярным способом проникновения в компании остается электронная почта (84%).

Чаще всего злоумышленники использовали против организаций шифровальщики (42%), вредоносное ПО для удаленного управления (38%) и шпионское ПО (20%), в том числе предназначенное для кражи данных.

Социальная инженерия применялась и против частных лиц — в 88% случаев, а основными каналами злоумышленников стали сайты (44%), соцсети (22%) и мессенджеры (18%).

Для своих атак злоумышленники часто применяли уже утекшие персональные данные и взломанные аккаунты и создавали на их основе дипфейки.

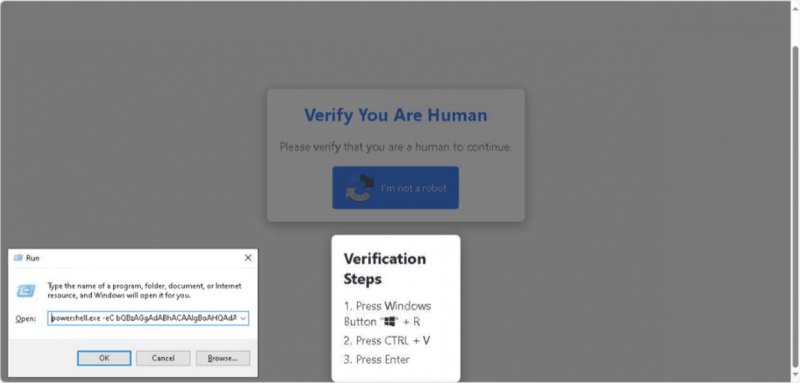

Кроме того, пользователи массово становились жертвами инфостилеров: злоумышленники размещали на вредоносных сайтах поддельную CAPTCHA, после прохождения которой жертве предлагалось вставить данные из буфера обмена в командную строку, — это активировало загрузку и установку вредоноса на устройство. Дело в том, что в буфер обмена в таком случае копируется зашифрованная строка PowerShell-команды, и злоумышленники предлагают пользователю вставить эти данные в командную строку.

Эксперты отмечают, что эта схема появилась еще в третьем квартале и использовалась в атаках на геймеров для распространения стилера Lumma, способного похищать учетные данные из браузеров, а также доступы к криптокошелькам.

В четвертом квартале 2024 года эта фишинговая тактика приобрела более масштабный характер. Злоумышленники использовали рекламную сеть Monetag для показа всплывающей рекламы и продвижения более 3000 вредоносных сайтов и пиратских платформ для просмотра видеоконтента с целью распространения Lumma через поддельную CAPTCHA.

Кроме того, хакеры распространяли таким способом малварь Amadey, которая ворует учетные данные из браузеров, подменяет адреса криптовалютных кошельков в буфере обмена на адреса, контролируемые злоумышленниками, а в ряде случаев еще загружает троян удаленного доступа Remcos RAT.

«Настоящие проверки CAPTCHA никогда не требуют ввода команд в операционной системе и в пределах непосредственно веб-страницы. Существующие методы антибот-проверок предполагают только упорядочивание фигур, повторение буквенно-числовой последовательности или проставление галочки в окне „Подтвердить, что я человек“. Кроме того, настоящая CAPTCHA обычно не запрашивает логины, пароли, номера карт или другие сведения. Если после выполнения CAPTCHA пользователя просят ввести конфиденциальные данные — это сигнал, что нужно проявить осторожность», — комментирует Анна Голушко, старший аналитик исследовательской группы Positive Technologies.

Комментарии (0)