Эксперты передают данные через сеть Apple Find My - «Новости»

- 10:30, 16-мая-2021

- Отступы и поля / Новости / Преимущества стилей / Изображения / Линии и рамки / Текст / Добавления стилей / Интернет и связь

- Онуфрий

- 0

Разработчики компании Positive Security рассказали, что приспособили для передачи данных сервис Find My («Локатор») компании Apple, который обычно используется для поиска гаджетов, личных вещей и передачи данных о местоположении.

Напомню, что в 2019 году приложения «Найти друзей» и «Найти iPhone» (Find my Friends и Find My iPhone) были объединены в единый сервис Find My. Он представляет собой краудсорсинговую систему отслеживания местоположения, позволяя легко находить потерянные и украденные устройства, а также в одном месте отслеживать любые гаджеты Apple, личные вещи с брелоками AirTag, а также местоположение родных и друзей.

Find My работает посредством Bluetooth Low Energy (BLE), то есть функционирует даже если устройство не подключено к интернету, а сотовая связь отсутствует. Для этого устройства Apple время от времени транслирую вовне специальный Bluetooth-сигнал, который могут обнаруживать и распознавать другие устройства Apple, оказавшиеся поблизости. Такие сигналы подаются даже в спящем режиме, а затем ретранслируются другими пользователями на серверы Apple.

В марте текущего года эксперты Дармштадского технического университета в Германии опубликовали исследовательскую работу, которая проливала свет на различные уязвимости и недостатки Apple Find My. Именно на этот документ опирались специалисты Positive Security, которые сумели развить идею злоупотребления сервисом гораздо дальше. В итоге они создали атаку под названием Send My, которая эксплуатирует технологию Find My для передачи произвольных данных.

Соучредитель Positive Security Фабиан Бройнлейн (Fabian Bräunlein) рассказывает, что хотя соединение между брелоком AirTag и устройством Apple всегда защищено с помощью пары ключей Elliptic Curve, устройство владельца не знает, какой именно ключ используется AirTag. Для этого генерируется целый список ключей, которые недавно использовались AirTag, а также у службы Apple запрашиваются их хэши SHA256.

«Apple не знает, какие открытые ключи принадлежат вашему AirTag и, следовательно, какие отчеты о местоположении предназначены для вас», — пишет эксперт.

По идее упомянутые отчеты о местоположении могут быть расшифрованы только с помощью корректного приватного ключа, однако исследователи обнаружили, что они могут проверить, существуют ли отчеты для определенного хэша SHA256 в принципе, и даже добавить отчеты для определенного хеша SHA256.

«Мы можем внедрить произвольный набор битов в открытый ключ в хранилище, а затем снова осуществить запрос. Если отправитель и получатель согласовывают схему кодирования, мы получаем возможность передавать произвольные данные».

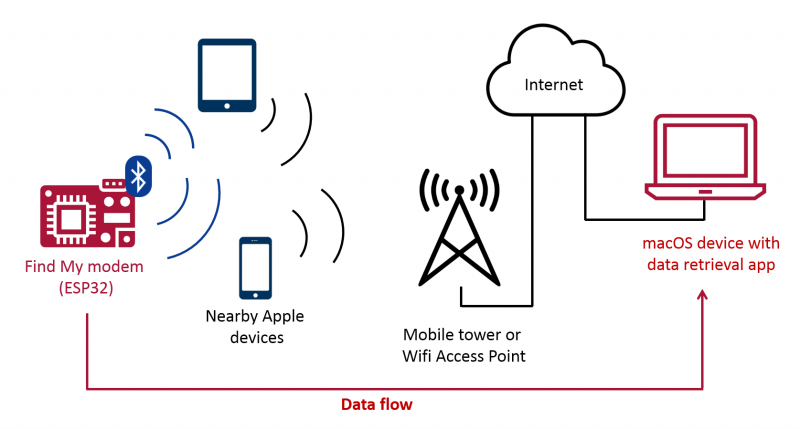

Для своих опытов и представленного proof-of-concept специалисты использовали микроконтроллер ESP32, прошивку на основе опенсорсного инструмента OpenHaystack (созданного учеными Дармштадского технического университета в рамках своей исследовательской работы), а также macOS-приложение, предназначенное для извлечения, декодирования и отображения переданных данных.

Для получения данных с устройства macOS нужно использовать плагин Apple Mail, который работает с повышенными привилегиями (чтобы соблюсти требования Apple к аутентификации для доступа к данным о местоположении). Кроме того, пользователь должен установить OpenHaystack и запустить приложение DataFetcher для macOS, созданное Бройнлейном для просмотра таких несанкционированных передач.

Схема атаки Send My

Исследователи пишут, что такой метод передачи информации отлично подходит для загрузки показаний сенсоров и других данных с IoT-устройств; для извлечения данных из закрытых и изолированных от интернета систем; а также может ударить по кошельку ближайшего пользователя iPhone из-за большого количества переданных данных и множества уникальных открытых ключей. Дело в том, что передача большого количества уникальных открытых ключей значительно увеличивает объемы мобильного трафика, так как размеры отчетов превышают 100 байт.

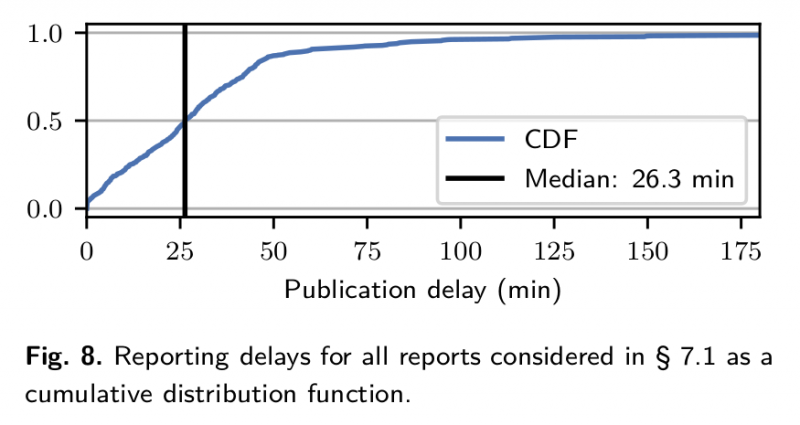

При этом атаку Send My, конечно, вряд ли назвать высокоскоростной. Так, скорость отправки данных в среднем составляет примерно 3 байта в секунду, хотя можно достичь и более высоких скоростей. Также передача данных происходит с задержкой от 1 до 60 минут, в зависимости от количества находящихся поблизости устройств Apple.

Тем не менее, Бройнлейн считает, что с помощью атаки Send My, по сути, можно создать аналог Amazon Sidewalk (IoT-сети Amazon) на базе сетевой инфраструктуры Apple. По его мнению, в целом эту угрозу нельзя назвать новой, учитывая существование глобальных мобильных и спутниковых сетей, которые можно использовать для передачи данных. Однако Send My может быть особенно полезна для извлечения данных из закрытых систем и сетей.

Для защиты от подобных атак эксперты рекомендуют Apple реализовать аутентификацию BLE advertising’а (в настоящее время нет разницы между реальными и спуфинговыми AirTags), а также ограничить частоту получения отчетов о местоположении.

Комментарии (0)