Малварь XORIndex обнаружили в 67 npm-пакетах - «Новости»

- 14:30, 16-июл-2025

- Новости / Изображения / Добавления стилей / Отступы и поля / Преимущества стилей

- Webster

- 0

Северокорейские хакеры разместили 67 вредоносных пакетов в npm, через которые распространялся новый загрузчик малвари XORIndex. В общей сложности пакеты насчитывали более 17 000 загрузок.

Специалисты компании Socket, обнаружившие эти пакеты, предполагают, что активность является частью продолжающейся вредоносной кампании Contagious Interview, нацеленной на разработчиков.

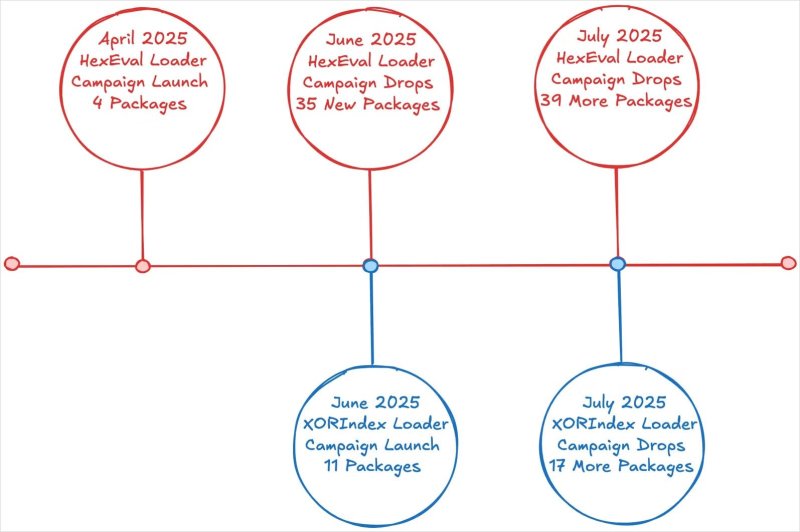

Также отмечается, что эта кампания является продолжением вредоносной активности, длящейся с апреля текущего года. Так, в прошлом месяце эти же злоумышленники внедрили в npm 35 пакетов, которые заражали устройства разработчиков инфостилерами и бэкдорами.

Хронология недавних атак

Упомянутая кампания Contagious Interview активна как минимум с декабря 2022 года и основной целью злоумышленников являются разработчики ПО, которым хакеры делают фальшивые предложения о работе, а в итоге заражают их системы вредоносным ПО. Цели хакеров могут быть разными: от сбора конфиденциальной информации, позволяющей взламывать компании, до кражи криптовалютных активов.

Некоторые из 67 пакетов, загруженных в npm, имитировали названия легитимных проектов и библиотек, например:

- vite-meta-plugin;

- vite-postcss-tools;

- vite-logging-tool;

- vite-proc-log;

- pretty-chalk;

- postcss-preloader;

- js-prettier;

- flowframe;

- figwrap;

- midd-js и middy-js.

После установки любого из этих пакетов на машине жертвы выполнялся скрипт postinstall, запускающий XORIndex — новый инструмент, который, судя по всему, используется злоумышленниками параллельно с загрузчиком малвари HexEval Loader.

XORIndex собирает данные о хосте, чтобы составить профиль жертвы, а затем передает данные на жестко закодированный адрес управляющего сервера, размещенный в инфраструктуре компании Vercel, занимающейся разработкой облачных приложений.

В ответ сервер атакующих предоставляет одну или несколько полезных нагрузок jаvascript, которые выполняются на системе жертвы с помощью eval(). Обычно эти полезные нагрузки представляют собой бэкдоры BeaverTail и InvisibleFerret, которые связывают с северокорейскими хакерами и кампанией Contagious Interview.

В итоге малварь предоставляет своим операторам доступ к взломанным машинам, обеспечивает «слив» данных и может использоваться для доставки дополнительных полезных нагрузок.

По словам исследователей, северокорейские хакеры применяют старые и новые инструменты с тонкими модификациями, чтобы избежать обнаружения, и каждый раз, когда npm удаляет малварь, они возвращаются, используя новые учетные записи и имена пакетов.

«Защитникам следует ожидать появления новых итераций этих загрузчиков в свежих пакетах, часто с небольшими изменениями, которые позволяют обойти обнаружение», — предупреждают исследователи.

Комментарии (0)