Шифровальщик Lorenz проникает в сети компаний через VoIP-продукты Mitel - «Новости»

- 10:30, 15-сен-2022

- Новости / Преимущества стилей / Текст / Отступы и поля / Изображения / Заработок

- Эльвира

- 0

Эксперты из ИБ-компании Arctic Wolf предупредили, что вымогательская группировка Lorenz эксплуатирует критическую уязвимость в VoIP-устройствах Mitel MiVoice, чтобы проникать в корпоративные сети.

Lorenz активна по меньшей мере с 2021 года и занимается обычным двойным вымогательством: не просто шифрует файлы на машинах своих жертв, но и ворует данные пострадавших компаний, а затем угрожает обнародовать их, если не получит выкуп. В прошлом году группировке приписывали атаку на EDI-провайдера Commport Communications, а в текущем году исследователи фиксировали активность Lorenz в США, Китае и Мексике, где хакеры атаковали малый и средний бизнес.

Как теперь сообщают аналитики Arctic Wolf, хак-группа использует уязвимость CVE-2022-29499, обнаруженную и исправленную в июне 2022 года. Этот баг в VoIP-устройствах Mitel MiVoice позволяет добиться удаленного выполнения произвольного кода (RCE) и создать реверс-шелл в сети жертвы.

VoIP-решения Mitel используются организациями и правительственными учреждениями в критически важных секторах по всему миру. По информации ИБ-эксперта Кевина Бомонта, в настоящее время более 19 000 устройств открыты для атак через интернет.

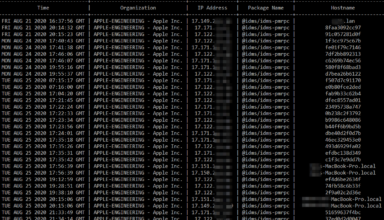

В целом тактика Lorenz напоминает действия, описанные в отчете компании CrowdStrike, которая обнаружила этот баг и наблюдала за вымогателями, которые его использовали. Так, после изначальной компрометации Lorenz разворачивает в сети пострадавшей компании копию опенсорсного инструмента Chisel, предназначенного для туннелирования TCP, и использует его для бокового перемещения.

При этом эксперты Arctic Wolf отмечают, что после компрометации устройства Mitel хакеры выжидают около месяца, и лишь потом начинают развивать свою атаку далее.

Исследователи пишут, что хакеры используют известные и широко распространенные инструменты для создания дампа учетных данных и последующей разведки. Затем группировка начинает боковое перемещение, используя для этого скомпрометированные учетные данные (в том числе от взломанной учетной записи с правами администратора домена).

Прежде чем зашифровать файлы жертвы, Lorenz похищает информацию с помощью файлообменного приложения FileZIlla. Для последующего шифрования файлов жертвы используется BitLocker.

Комментарии (0)