СМИ: исходные коды Cobalt Strike опубликовали в сети - «Новости»

- 11:14, 19-ноя-2020

- Заработок / Новости / Изображения / Отступы и поля / Вёрстка / Преимущества стилей

- Dowman

- 0

Издание Bleeping Computer сообщает, что на GitHub были обнаружены исходные коды Cobalt Strike.

Этот легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию, давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается примерно в 3500 долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

Как правило, злоумышленники используют взломанные версии Cobalt Strike для получения устойчивого удаленного доступа к скомпрометированной сети и применяют его во время вымогательских атак.

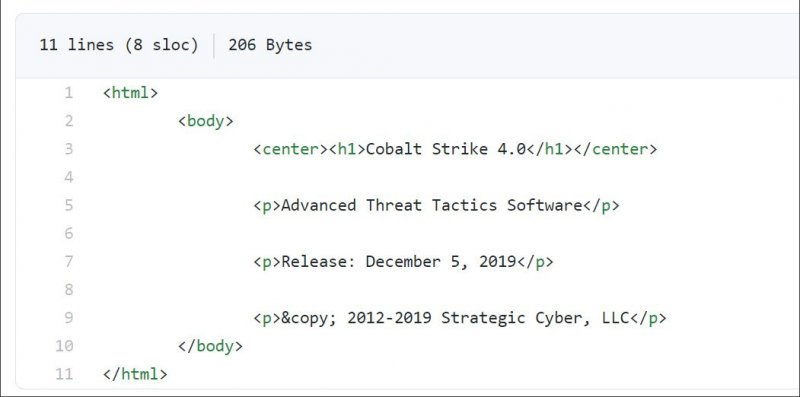

По данным издания, 12 дней назад на GitHub появился репозиторий, который содержит исходные коды Cobalt Strike. Судя по файлу src/main/resources/about.html, это исходники Cobalt Strike версии 4.0, выпущенной 5 декабря 2019 года.

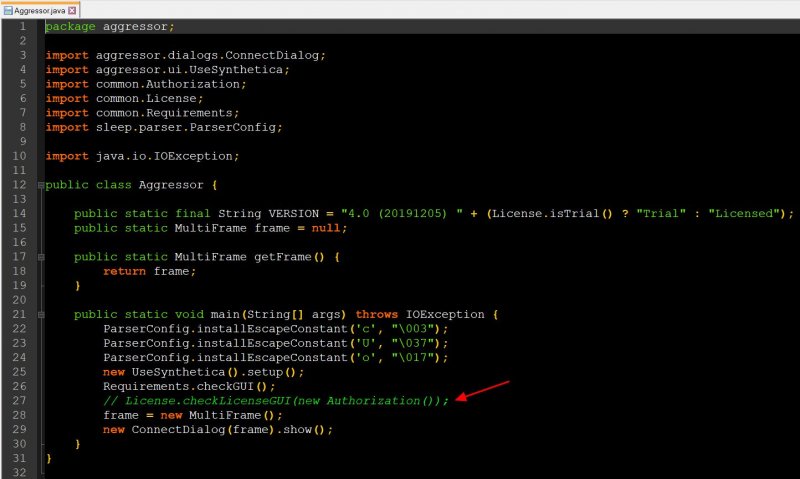

Кроме того, как видно на иллюстрации ниже, проверка лицензии в коде закомментирована, что, по сути, позволяет крякнуть программу, когда кто-то решит ее скомпилировать.

ИБ-эксперт Виталий Кремез (Vitali Kremez) из компании Advanced Intel, изучавший исходники по просьбе журналистов, сообщает, что, по его мнению, данный Java-код был декомпилирован вручную. После этого неизвестный избавился от всех зависимостей и проверки лицензии, чтобы инструмент можно было скомпилировать вновь.

С момента публикации этого репозитория у него появилось уже 172 форка, что существенно затрудняет сдерживание дальнейшего распространения исходников.

Виталий Кремез предупреждает, что эта утечка может иметь серьезные последствия, так как она «устраняет входной барьер на пути к получению инструмента и существенно облегчает задачу получения и изменения кода для преступных группировок». Специалист напоминает, что после утечек исходных кодов многие вредоносные и наступательные инструменты годами «живут своей жизнью», приводя в пример Zeus 2.0.8.9 и TinyNuke.

Журналисты Bleeping Computer обратились за комментарием к разработчикам Cobalt Strike, компании Help Systems, желая убедиться в подлинности опубликованного на GitHub исходного кода, однако так не получили ответа.

Комментарии (0)