Фальшивый антивирус обещал защиту от спайвари Pegasus, но оказался трояном - «Новости»

- 10:30, 03-окт-2021

- Новости / Сайтостроение / Видео уроки / Отступы и поля / Линии и рамки / Самоучитель CSS / Заработок

- Backer

- 0

Злоумышленники стремятся воспользоваться недавним скандалом, развернувшимся вокруг шпионского ПО Pegasus. Под видом защитного сканера, который ищет следы Pegasus в системе, хакеры распространяют RAT Sarwent.

Напомню, что в июне 2021 года правозащитная организация Amnesty International, некоммерческий проект Forbidden Stories, а также более 80 журналистов консорциума из 17 медиаорганизаций в десяти странах мира опубликовали результаты совместного расследования, которому дали название проект «Пегас». Тогда специалисты заявили, что обнаружили масштабные злоупотребления шпионским ПО Pegasus, созданным израильской компанией NSO Group. Согласно их отчету, спайварь компании активно применяется для нарушения прав человека и для наблюдения за политиками, активистами, журналистами и правозащитниками по всему миру.

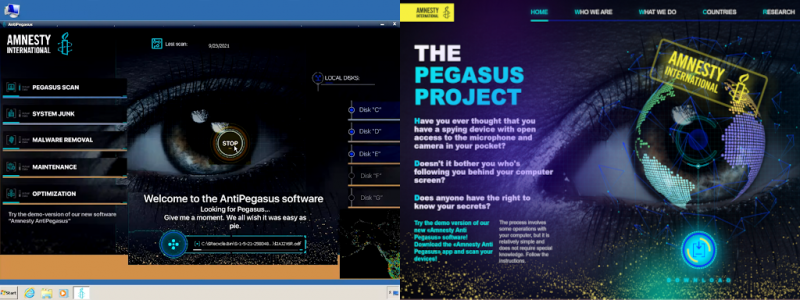

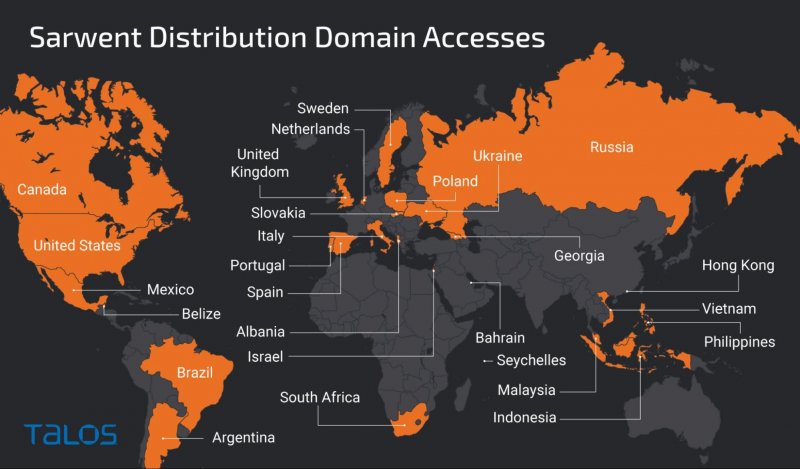

Эксперты Cisco Talos сообщают, что атаки с использованием Sarwent проводятся с начала текущего года, и они нацелены на самых жертв в нескольких странах мира. Какие приманки использовались злоумышленниками в прошлых кампаниях неизвестно, но теперь аналитики обнаружили, что Sarwent распространяется через фейковый сайт Amnesty International и рекламируется как защитное решение против Pegasus. Фактически малвари попытались придать вид настоящего антивируса, разработав даже соответствующий графический интерфейс.

Пока исследователям не удалось понять, как именно хакеры заманивают посетителей на этот поддельный сайт, но анализ доменов этой кампании показал, что к ним обращаются пользователи со всего мира, хотя никаких признаков крупномасштабной кампании обнаружено не было.

Помимо копий сайта Amnesty International, оператор Sarwent также зарегистрировал следующие домены:

- amnestyinternationalantipegasus[.]com;

- amnestyvspegasus[.]com;

- antipegasusamnesty[.]com.

Эксперты уверены, что за этой кампанией стоит русскоязычный злоумышленник. Также специалистами удалось обнаружить похожий бэкэнд, которые используется с 2014 года. Это позволяет предположить, что либо Sarwent намного старше, чем считалось ранее, либо его ранее использовали другие хакеры.

Sarwent написан на Delphi, что нечасто встречается среди современной малвари. Как и другие RAT, он предоставляет свои операторами доступ к зараженной машине. Прямой доступ к системе он обеспечивает путем активации RDP или через Virtual Network Computing (VNC). Впрочем, малварь может использовать и другие методы, включая шеллы и выполнение PowerShell.

Пока исследователи не уверены, преследуют ли операторы Sarwent финансовую выгоду, или речь идет, к примеру, о шпионаже.

Комментарии (0)