Северокорейские хакеры похитили 400 млн долларов в криптовалюте за 2021 год - «Новости»

- 10:30, 17-янв-2022

- Новости / Заработок / Преимущества стилей / Изображения / Отступы и поля / Самоучитель CSS / Вёрстка / Добавления стилей

- Jeff

- 0

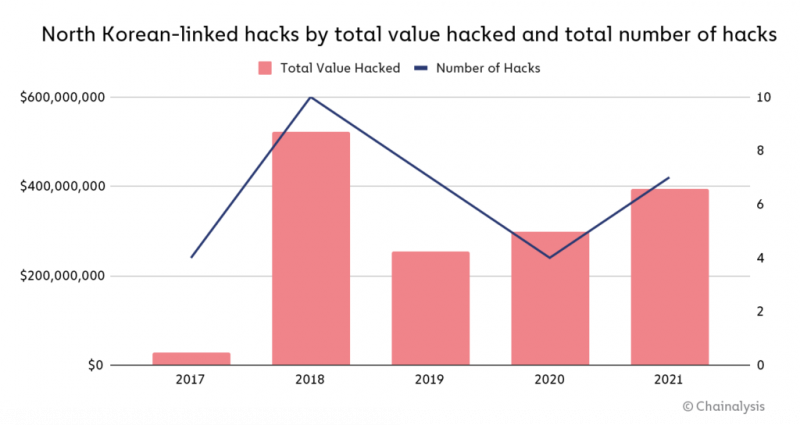

По данным блокчейн-аналитиков из компании Chainalysis, связанные с Северной Кореей хакеры украли криптовалюту на сумму почти 400 миллионов долларов, взломав семь компаний в 2021 году. Годом ранее объем похищенных средств оценивался в 300 миллионов долларов.

Доходы Lazarus

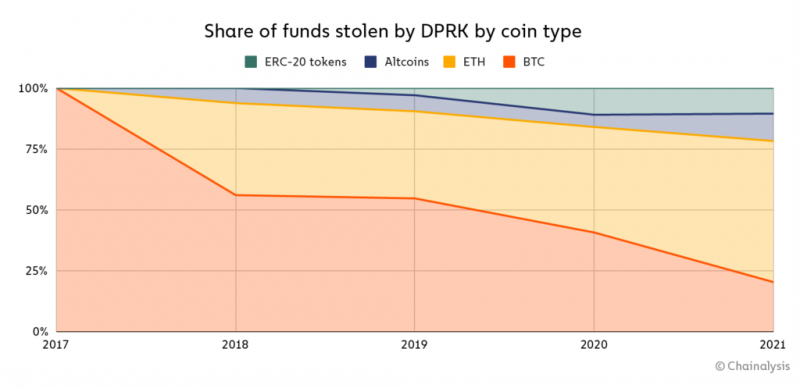

Согласно исследованию, 58% украденных средств пришлись на Ethereum (ETH), тогда как доля биткоина (BTC) составила только 20% от украденных средств.

Большую часть средств злоумышленники отмыли и обналичили, используя специальные миксер-сервисы, а также азиатские крипто-фиатные обменники. Но хакеры не обналичили все украденные средства. Так, эксперты Chainalysis обнаружили криптовалюту на сумму более 170 миллионов долларов, которую хакеры похитили у 49 криптовалютных бирж в период с 2017 по 2021 год. И злоумышленники явно отложили эти деньги для долгосрочного хранения.

Все вышеупомянутые атаки аналитики приписывают хак-группе Lazarus, хотя под этим названием скрывается сразу несколько отдельных северокорейских группировок. Обычно северокорейские хакеры действуют в конкретных областях, включая политически ориентированный кибершпионаж, слежку за диссидентами, экономический шпионаж, а также воровство.

Именно подразделение Lazarus чаще всего связывают с взломом банков и криптовалютных проектов. Американские власти отслеживают эту группу как BlueNoroff, и Министерство финансов США называет этих хакеров машиной для зарабатывания денег для Северной Кореи, ее ядерной и баллистической программ.

Последние кампании

Свежий отчет «Лаборатории Касперского», опубликованный на этой неделе, гласит, что после нескольких лет расследований BlueNoroff удалось связать с многочисленными атаками, направленными на криптовалютные компании в России, Польше, Словении, Украине, Чехии, Китае, Индии, США, Гонконге, Сингапуре, ОАЭ и Вьетнаме.

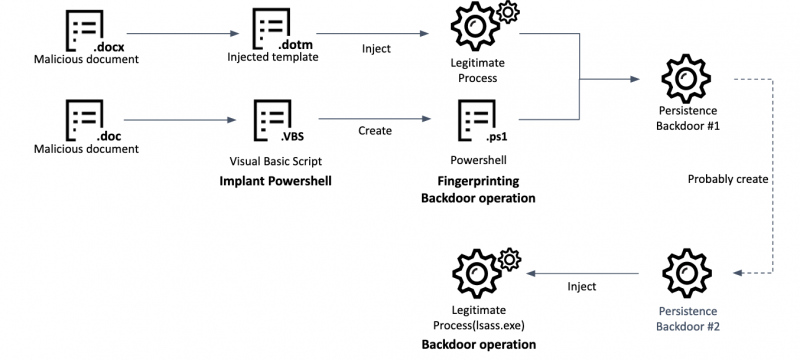

Кампания, которую «Лаборатория Касперского» отслеживает под названием SnatchCrypto, активна с 2017 года и использует вредоносные документы, которые хакеры рассылают по электронной почте или через LinkedIn лицам, работающим в криптовалютных компаниях. Как только жертва просматривает такой файл, ее система заражается бэкдором, который позволяет злоумышленникам установить контроль над машиной.

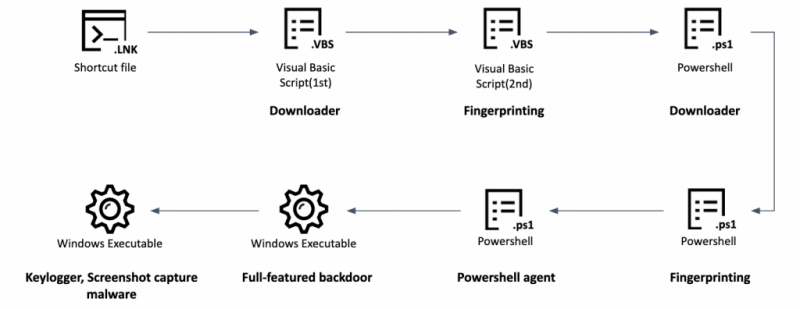

Другие кампании группы были менее изощренными и использовали обычные файлы LNK (ярлык Windows), но конечный результат был таким же: BlueNoroff получала доступ к устройству жертвы.

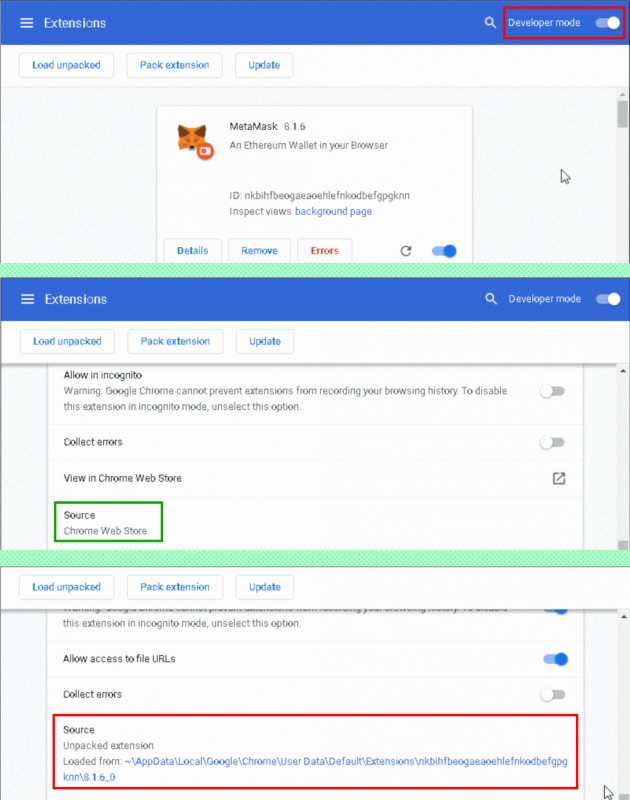

Исследователи пишут, что в отдельных инцидентах BlueNoroff дошла до того, что разработала вредоносную версию расширения Metamask для Chrome, которое хакеры устанавливали локально на устройстве жертвы, подменяя расширение настоящее.

Расширение было изменено таким образом, чтобы обнаруживать, когда жертва инициирует транзакцию, а затем перехватывает параметры этой транзакции и отправлять большую часть средств на счет BlueNoroff.

«Звучит просто, но на самом деле подобное требует тщательного анализа расширения Metamask для Chrome, которое представляет собой более 6 Мб кода на jаvascript (около 170 000 строк), — рассказывают исследователи. — Инъекцию очень сложно обнаружить вручную, если вы не слишком хорошо знакомы с кодовой базой Metamask. Однако модификации расширения все же оставляют след».

Эксперты отмечают, что при проведении атаки было необходимо включить «Режим разработчика» в разделе расширений Chrome, а источник поддельного Metamask менялся с Play Store на локальный адрес.

Комментарии (0)