Рекламную малварь из Google Play Store установили почти 10 млн раз - «Новости»

- 10:30, 28-июл-2022

- Новости / Изображения / Списки / Преимущества стилей / Видео уроки

- Катерина

- 0

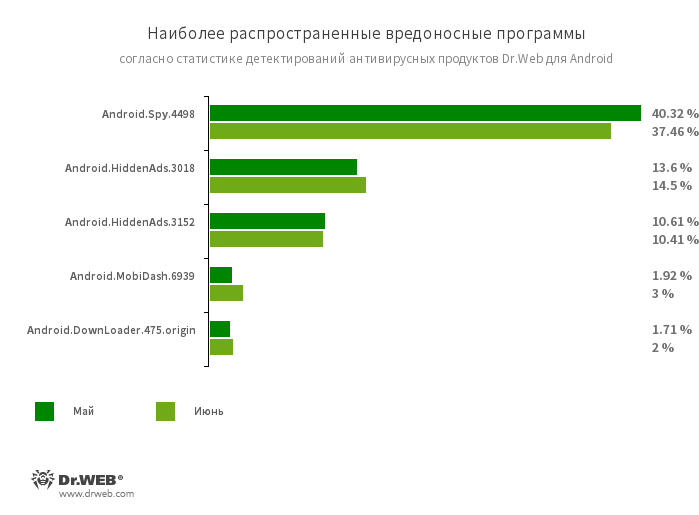

Аналитики «Доктор Веб» опубликовали ежемесячный отчет о вирусной активности для мобильных устройств. В компании сообщили, что в магазине Google Play было обнаружено около 30 рекламных троянов семейства Android.HiddenAds, общее число загрузок которых превысило 9 890 000.

Рекламная малварь маскировалась под самые разные приложения: редакторы изображений, экранные клавиатуры, системные утилиты, приложения для звонков, программы для замены фонового изображения домашнего экрана и так далее.

Среди вредоносов были как новые представители семейства (Android.HiddenAds.3168, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 и Android.HiddenAds.3207), так и новые модификации уже известного трояна Android.HiddenAds.3158, о котором эксперты писали еще в мае текущего года.

Для показа рекламы некоторые из приложений пытались получить разрешение на демонстрацию окон поверх других программ, остальные же стремились попасть в список исключений функции экономии заряда аккумулятора (чтобы продолжать работать в фоновом режиме, когда жертва закрывает приложение).

Чтобы в дальнейшем пользователям было сложнее обнаружить «нарушителей», трояны скрывали свои значки из списке установленных приложений главного экрана или заменяли их менее приметными. Например, значком с названием «SIM Toolkit», при выборе которого вместо исходного приложения запускалось одноименное системное ПО для работы с SIM-картой.

Список зараженных adware приложений найти в конце материала, но одним из примечательных примеров, было приложение Neon Theme Keyboard, которое скачали более миллиона человек, несмотря на оценку 1,8 звезды и множество негативных отзывов.

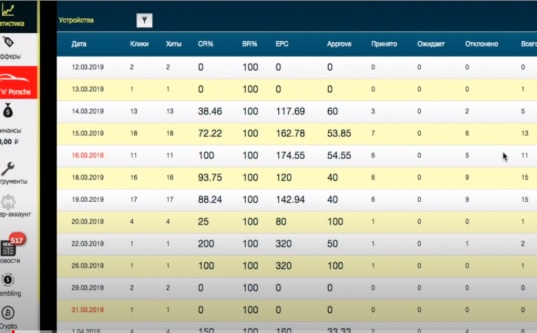

Также эксперты «Доктор Веб» обнаружили в официальном магазине приложений очередных троянов семейства Android.Joker, которые способны загружать и выполнять произвольный код, а также подписывать пользователей на платные мобильные услуги без их ведома. Один из них скрывался в лончере Poco Launcher, другой — в приложении-камере 4K Pro Camera; третий — в сборнике стикеров Heart Emoji Stickers.

В данном случае приложения действительно обладали завяленной функциональностью, но также выполняли вредоносные действия в фоновом режиме, взаимодействуя с невидимыми элементами или элементами «вне фокуса», загружаемыми через WebView, после чего подписывали жертв на платные услуги.

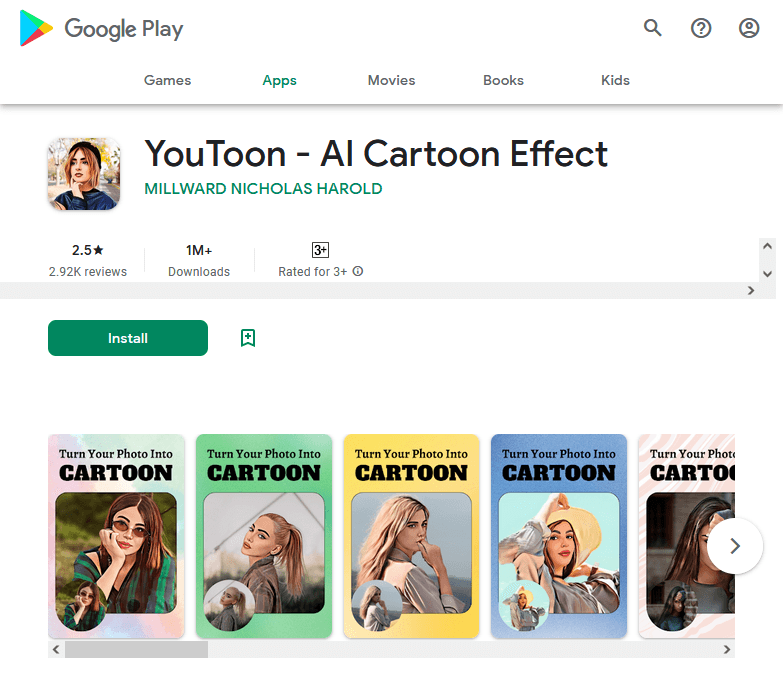

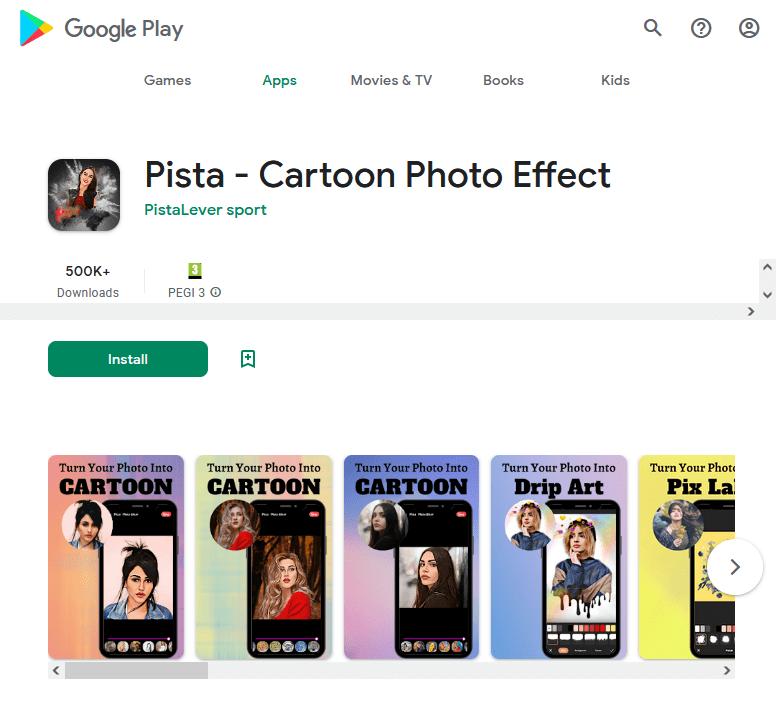

Также среди выявленных угроз июня были новые вредоносные приложения семейства Android.PWS.Facebook, получившие имена Android.PWS.Facebook.149 и Android.PWS.Facebook.151. Они похищали данные, необходимые для взлома учетных записей Facebook*. Оба трояна распространялись под видом редакторов изображений. Первый — программы под названием YouToon - AI Cartoon Effect, второй — Pista - Cartoon Photo Effect.

После запуска эти приложения предлагали потенциальным жертвам войти в свою учетную запись, после чего загружали стандартную страницу авторизации Facebook* и перехватывали данные аутентификации, передавая их злоумышленникам

Малварь семейства Android.HiddenAds

- Photo Editor: Beauty Filter (gb.artfilter.tenvarnist)

- Photo Editor: Retouch & Cutout (de.nineergysh.quickarttwo)

- Photo Editor: Art Filters (gb.painnt.moonlightingnine)

- Photo Editor - Design Maker (gb.twentynine.redaktoridea)

- Photo Editor & Background Eraser (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor - Filters Effects (de.hitopgop.sixtyeightgx)

- Photo Filters & Effects (de.sixtyonecollice.cameraroll)

- Photo Editor : Blur Image (de.instgang.fiftyggfife)

- Photo Editor : Cut, Paste (de.fiftyninecamera.rollredactor)

- Emoji Keyboard: Stickers & GIF (gb.crazykey.sevenboard)

- Neon Theme Keyboard (com.neonthemekeyboard.app)

- Neon Theme - Android Keyboard (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Fancy Charging (com.fancyanimatedbattery.app)

- FastCleaner: Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins - Caller Themes (com.rockskinthemes.app)

- Funny Caller (com.funnycallercustomtheme.app)

- CallMe Phone Themes (com.callercallwallpaper.app)

- InCall: Contact Background (com.mycallcustomcallscrean.app)

- MyCall - Call Personalization (com.mycallcallpersonalization.app)

- Caller Theme (com.caller.theme.slow)

- Caller Theme (com.callertheme.firstref)

- Funny Wallpapers - Live Screen (com.funnywallpapaerslive.app)

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- NewScrean: 4D Wallpapers (com.newscrean4dwallpapers.app)

- Stock Wallpapers & Backgrounds (de.stockeighty.onewallpapers)

- Notes - reminders and lists (com.notesreminderslists.app)

* Заблокирована в России, принадлежит компании Meta, признанной экстремистской организацией, запрещенной на территории РФ.

Комментарии (0)